Informationssicherheitsexperte

December 19, 2025

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

Kennen Sie das? Die Informationssicherheitsrichtlinien wurden für das letzte Audit mühsam erstellt, vom Management unterzeichnet und schlummern seitdem in einem Ordner – digital oder physisch. Ein klassischer Fall von „aus den Augen, aus dem Sinn“. Doch was, wenn diese Dokumente mehr sein könnten als nur eine Pflichtübung für den Auditor? Was, wenn sie das lebendige Fundament Ihrer Sicherheitskultur wären?

Genau hier setzt die Anforderung A.5.1 aus dem Anhang A der ISO 27001 an. Sie fordert nicht nur die Existenz von Richtlinien, sondern deren aktives Management. Dieser Guide verwandelt das trockene Thema „Policy-Management“ in einen greifbaren, strategischen Prozess. Wir zeigen Ihnen, wie Sie einen dynamischen Lebenszyklus für Ihre Richtlinien aufbauen, der die Sicherheit wirklich verbessert und Audits zu einer einfachen Bestätigung Ihrer exzellenten Arbeit macht.

Auf den ersten Blick wirkt die Anforderung A.5.1 „Richtlinien für Informationssicherheit“ recht simpel: Ein Unternehmen muss seine Regeln zur Informationssicherheit definieren, vom Management genehmigen lassen, veröffentlichen und den Mitarbeitern mitteilen. Doch der Teufel steckt im Detail – und in weit verbreiteten Missverständnissen, die den Zweck dieser Anforderung untergraben.

Die A.5.1 ist das Fundament für jede ISO 27001 Zertifizierung. Ohne klare, von der Führungsebene getragene Richtlinien fehlt dem gesamten Informationssicherheits-Managementsystem (ISMS) die Richtung. Doch viele Unternehmen tappen in dieselben Fallen.

Die 3 häufigsten Missverständnisse über A.5.1:

Diese Illustration zeigt ISO 27001 A.5.1 als lebenden Prozess, der weit mehr ist als eine statische Richtlinie. Sie verdeutlicht verbreitete Missverständnisse und unterstreicht die Bedeutung des Management-Engagements.

Letztendlich geht es bei A.5.1 darum, eine klare Erwartungshaltung für alle im Unternehmen zu schaffen. Ähnlich wie bei den NIS2 Anforderungen, die auf die Stärkung der Resilienz abzielen, schaffen diese Richtlinien eine Grundlage für ein sicheres und widerstandsfähiges Unternehmen.

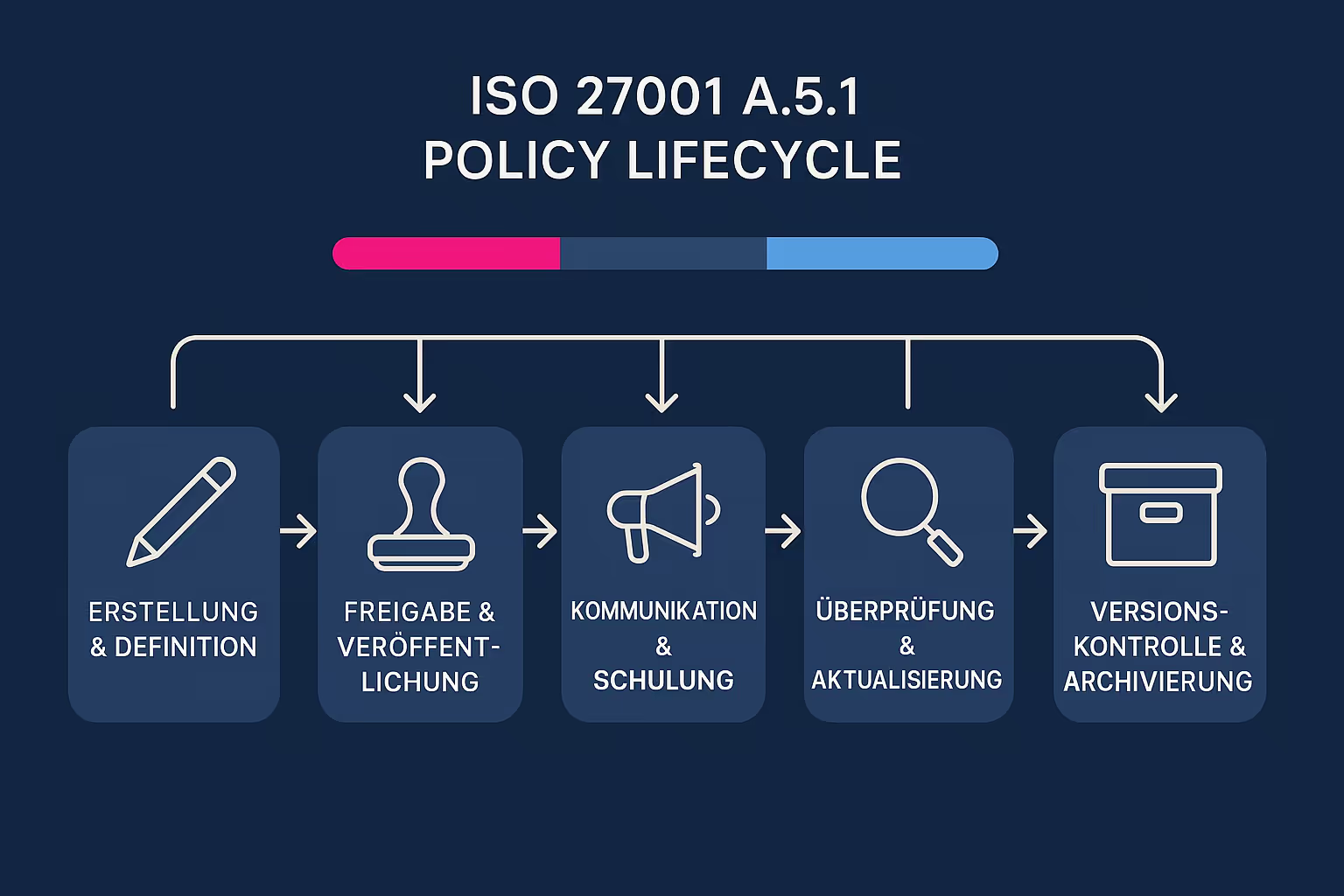

Um Richtlinien von einem statischen Dokument in einen dynamischen Prozess zu verwandeln, müssen Sie ihren gesamten Lebenszyklus betrachten. Dieser lässt sich in fünf logische Phasen unterteilen, die sicherstellen, dass Ihre Richtlinien stets relevant, verständlich und prüfungssicher sind.

Diese Prozessgrafik zeigt den vollständigen Lebenszyklus einer Informationssicherheitsrichtlinie nach ISO 27001 A.5.1, von der Erstellung bis zur Archivierung. Sie erleichtert das Verständnis der einzelnen Schritte und deren Zusammenhänge.

Hier wird der Grundstein gelegt. Eine gute Richtlinie ist klar, prägnant und auf die Geschäftsziele ausgerichtet.

Tipp vom Auditor: Auditoren prüfen, ob die Richtlinien auf die spezifischen Risiken und Ziele Ihres Unternehmens zugeschnitten sind. Standardvorlagen sind ein guter Startpunkt, müssen aber immer individualisiert werden.

Eine Richtlinie hat nur dann Gewicht, wenn sie von der obersten Führungsebene getragen wird.

Die Veröffentlichung allein reicht nicht aus. Sie müssen sicherstellen, dass die Inhalte auch ankommen.

Dies ist die Phase, die am häufigsten vernachlässigt wird und den Kern des „lebenden Prozesses“ ausmacht.

Für eine lückenlose Nachvollziehbarkeit – insbesondere im Audit – ist eine saubere Dokumentationshistorie unerlässlich.

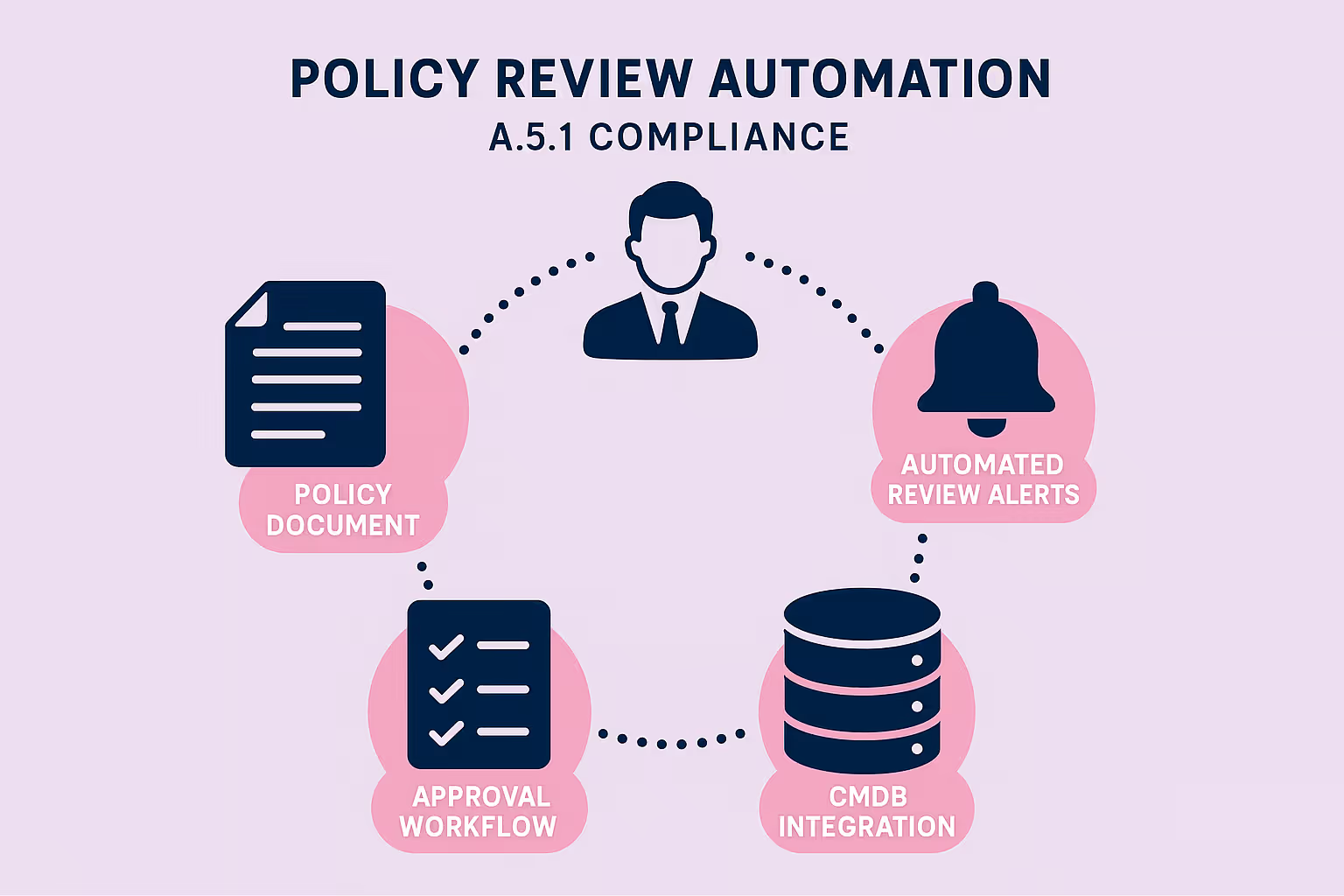

Die manuelle Verwaltung dieses Lebenszyklus kann in dynamischen Unternehmen schnell unübersichtlich werden. Tabellenkalkulationen für Review-Termine, E-Mail-Ketten für Freigaben und manuelle Erinnerungen sind fehleranfällig und fressen wertvolle Zeit. Hier kommt die Automatisierung ins Spiel.

Moderne Plattformen für digital compliance wie die von SECJUR können den gesamten Policy-Lebenszyklus digital abbilden und weitgehend automatisieren. Der Schlüssel liegt darin, Ihr ISMS zu automatisieren (automate isms).

Vom Konzept zur Praxis: Eine allgemeine Richtlinie zum Zugriffsmanagement (A.5.15) ist nur der Anfang. In der Praxis muss sie durch ein konkretes Berechtigungskonzept umgesetzt werden, das festlegt, wer auf welche Daten und Systeme zugreifen darf. Automatisierungstools können hierbei helfen:

Diese Grafik veranschaulicht, wie Automatisierungstools den Policy-Lifecycle nach ISO 27001 A.5.1 effizient unterstützen. Sie zeigt die Verbindung von Richtlinien zu automatisierten Erinnerungen, Genehmigungen und Asset-Management-Systemen.

Durch Automatisierung wird der Policy-Lifecycle von einer reaktiven, administrativen Last zu einem proaktiven, strategischen Werkzeug, das die Sicherheit und Compliance nachhaltig stärkt.

Sie haben nun gesehen, dass ISO 27001 A.5.1 weit mehr ist als eine bürokratische Hürde. Es ist die Chance, eine starke und anpassungsfähige Sicherheitskultur zu etablieren, die Ihr Unternehmen wirklich schützt. Ein gelebter Policy-Lebenszyklus stellt sicher, dass Ihre Sicherheitsmaßnahmen nicht nur auf dem Papier existieren, sondern im gesamten Unternehmen verstanden und umgesetzt werden.

Wenn Sie diesen grundlegenden Prozess meistern, ist dies ein entscheidender Schritt bei der erfolgreichen ISO 27001 Implementierung. Indem Sie von Anfang an auf einen strukturierten und automatisierten Ansatz setzen, legen Sie den Grundstein für ein effizientes und nachhaltiges Informationssicherheits-Managementsystem.

Eine Richtlinie ist eine formelle Absichtserklärung der Unternehmensleitung. Sie legt die allgemeinen Regeln und Prinzipien für einen bestimmten Bereich der Informationssicherheit fest (z. B. eine „Clean Desk Policy“ oder eine „Passwort-Richtlinie“). Sie ist die oberste Ebene und wird durch spezifischere Prozesse und Arbeitsanweisungen konkretisiert.

Während die Erstellung oft von Experten wie dem Informationssicherheitsbeauftragten (ISB) koordiniert wird, liegt die ultimative Verantwortung beim Top-Management. Es muss die Richtlinien genehmigen und die notwendigen Ressourcen für ihre Umsetzung bereitstellen. Die einzelnen Richtlinien haben zudem „Owner“ (z. B. Abteilungsleiter), die für deren Inhalt und regelmäßige Überprüfung zuständig sind.

Die ISO 27001 gibt keinen starren Zeitrahmen vor. Eine branchenübliche Best Practice ist eine jährliche Überprüfung. Wichtiger als der feste Turnus ist jedoch, dass ein Prozess etabliert ist. Zusätzlich sollten, wie oben erwähnt, ereignisbasierte Überprüfungen bei signifikanten Änderungen stattfinden.

Ja. A.5.1 ist eine der grundlegendsten Anforderungen im Anhang A. Ohne eine dokumentierte und genehmigte Informationssicherheitsrichtlinie ist eine erfolgreiche Zertifizierung nach ISO 27001 praktisch unmöglich.

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

ISO/IEC 27001:2013 – Die Aktualisierung auf 2022: Entdecken Sie die neuesten Änderungen und Herausforderungen. Unser Artikel beleuchtet die Überarbeitung der Norm für Informationssicherheitsmanagementsysteme (ISMS) und ihre Bedeutung für Unternehmen. Von der Evolution der Standards bis hin zur Implementierung der neuen Anforderungen – erfahren Sie, wie Ihr Unternehmen vom Update profitieren kann und bis wann die Umstellung erfolgen sollte.

In den vergangenen zwei Jahren waren Verstöße gegen Datenschutzbestimmungen für nur 6 % der Befragten überhaupt relevant. Dies wird sich in den kommenden Jahren erheblich ändern. So sehen es zumindest die fast 200 befragten Entscheider aus Unternehmen ab 250 Mitarbeitern, die an der Studie „Crisis Management“ der Kanzlei Noerr teilnahmen.

Der EU AI Act verändert die Haftung für KI grundlegend und führt eine Beweislastumkehr bei Schäden durch Hochrisiko-Systeme ein. Dieser Artikel zeigt, wann Unternehmen für KI-Fehler haften, wie Schadensersatzansprüche leichter durchgesetzt werden können und warum saubere Dokumentation zur wichtigsten Absicherung wird. Erfahren Sie, wie Compliance, Transparenz und Human-in-the-Loop Ihr Haftungsrisiko senken und Vertrauen in KI schaffen.