.avif)

.avif)

.avif)

Information Security Expert

December 23, 2025

12 min

Anne ist eine Expertin auf dem Gebiet der Informationssicherheit mit umfangreicher Arbeitserfahrung im Bundesamt für Sicherheit in der Informationstechnik (BSI). Als ISO/IEC 27001 Lead Implementer und Data Protection Officer verfügt sie über profunde Kenntnisse in der Gestaltung und Umsetzung sicherer IT-Systeme und ist zudem zertifiziert als IT-Security Officer (TÜV) für Informationssicherheit.

TISAX® ist ein ISMS-Standard speziell für die deutsche Automobilindustrie.

Der TISAX®-Prüfprozess umfasst den Aufbau eines ISMS, interne Prüfung und Auswahl von Prüfbereichen.

TISAX® bietet Vorteile wie erhöhtes Sicherheitsbewusstsein, vereinfachte Abläufe und Transparenz für Stakeholder.

Die Umsetzung dauert ca. 6-18 Monate und kostet im fünfstelligen Bereich

TISAX® – dieses Wort fällt öfter, wenn es um Geschäftsbeziehungen in der Automobilbranche geht. Es handelt sich hierbei um einen speziellen Standard in der Informationssicherheit. Wir beleuchten, was es mit TISAX® auf sich hat.

In diesem Artikel erfahren Sie:

TISAX® steht für Trusted Information Security Assessment (E)xchange und ist der Standard für Informationssicherheit in der deutschen Automobilbranche.

Fälschlicherweise oftmals als Zertifizierung bezeichnet, ist TISAX® ein Standard zur Bewertung von Informationssicherheits-Managementsystemen (ISMS).

Ein ISMS besteht aus einer Reihe von Richtlinien und Prozessen, die die Aufgabe haben, sensible Informationen zu schützen. Ein ISMS behandelt präventiv erkannte Risiken regelt den Umgang mit Vorfällen bis hin zum Business Continuity Management (Notfall/ Krisenfall).

Für den Aufbau eines solchen ISMS gibt es verschiedene Standards. Diese Standards sollen helfen, bei allen ISM-Systemen dasselbe Maß an Schutz herzustellen. Außerdem signalisieren Unternehmen durch eine Zertifizierung dieser Standards, dass die Daten von Kunden und Geschäftspartnern besonders sicher bei ihnen aufgehoben sind.

Der TISAX®-Standard für Informationssicherheit wurde 2017 vom Verband der Automobilindustrie e.V. (VDA) entwickelt und wird von der europäischen Dachorganisation der Automobilbranche, der ENX Association, gemanagt. Als Testat dient TISAX® als Prüf- und Austauschmechanismus für die Informationssicherheit von Unternehmen.

Durch die übergeordnete Organisation, die einheitliche Standards vorgibt, müssen Auftraggeber nicht mehr wie früher selbst von ihren Lieferanten Nachweise und Zertifikate anfordern und gegebenenfalls überprüfen. Somit vereinfacht TISAX® nicht nur die Zusammenarbeit, sondern leistet auch einen Beitrag zu einer von Transparenz geprägten Geschäftsbeziehung.

Ein Unternehmen, das das TISAX®-Label nach erfolgreichem Prüfprozess erhält, zeigt, dass sein überprüftes ISMS einen klar umrissenen Anforderungskatalog erfüllt und die Daten potenzieller Kunden und Partner bestmöglich geschützt sind.

Den Rahmen der Prüfung gibt der VDA ISA-Katalog vor. Dieser umfasst drei Bereiche:

Welche der drei Bereiche ein Unternehmen durch TISAX® geprüft sehen will, hängt meist von den Anforderungen seiner Auftraggeber ab. Je nachdem, welche Daten es an das zu prüfende Unternehmen weitergibt, fordern diese niedrigere oder höhere Schutzniveaus für ihre Informationen an.

Der VDA ISA-Katalog ist übrigens kostenlos verfügbar und kann von Unternehmen genutzt werden um ein Self-Assessment für den Stand der „TISAX®-readiness“ durchzuführen.

Die Prüfziele definieren die maßgeblichen Anforderungen, die das ISMS eines Unternehmens erfüllen muss. Die Auswahl der Prüfziele hängt von der Art der Daten ab, die im Auftrag eines Partners verarbeitet werden. Hier sind die derzeitigen TISAX-Prüfziele:

Informationssicherheit:

Prototypenschutz:

Datenschutz:

TISAX unterscheidet zwischen verschiedenen Assessment-Leveln (AL), die bestimmen, welche Prüfmethode der Prüfdienstleister anwenden muss. Ein höherer Assessment-Level erfordert mehr Aufwand und führt zu einer genaueren Prüfung. Die Assessment-Level sind wie folgt definiert:

| Prüfmethode | Assessment-Level 1 (AL 1) |

Assessment-Level 2 (AL 2) |

Assessment-Level 3 (AL 3) |

|---|---|---|---|

| Selbsteinschätzung | Ja | Ja | Ja |

| Nachweise | Nein | Plausibilitätsprüfung | Eingehende Prüfung |

| Interviews | Nein | Als Webkonferenz | Persönlich, vor Ort |

| Vor-Ort-Prüfung | Nein | Auf Ihren Wunsch | Ja |

Anwendbarkeit von Prüfmethoden auf unterschiedliche Assessment-Level (Quelle: enx.com)

Diese Prüfziele und Assessment-Level gewährleisten, dass die Sicherheitsanforderungen entsprechend der Sensibilität der verarbeiteten Informationen erfüllt werden.

Die folgende Tabelle zeigt, wie Prüfziele und Assessment-Level zusammenhängen.

| Nr. | TISAX-Prüfziel | Assessment-Level (AL) |

|---|---|---|

| 1. | Info high | AL 2 |

| 2. | Info very high | AL 3 |

| 3. | Confidential | AL 2 |

| 4. | Strictly confidential | AL 3 |

| 5. | High availability | AL 2 |

| 6. | Very high availability | AL 3 |

| 7. | Proto parts | AL 3 |

| 8. | Proto vehicles | AL 3 |

| 9. | Test vehicles | AL 3 |

| 10. | Proto events | AL 3 |

| 11. | Data | AL 2 |

| 12. | Special data | AL 3 |

Zuordnung der TISAX-Prüfziele zu den Assessment-Leveln (Quelle: enx.com)

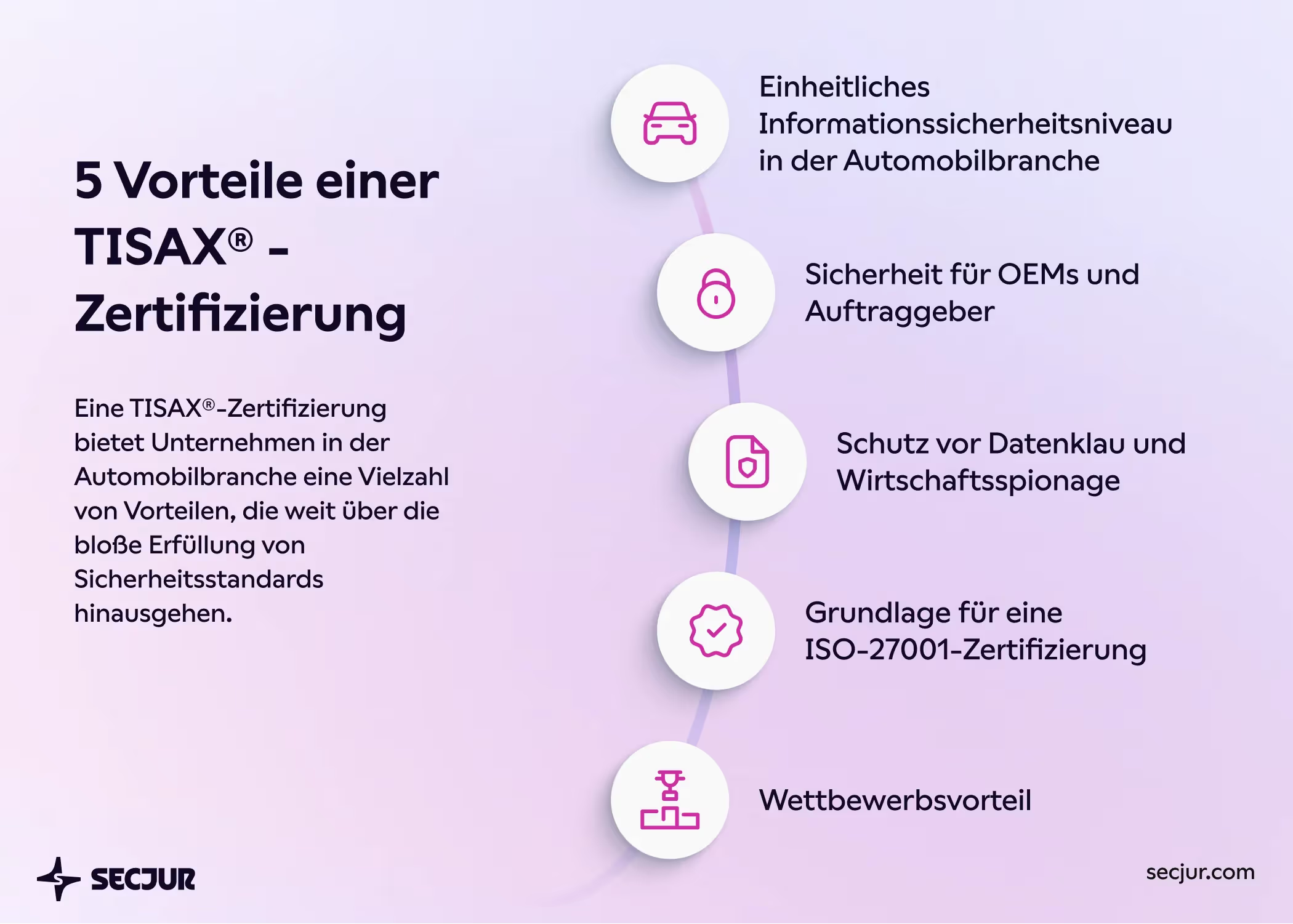

Knapp zusammengefasst: TISAX® bietet viele Vorteile, allen voran jedoch die Möglichkeit in der Automobilbranche Geschäfte zu tätigen.

TISAX® ist ein echter Türöffner für Auftragnehmer in der die Automobilindustrie, immer häufiger sogar eine Voraussetzung. Oft geben Kunden bzw. die Auftraggeber (meist sind das Automobilhersteller) gewünschte Anforderungen an die Informationssicherheit vor, die ein Zulieferer erfüllen muss.

Diese Auftraggeber nennt man in der Automobilbranche auch „Original Equipment Manufacturer“ (OEM), damit sind Fahrzeughersteller gemeint. Je nachdem, wie hoch der Schutzbedarf von Informationen des beauftragenden OEM ist, müssen die Zulieferer unterschiedliche Anforderungen erfüllen.

Insbesondere Prototypen werden von der Industrie streng geschützt: Diese Versuchsmodelle bilden geplante Produkte von Automobilherstellern ab, die in der Entwicklungs- und Testphase größter Geheimhaltung unterliegen. Grund für den hohen Vertraulichkeitsgrad ist, dass Unternehmen nicht möchten, dass Mitbewerber Informationen zum Entwicklungsstand der Produktpalette abgreifen können.

Ein TISAX®-Label kann die Wahrnehmung für Informationssicherheit intern und extern zudem erheblich stärken: Es ist nicht nur ein besonders anspruchsvoller und sicherer Standard, der speziell auf die Erfordernisse der Autobranche ausgerichtet ist, sondern signalisiert Geschäftspartnern auch, dass Daten zu Prototypen und Entwicklungen vom geprüften Unternehmen mit größter Sorgfalt behandelt werden.

Das Erlangen des TISAX®-Labels ist ein strukturierter Prozess, der aus mehreren Phasen besteht. Die Dauer kann je nach Organisation unterschiedlich sein, abhängig von Größe, Komplexität und dem aktuellen Stand der Informationssicherheitspraktiken.

Im Durchschnitt dauert der Prozess von der ersten Entscheidung bis zur Zertifizierung etwa sechs bis 18 Monate. Mithilfe von Automatisierungs-Tools wie der SECJUR Plattform, lässt sich der Prozess auf wenige Monate bis sogar Wochen beschleunigen.

Der Aufbau des ISMS erfolgt in der Regel anhand folgender Schritte, wobei als Schritt Null und absolute Grundvoraussetzung die Verpflichtung der Unternehmensleitung angesehen werden kann. Diese muss sich dem Projekt verpflichten und entsprechende Ressourcen bereitstellen.

.avif)

Anhand des vom VDA bereitgestellten Fragenkatalogs sollte das Unternehmen zunächst intern prüfen, auf welchem Stand die Informationssicherheit ist.

Gegebenenfalls werden die Schwächen des bestehenden ISMS behoben. Je strukturierter dieser Prozess gestaltet wird, desto besser. Unterstützung durch externe Spezialisten kann je nach Größe des Unternehmens und Qualität seines ISMS dafür hilfreich oder gar unverzichtbar sein. Automatisierte ISMS-Lösungen helfen, den Aufbau zu beschleunigen und das ISMS von Anfang an TISAX®-konform einzusetzen.

Es muss ein Prüfbereich oder auch Scope festgelegt werden. Hierbei ist zu beachten, dass alle Teile des Unternehmens inkludiert sind, die mit Informationen Ihres Partners arbeiten.

Des Weiteren sollte darauf geachtet werden, welche Standorte Ihres Unternehmens Teil des Prüfbereiches sind. Bei einem Standort ist die Frage schnell beantwortet, kann aber bei mehreren Standorten komplexer werden, gerade wenn die relevanten Informationen an mehrere Standorten verarbeitet werden.

Im nächsten Schritt meldet sich das Unternehmen, das das TISAX®-Label erhalten will, bei der ENX Association an. Das Unternehmen gibt dabei den Umfang an und wählt einen Auditor aus.

Der bestellte Auditor ist unabhängig und von der ENX akkreditiert.

Das Unternehmen füllt den Fragenkatalog eigenständig aus und schickt ihn mit der vollständigen ISMS-Dokumentation sowie Nachweisen an den Auditor. Nach der Prüfung können bei Abweichungen Nachbesserungen erforderlich sein.

Eine Hauptabweichung liegt dann vor, wenn eine zwingende Anforderung des Prüfbereichs nicht erfüllt wird – diesen Umstand muss das Unternehmen nachweislich beheben, da es sonst das TISAX®-Label nicht erhält.

Bei einer Nebenabweichung wird eine Anforderung teilweise nicht erfüllt. Das Unternehmen erhält dann ein vorläufiges Label. Allerdings wird es dazu angehalten, Sicherheitslücken zeitnah zu schließen.

Spätestens nach neun Monaten muss die Prüfung abgeschlossen sein. Dann werden die Ergebnisse an die ENX übermittelt und das TISAX®-Label erteilt.

Das TISAX®-Label ist anschließend für drei Jahre gültig und muss danach in einer Re-Zertifizierung verteidigt werden.

Die Kosten für die Umsetzung von TISAX® können erheblich variieren, abhängig von der Größe und Komplexität der Organisation, dem Standort, der Anzahl der zu zertifizierenden Geschäftseinheiten und den Gebühren der Zertifizierungsstelle.

Generell lassen sich die Kosten in drei Hauptbereiche gliedern: Kosten die Zertifizierungsstelle, interne Aufwände und Kosten für externe Expertise oder Tools.

Kosten für Auditor/Zertifizierungsstelle: Die Auditkosten umfassen die Gebühren der Zertifizierungsstelle für die Durchführung des TISAX®-Bewertungsaudits.

Die Höhe dieser Gebühren variiert je nach Anbieter und Region. Für ein Unternehmen mit 50 Mitarbeitenden und mittlerer Komplexität kann bei TISAX® Level 2 grob von 5.000 Euro ausgegangen werden. Bei einer Vor-Ort Prüfung in Level 3 ist von mehr als 10.000 Euro auszugehen.

Anders als bei der ISO 27001, die jährliche Überwachungsaudits vorsieht, fallen diese Kosten bei TISAX® nur alle drei Jahre an.

Interne Aufwände: Die internen Aufwände umfassen die Zeit und Ressourcen, die Ihre Organisation direkt in die Vorbereitung und Aufrechterhaltung des Informationssicherheitsmanagementsystems (ISMS) investiert.

Dazu gehören die Zeit für die Schulung von Mitarbeitenden, die Durchführung interner Audits, die Risikobewertung und -behandlung sowie die Implementierung von Sicherheitskontrollen.

Diese Kosten können schwer zu quantifizieren sein, da sie stark von der bestehenden Ausgangslage und den internen Kapazitäten abhängen.

Eine wesentliche Rolle spielen dabei die Mitarbeiterstunden, die für Planung, Implementierung und Management des ISMS aufgewendet werden.

Erneut von 50 Mitarbeitenden in einer Organisation mittlerer Komplexität ausgehend, lässt sich sehr grob sagen, dass ein halber bis zwei Personentage an Aufwänden pro Woche entstehen.

Kosten für externe Expertise und Tools: Aufgrund von Komplexität und Umfang der umzusetzenden Maßnahmen, ist entweder interne oder externe Expertise erforderlich.

Im Falle einer externen Beratung fallen je nach Bedarf und Dauer des Projekts, einige Zehntausende bis hin zu Hunderttausenden Euro an. Tools wie die SECJUR-Automatisierungsplattform können externe Berater ersetzen und den Aufbau des ISMS erheblich beschleunigen.

Als Branchenstandard der deutschen Automobilindustrie, ist TISAX® über die Landesgrenzen hinaus nicht besonders weit verbreitet. Damit unterscheidet sich der ISMS-Standard von ISO 27001, dem weltweit anerkannten Goldstandard sowie SOC 2, einem vor allem im nordamerikanischen Markt verbreiteten Standard.

In der folgenden Vergleichstabelle stellen wir die unterschiedlichen Anwendungsbereiche und Anforderungen der ISMS Standards ISO 27001, SOC 2 und TISAX® vor.

|

Eigenschaft |

SOC 2 |

ISO 27001 |

TISAX® |

|

Anwendungsbereich |

Primär in den USA und Nordamerika weit verbreitet |

International weit verbreitet |

In der deutschen Automobilbranche |

|

Einführung und Aufsicht |

Eingeführt von der AICPA (American Institute of Certified Public Accountants) |

Eingeführt von der ISO (International Organization for Standardization) |

Entwickelt für die Automobilindustrie |

|

Art des Standards |

Freiwilliger Compliance-Standard |

Freiwilliger Compliance-Standard |

Branchenspezifischer Standard |

|

Prüfungsbereich |

Prüft ein System auf Zugriff und Veränderung von außen, umfasst auch die Prüfung des betrieblichen ISMS |

Betrifft die Informationssicherheit eines Unternehmens und fördert die Einrichtung eines ISMS |

Erweitert die Anforderungen der ISO 27001 um spezifische Anforderungen für die Automobilbranche |

|

Hauptziel |

Zeigt, dass Daten sicher verwahrt werden und schafft Vertrauen bei Investoren und Kunden |

Stärkt die Informationssicherheit, minimiert das Risiko von Hackerangriffen und erhöht das Vertrauen |

Bietet einen Prüf- und Austauschmechanismus für Informationssicherheit in der Automobilbranche |

|

Risikobewertung |

Fokussiert auf den Schutz sensibler Daten und die Sicherung der IT-Systemverfügbarkeit |

Basierend auf einer Risikoanalyse, die das Unternehmen durchführt, um angemessene Schutzmaßnahmen festzulegen |

Berücksichtigt branchenspezifische Anforderungen und beinhaltet den Schutz von Prototypen und Geschäftsgeheimnissen |

|

Transparenz und Verantwortung |

Schafft Transparenz und betont die Verantwortung des Managements und der Mitarbeiter |

Integriert Informationssicherheit in die Unternehmenskultur und erfordert die Schulung der Mitarbeiter |

Bietet Transparenz und zeigt, dass sensible Daten sicher aufbewahrt sind, speziell in Bezug auf Automobilhersteller und Zulieferer |

Wir bei SECJUR wissen, worauf es bei TISAX®-konformen Informationssicherheitsmanagementsystemen ankommt. Mit dem Digital Compliance Office von SECJUR bauen Sie schnell, flexibel und wirksam ein automatisiertes ISMS, das Sie auf direktem Wege zum TISAX®-Label führen kann!

Das DCO vereint alle relevanten Richtlinien und Aktivitäten und erspart Ihnen durch Übersichtlichkeit und intelligente, automatisierte Prozessen hunderte Stunden Arbeit.

Anne ist eine Expertin auf dem Gebiet der Informationssicherheit mit umfangreicher Arbeitserfahrung im Bundesamt für Sicherheit in der Informationstechnik (BSI). Als ISO/IEC 27001 Lead Implementer und Data Protection Officer verfügt sie über profunde Kenntnisse in der Gestaltung und Umsetzung sicherer IT-Systeme und ist zudem zertifiziert als IT-Security Officer (TÜV) für Informationssicherheit.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Die neue NIS2-Richtlinie macht Cybersicherheit zur Chefsache – mit persönlicher Haftung für Geschäftsführer. Unser Leitfaden zeigt KMU, wie sie die Anforderungen meistern, ohne das Budget zu sprengen – und NIS2 sogar als Chance nutzen.

Viele Unternehmen fokussieren sich beim EU AI Act auf Algorithmen, doch die wahre Compliance-Herausforderung liegt in der Datenqualität. Erfahren Sie, welche fünf Säulen Artikel 10 für Hochrisiko-KI vorschreibt und wie Sie Verzerrungen, Haftungsrisiken und Zulassungsprobleme vermeiden. Dieser Praxisleitfaden zeigt, wie Sie Daten-Governance strategisch aufbauen und vertrauenswürdige, rechtskonforme KI entwickeln.

Viele Unternehmen unterschätzen die Bedeutung der Stakeholder-Analyse in der ISO 27001. Erfahren Sie, wie Sie relevante Parteien gezielt identifizieren, ihre Anforderungen verstehen und in Ihr ISMS integrieren. Dieser Leitfaden zeigt praxisnah, wie Sie aus einer formalen Pflicht ein strategisches Werkzeug machen, das Vertrauen stärkt, Risiken reduziert und Ihre Informationssicherheit nachhaltig verbessert.