Head of Compliance Services

December 23, 2025

8 min

Kai ist ein erfahrener Experte für Informationssicherheit und Compliance-Spezialist. Als Head of Compliance Services bei SECJUR unterstützt er Unternehmen beim Aufbau eines effizienten ISMS, der Audit-Vorbereitung und der Umsetzung regulatorischer Anforderungen. Mit Erfahrung in diversen Branchen, weiß er worauf es bei erfolgreichen Audits ankommt. Er hat bereits zahlreiche Unternehmen bei der ISO 27001-Zertifizierung oder dem TISAX-Testat begleitet und berät zu IT-Sicherheit und Compliance-Strategien.

Ein ISMS ist ein systematischer Ansatz zur Sicherung der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen in einem Unternehmen.

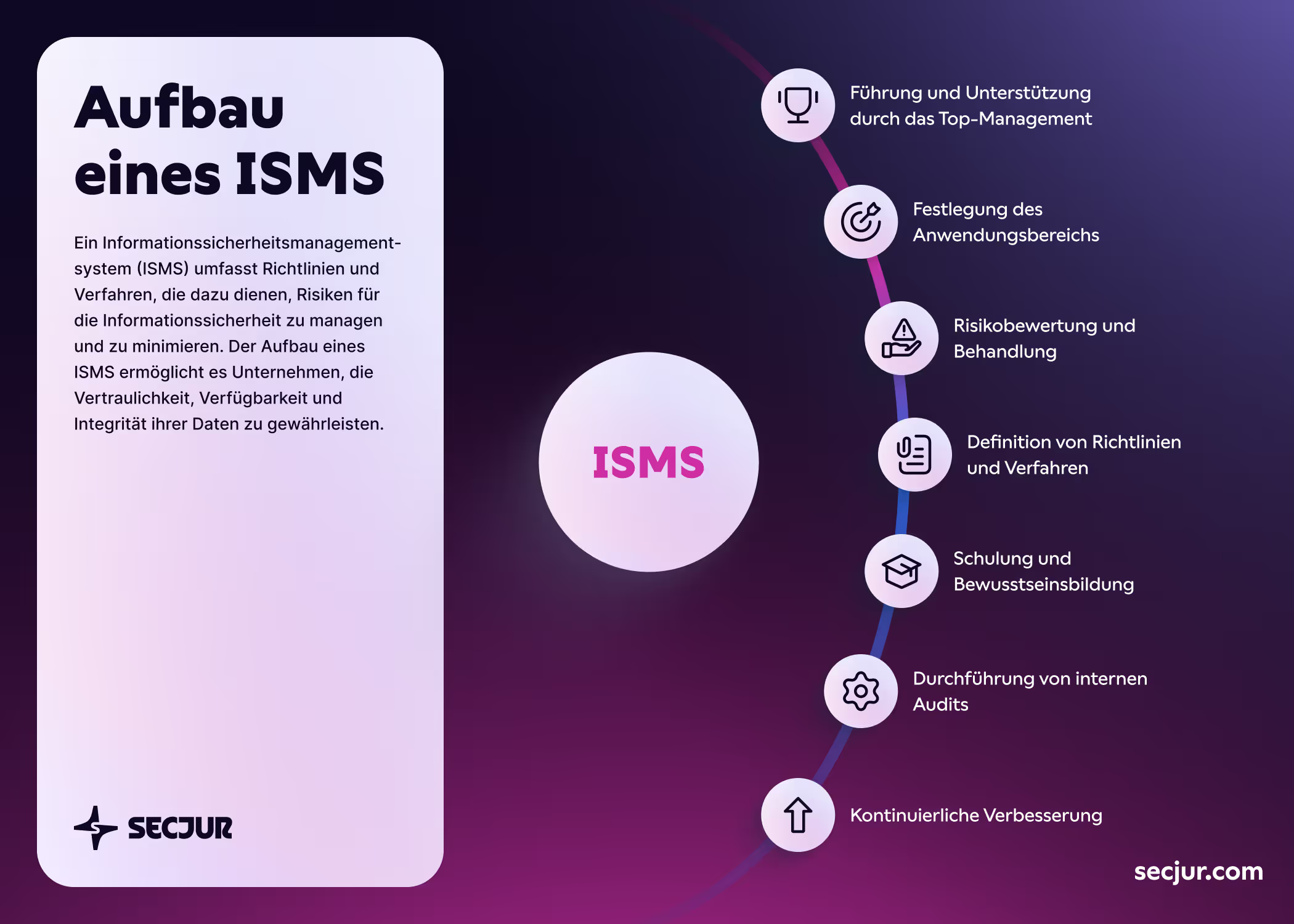

Der ISMS Aufbau erfordert eine starke Führung, Risikobewertung, Richtlinienentwicklung, Mitarbeiterschulungen und die Durchführung von internen und externen Audits.

Der Prozess des ISMS Aufbaus orientiert sich oft am PDCA-Zyklus (Plan-Do-Check-Act), damit das System effektiv implementiert, überwacht und kontinuierlich verbessert wird.

Es gibt verschiedene Standards wie ISO/IEC 27001 oder TISAX®, die als Leitfaden für den ISMS Aufbau dienen.

Heutzutage sind Kunden zunehmend zum Thema der Cybersicherheit sensibilisiert und erwarten von ihren Geschäftspartnern eine verlässliche Sicherheitsinfrastruktur, um ihre Informationen zu schützen.

Infolgedessen entscheiden sich Unternehmen vermehrt dafür, das Sicherheitsbedürfnis potenzieller Neukunden zu erfüllen, indem sie ein starkes Informationssicherheitsmanagementsystem (ISMS) einführen. Diese ISMS sind häufig zertifiziert und entsprechen damit zum Beispiel ISO 27001- und TISAX®-Konformitätsanforderungen.

Doch wo fängt man beim ISMS Aufbau an? Welche Schritte sind erforderlich, um ein effektives ISMS zu entwickeln? Und welche Faktoren tragen zum Erfolg bei?

In diesem Artikel erfahren Sie, warum ein robustes Informationssicherheitsmanagementsystem nicht nur eine Anforderung, sondern auch eine Chance darstellt, das Vertrauen Ihrer Kunden zu gewinnen und Ihr Unternehmen vor den Gefahren der digitalen Welt zu schützen.

Ein Informationssicherheitsmanagementsystem (ISMS) ist ein ganzheitlicher Ansatz zur Verwaltung der Informationssicherheit in einer Organisation. Es umfasst Richtlinien, Prozesse, Verfahren und Technologien, die dazu dienen, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen zu gewährleisten und Risiken zu minimieren.

Ein Informationssicherheitsmanagementsystem kann von Unternehmen jeder Größe und Branche genutzt werden, die ihre Informationen schützen und sicherstellen möchten, dass sie den geltenden rechtlichen und regulatorischen Anforderungen entsprechen. Es kann sowohl in privaten als auch öffentlichen Organisationen implementiert werden.

So ist in der Automobilbranche der Aufbau eines ISMS von großer Bedeutung, wobei der Fokus eher auf den Prozessen und Standards während der Produktentwicklung liegt. Aufgrund der Komplexität und der involvierten Lieferkette müssen alle Beteiligten die Informationssicherheitsstandards der Branche erfüllen, um sicherzustellen, dass die Endprodukte sicher sind und keine vertraulichen Informationen gefährdet werden. Hier empfiehlt sich eine Zertifizierung mit dem TISAX® Label.

Ein ISMS wird zudem insbesondere von softwarelastigen, digitalisierten und SaaS-basierten Unternehmen benötigt, da sie in hohem Maße von Informationen abhängig sind. Ein ISMS Aufbau hilft dabei, die Datenintegrität, Verfügbarkeit und Vertraulichkeit von Informationen sicherzustellen, und schützt vor den zahlreichen Cyberbedrohungen, denen sie ausgesetzt sind.

In der Gesundheitsbranche sind etwa strenge Mindeststandards erforderlich, um die Vertraulichkeit von Patientendaten zu gewährleisten und Datenschutzverletzungen zu vermeiden. Die Compliance mit gesetzlichen Vorschriften wie der Datenschutz-Grundverordnung (DSGVO) in Europa ist für Unternehmen in der Gesundheitsbranche zwingend erforderlich. Ein ISMS ist für sie daher unerlässlich, um sicherzustellen, dass Patientendaten vor unbefugtem Zugriff und Datendiebstahl geschützt sind.

Für den Aufbau eines ISMS sind verschiedene Voraussetzungen und Ressourcen erforderlich, um sicherzustellen, dass es effektiv und effizient umgesetzt werden kann.

Nachfolgend finden Sie grundlegenden Elemente, die ein Unternehmen benötigt, um den ISMS Aufbau erfolgreich anzugehen:

Das Management muss die Bedeutung der Informationssicherheit erkennen und das ISMS unterstützen. Der ISMS Aufbau erfordert Zeit, finanzielle Mittel und vor allem spezialisiertes Fachwissen. Oft ist mindestens eine Person oder ein Team für die Umsetzung des ISMS verantwortlich. Hier stehen Unternehmen oft vor der großen Herausforderung, dass sie gar nicht über die notwendigen Ressourcen und Fähigkeiten für den Aufbau eines ISMS verfügen, das ist jedoch notwendig, außer man nutzt ein automatisiertes ISMS.

Auch die Geschäftsführung muss mitziehen: Sie muss nicht nur die Zustimmung zum Aufbau eines ISMS geben, sondern auch als Vorbild für alle Mitarbeiter fungieren.

Es ist wichtig, den Geltungsbereich des ISMS klar zu definieren, um sicherzustellen, dass alle relevanten Aspekte abgedeckt werden. Zunächst sollte der Unternehmenskontext analysiert werden, um die Relevanz und Auswirkungen der Informationssicherheit zu verstehen.

Anschließend sollten der Anwendungsbereich (sogenannter scope) des ISMS Aufbaus und die Informationssicherheitsziele festgelegt und dokumentiert werden.

Eine umfassende Risikobewertung identifiziert mögliche Bedrohungen und Schwachstellen und erlaubt es, geeignete Maßnahmen zu ergreifen, um diese Risiken zu behandeln.

So sollten Unternehmen sich einer Gap-Analyse des Ist- und Soll-Zustands unterziehen. Die daraus ermittelten Gaps fließen dann in den Risikomanagementprozess ein.

Es sollten klare Richtlinien und Verfahren entwickelt werden, um die Anforderungen an die Informationssicherheit zu definieren, zu kommunizieren und in den täglichen Betriebsablauf des Unternehmens zu integrieren. Dazu sollten unbedingt auch Awareness-Maßnahmen und Mitarbeiterschulungen durchgeführt werden.

Für erfolgreiche Informationssicherheit ist vor allem wichtig, dass Mitarbeitende zur Bedeutung von Informationssicherheit informiert und geschult werden. Nur so lässt sich auch langfristig sicherstellen, dass sie die im ISMS festgelegten Richtlinien und Verfahren verstehen und befolgen. So kann man ein ISMS fest im Unternehmen verankern.

Interne Audits helfen dabei, die Effektivität des ISMS zu überprüfen und eventuelle Schwachstellen aufzudecken. Eine umfassender ISMS Aufbau erfordert zudem die Zusammenarbeit mit unabhängigen externen Zertifizierungsstellen. Eine ISO 27001 Zertifizierung etwa wird alle drei Jahre durch externe Audits geprüft und aktualisiert.

Ein ISMS ist keine einmalige Aufgabe, sondern ein kontinuierlicher Prozess. Ein ISMS muss regelmäßig überprüft und verbessert werden, um mit den sich ändernden Bedrohungen und Anforderungen Schritt zu halten. Regelmäßige Überprüfungen, Risikobewertungen und -behandlungen sind also notwendig, um sicherzustellen, dass das ISMS effektiv bleibt.

Diese Erfolgsfaktoren gewährleisten, dass das ISMS nicht nur ordnungsgemäß implementiert, sondern auch nachhaltig betrieben wird, um die Informationssicherheit in Ihrer Organisation zu gewährleisten. Ein ISMS ist kein statisches System, sondern ein kontinuierlicher Prozess, der sich an die sich ändernden Bedrohungen und Anforderungen anpasst.

In der folgenden Infografik fassen wir die wichtigsten Bausteine des ISMS Aufbaus zusammen.

Die Schritte zum Aufbau eines ISMS können je nach gewähltem Standard variieren. Eine gängige Vorgehensweise basiert jedoch auf dem PDCA-Zyklus (Plan-Do-Check-Act), um sicherzustellen, dass der ISMS Aufbau effektiv implementiert, überwacht und kontinuierlich verbessert wird.

Hier sind die grundlegenden Schritte, die ein Unternehmen meist durchläuft, um ein ISMS aufzubauen:

Festlegung des Anwendungsbereichs: Definieren Sie den Umfang des ISMS Aufbaus und bestimmen Sie, welche Teile Ihres Unternehmens und welche Daten und Systeme abgedeckt werden sollen.

Risikobewertung: Identifizieren Sie potenzielle Bedrohungen und Schwachstellen, die Ihre Informationssicherheit gefährden könnten.

Festlegung von Zielen und Richtlinien: Definieren Sie klare Ziele und Sicherheitsrichtlinien, die Ihr ISMS erreichen soll.

Ressourcenplanung: Stellen Sie sicher, dass Sie die notwendigen Ressourcen, einschließlich Budget und Fachkompetenz, für die Umsetzung des ISMS zur Verfügung haben.

Implementierung von Sicherheitskontrollen: Setzen Sie die notwendigen Sicherheitsmaßnahmen und -kontrollen um, um Risiken zu minimieren und Daten zu schützen.

Schulung der Mitarbeitenden: Bieten Sie Schulungen und Schulungsmaterialien an, um sicherzustellen, dass Ihre Mitarbeiter die Sicherheitsrichtlinien verstehen und einhalten.

Kommunikation: Informieren Sie Ihr Team über die Bedeutung des ISMS und Ihre Erwartungen in Bezug auf Informationssicherheit.

Überwachung und Messung: Implementieren Sie ein System zur kontinuierlichen Überwachung der Informationssicherheit, um sicherzustellen, dass Ihre Ziele und Standards eingehalten werden.

Interne Audits: Führen Sie interne Audits durch, um sicherzustellen, dass Ihr ISMS den Anforderungen entspricht und effektiv arbeitet.

Leistungsüberprüfung: Bewerten Sie die Leistung Ihres ISMS und vergleichen Sie sie mit den festgelegten Zielen und Standards.

Verbesserungen vornehmen: Basierend auf den Ergebnissen der Überprüfung und Prüfung identifizieren Sie Verbesserungsmöglichkeiten und ergreifen Maßnahmen, um diese zu implementieren.

Anpassung des ISMS: Passt das ISMS an veränderte Bedingungen, Risiken oder Anforderungen an.

Fortlaufende Aktualisierung: Sorgen Sie dafür, dass Ihr ISMS immer aktuell bleibt und sich an die sich entwickelnden Bedrohungen und Geschäftsanforderungen anpasst.

Dieser PDCA-Zyklus stellt sicher, dass der ISMS Aufbau ein kontinuierlicher Prozess ist. Das ISMS wird nicht nur eingerichtet und dann vergessen, sondern es wird regelmäßig überprüft, aktualisiert und verbessert, um sicherzustellen, dass es mit den sich ändernden Bedrohungen und Anforderungen Schritt hält. Dieser iterative Ansatz gewährleistet eine nachhaltige Informationssicherheit in Ihrem Unternehmen.

Es gibt verschiedene ISMS Standards, die als Leitfaden für den Aufbau eines ISMS dienen können. Zu den bekanntesten gehören ISO/IEC 27001 oder TISAX®. Die Wahl des richtigen Standards hängt von den spezifischen Anforderungen der Organisation, ihrer Branche und ihrem geografischen Standort ab. Eine gründliche Analyse der Standards und ihrer Anwendungsbereiche ist entscheidend, um den am besten geeigneten Standard für den ISMS Aufbau zu wählen.

Ein ISMS Aufbau nach dem weltweit führenden Goldstandard ISO 27001 etabliert klare Anforderungen für die effektive Dokumentation und Implementierung von Informationssicherheitsmanagementsystemen in Unternehmen. Dieser international anerkannte Standard hat zum Ziel, die Sicherheit sensibler Daten und Geschäftsinformationen zu gewährleisten.

Ein ISMS Aufbau nach ISO/IEC 27001 gilt für alle Unternehmensbranchen und -größen und ist daher universell einsetzbar.

Der Aufbau eines ISMS mit dem Ziel, das TISAX® Label zu bekommen, ermöglicht Unternehmen in der Automobilbranche, Ausschreibungen zu gewinnen und die Zusammenarbeit mit OEMs und anderen Kunden zu verbessern. Es schafft einen einheitlichen Sicherheitsstandard und stärkt das Vertrauen in die Informationssicherheit der Vertragspartner.

Der Aufbau eines ISMS bieten Unternehmen eine Vielzahl von Vorteilen. Diese Zertifizierungen zeugen nicht nur von der Fähigkeit eines Unternehmens, seine Informationssicherheit auf höchstem Niveau zu gewährleisten, sondern eröffnen auch neue Chancen und stärken die Wettbewerbsfähigkeit.

Das Beispiel von m2trust, einer Software, die ihren Kunden dabei hilft, jederzeit deren komplette Zertifikate zu überwachen, zeigt, wie ein ISMS Aufbau Unternehmen dabei unterstützen kann, Neukunden zu gewinnen.

„Sicherheit und Vertrauen sind der Kern unserer Marke.” – Samuel Krüger, Founder & CEO, m2trust

Mit dem Aufbau eines ISMS zeigt m2trust seinen Kunden, dass Informationssicherheit ein zentraler Bestandteil ihrer Unternehmensstrategie ist und sie sich aktiv gegen die Risiken der digitalen Welt wappnen.

Unternehmen mit einem Jahresumsatz von über 100 Millionen Euro verlangen in der Regel zudem eine ISO 27001 Zertifizierung von ihren potenziellen Zulieferern. Dieses Gütesiegel signalisiert Vertrauen und zeigt Ihr Engagement für die Sicherheit von Kunden- und Geschäftsdaten.

Des Weiteren schützt ein ISMS nicht nur Daten, sondern auch Ihr Unternehmen vor finanziellen Verlusten, die durch Cyber-Risiken und menschliche Fehler verursacht werden könnten. Unabhängig von der Unternehmensgröße bewährt sich ein ISMS sowohl in Start-ups als auch in Großkonzernen.

Darüber hinaus hilft ein ISMS Aufbau nach ISO 27001 oder TISAX®, Haftung zu vermeiden. Die Geschäftsleitung trägt die Verantwortung für die Cybersicherheit, und unter gewissen Umständen ist sogar eine persönliche Haftung möglich. Die Zertifizierung zeigt Ihr Engagement für die Sicherheit und schützt vor rechtlichen und finanziellen Konsequenzen.

Die Einhaltung gesetzlicher Richtlinien ist ein weiterer Vorteil. Mit der neuen EU-Verordnung NIS2 sind Tausende von Unternehmen in Deutschland dazu verpflichtet, ein ISMS aufzubauen. Mit einem ISMS Aufbau nach ISO 27001 oder TISAX® zertifizieren Sie Ihr ISMS und zeigen, dass es den Anforderungen gerecht wird.

Der Aufbau eines ISMS ist eine komplexe Aufgabe, die jedoch von entscheidender Bedeutung ist, um Risiken im Unternehmen zu minimieren und den Datenschutz zu gewährleisten. Dabei kann die Automatisierung des ISMS Aufbaus helfen, in ihrem Unternehmen Zeit und Ressourcen zu sparen.

Das Digital Compliance Office (DCO) von SECJUR bietet eine Lösung, um ein neues ISMS aufzubauen und direkt zu automatisieren. Dadurch können Sie eine ISMS Zertifizierung schneller erreichen und viele Stunden an aufreibender Arbeit einsparen.

Mit einem gut eingerichteten ISMS Tool sind Unternehmen optimal für potenzielle Sicherheitsprobleme gerüstet. Die Automatisierung des ISMS ermöglicht eine effiziente und effektive Verwaltung der Informationssicherheit und erleichtert die Einhaltung von Standards und Richtlinien. Investitionen in ein robustes ISMS zahlen sich nicht nur in Form von Sicherheit aus, sondern stärken auch das Vertrauen von Kunden und Partnern in Ihr Unternehmen.

Kai ist ein erfahrener Experte für Informationssicherheit und Compliance-Spezialist. Als Head of Compliance Services bei SECJUR unterstützt er Unternehmen beim Aufbau eines effizienten ISMS, der Audit-Vorbereitung und der Umsetzung regulatorischer Anforderungen. Mit Erfahrung in diversen Branchen, weiß er worauf es bei erfolgreichen Audits ankommt. Er hat bereits zahlreiche Unternehmen bei der ISO 27001-Zertifizierung oder dem TISAX-Testat begleitet und berät zu IT-Sicherheit und Compliance-Strategien.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Wie hoch fallen EU-AI-Act-Bußgelder wirklich aus – und wovon hängen sie ab? Dieser Beitrag zeigt, nach welchen Kriterien Aufsichtsbehörden Sanktionen berechnen, welche Rolle Kooperation, Dokumentation und Risikomanagement spielen und wie Unternehmen ihre Strafhöhe aktiv beeinflussen können. Erfahren Sie, warum Compliance-Prozesse und AI-Governance nicht nur Pflicht, sondern der wirksamste Schutz vor Millionenstrafen sind.

Viele Unternehmen unterschätzen die Re-Klassifizierungspflichten unter dem EU AI Act bei Änderungen an bestehenden KI-Systemen. Dieser Leitfaden zeigt, wann ein Update zur Hochrisiko-Einstufung führt, was als „wesentliche Änderung“ gilt und welche neuen Pflichten daraus entstehen. Erfahren Sie praxisnah, wie Sie Re-Bewertungen rechtssicher steuern und teure Compliance-Risiken vermeiden.

Viele Teams fürchten ISO 27001 als Bremsklotz, doch richtig eingesetzt wird Informationssicherheit zum natürlichen Bestandteil agiler Entwicklung. Dieser Leitfaden zeigt, wie Sie A.5.8 nahtlos in Scrum integrieren, Risiken sprintweise steuern und mit klaren Security-Storys, einer starken Definition of Done und gezielten Reviews echte Compliance-Power entfalten. So verwandeln Sie agile Projekte in sichere, auditfeste und zukunftsresiliente Softwareprozesse.