Volljurist und Compliance-Experte

December 19, 2025

4 Minuten

Als Jurist mit langjähriger Erfahrung als Anwalt für Datenschutz und IT-Recht kennt Niklas die Antwort auf so gut wie jede Frage im Bereich der digitalen Compliance. Er war in der Vergangenheit unter anderem für Taylor Wessing und Amazon tätig. Als Gründer und Geschäftsführer von SECJUR, lässt Niklas sein Wissen vor allem in die Produktentwicklung unserer Compliance-Automatisierungsplattform einfließen.

NIS2 macht Unternehmen auch für die Sicherheit ihrer Cloud- und SaaS-Anbieter voll verantwortlich.

Das Shared-Responsibility-Modell entscheidet über Ihre tatsächliche Haftung in der Cloud.

Zertifikate allein reichen nicht aus, um die NIS2-Lieferkettensicherheit nachzuweisen.

Cloud-Sicherheit wird unter NIS2 zur direkten Führungsaufgabe der Geschäftsleitung.

Stellen Sie sich vor, Sie haben Ihre Hausaufgaben gemacht. Sie haben einen namhaften Cloud-Anbieter wie AWS oder einen spezialisierten SaaS-Dienst für Ihre Buchhaltung ausgewählt. Die versprechen höchste Sicherheitsstandards, sind zertifiziert und gelten als absolut zuverlässig. In Sachen Cybersicherheit sind Sie also auf der sicheren Seite, oder?

Hier kommt der "Aha-Moment", den die NIS2-Richtlinie für viele Unternehmen mit sich bringt: Nein, sind Sie nicht.

NIS2 macht die Sicherheit Ihrer gesamten digitalen Lieferkette zur Chefsache. Das bedeutet: Sie sind nicht nur für Ihre eigenen Systeme verantwortlich, sondern auch dafür, die Sicherheit Ihrer externen Dienstleister aktiv zu prüfen, zu managen und vertraglich abzusichern. Verlassen ist gut, Kontrolle ist jetzt Pflicht. Und diese Pflicht landet direkt auf dem Schreibtisch der Geschäftsführung – inklusive persönlicher Haftung bei Verstößen.

Dieser Leitfaden ist Ihr vertrauensvoller Begleiter. Wir übersetzen das Behördendeutsch in klare, verständliche Sprache und zeigen Ihnen, wie Sie die NIS2-Anforderungen für Ihre Cloud- und SaaS-Anbieter in der Praxis umsetzen – ohne Jurastudium, aber mit dem Wissen eines Experten.

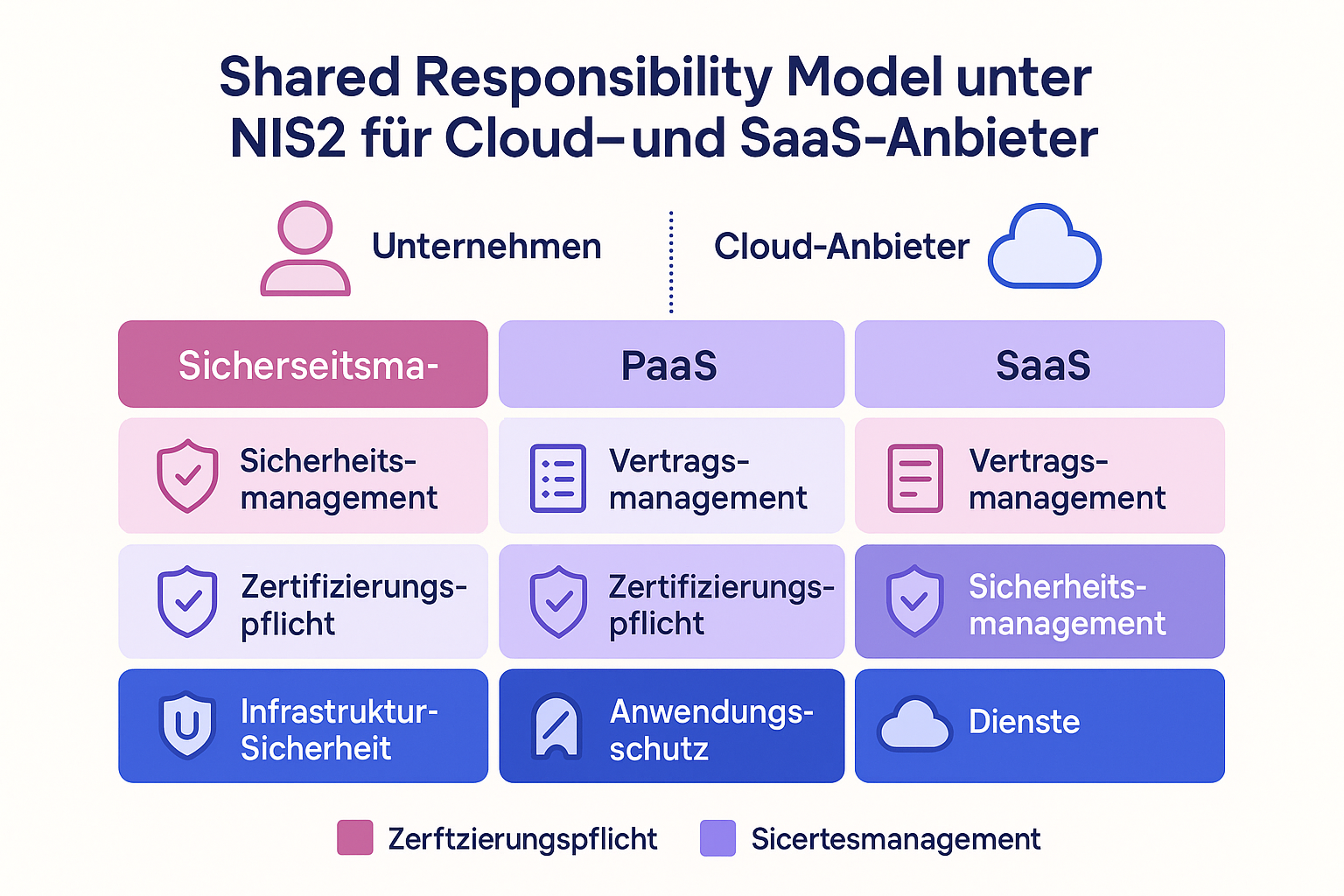

Die größte Fehlerquelle im Umgang mit Cloud-Diensten ist das Missverständnis darüber, wer wofür verantwortlich ist. Viele glauben, mit dem Abschluss eines Vertrags für eine SaaS-Lösung sei die Verantwortung für Sicherheit und Compliance komplett an den Anbieter ausgelagert. NIS2 stellt klar: Das ist ein Trugschluss.

Hier kommt das Shared Responsibility Model (Modell der geteilten Verantwortung) ins Spiel. Es ist der Schlüssel, um Ihre Pflichten zu verstehen.

Je nachdem, welche Art von Cloud-Dienst Sie nutzen, verschieben sich die Verantwortlichkeiten zwischen Ihnen und Ihrem Anbieter:

Für NIS2 bedeutet das: Sie müssen nachweisen können, dass Sie die Risiken in Ihrem Verantwortungsbereich und in der Schnittstelle zum Anbieter im Griff haben.

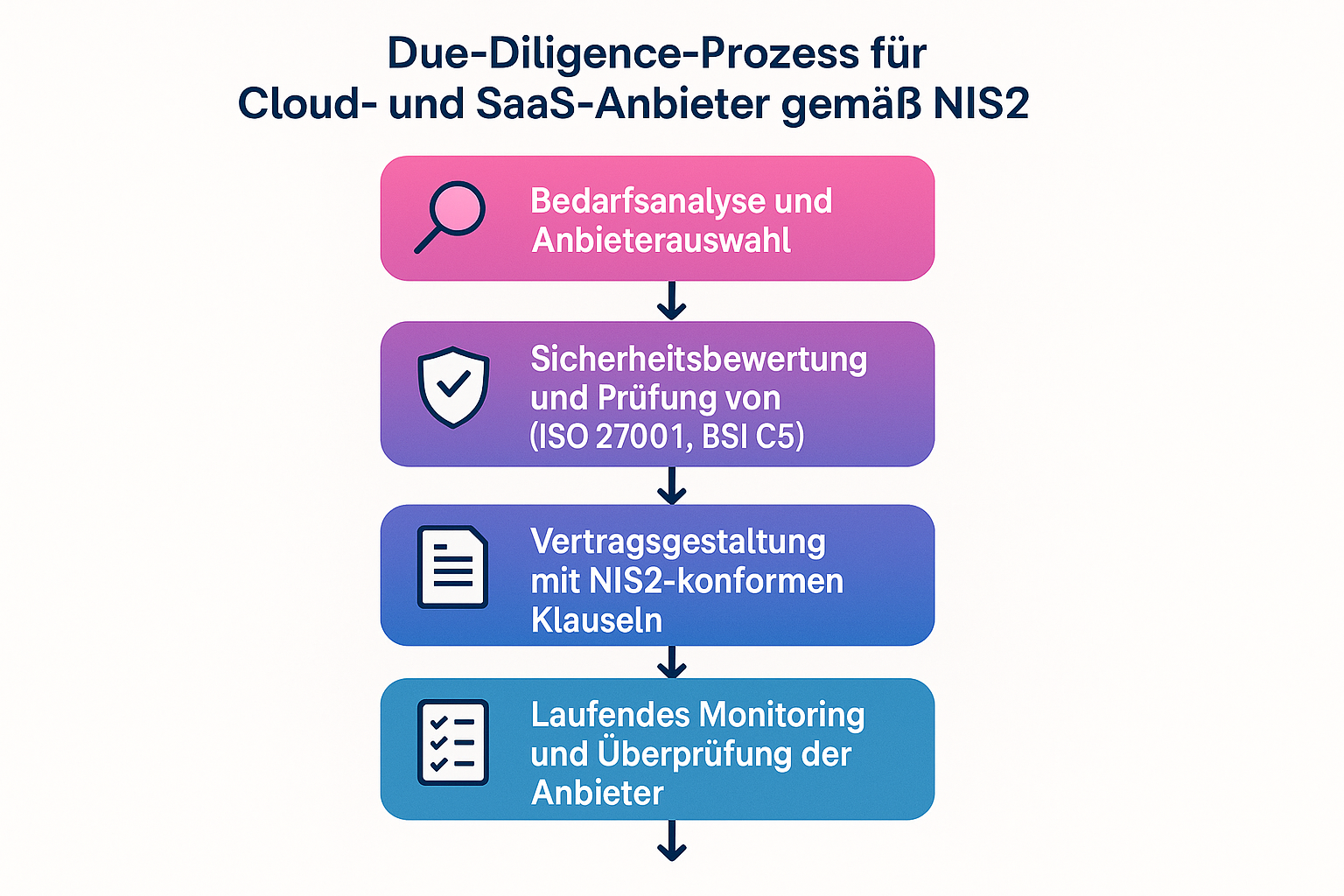

"Due Diligence" klingt kompliziert, ist aber im Grunde ein strukturierter Prozess, um die Vertrauenswürdigkeit und Sicherheit Ihrer Anbieter zu überprüfen – bevor Sie einen Vertrag unterschreiben und auch während der Zusammenarbeit. NIS2 fordert, dass Sie die Cybersicherheitsrisiken Ihrer direkten Zulieferer bewerten und behandeln.

Doch wie prüft man einen Tech-Giganten wie Microsoft? Sie können schlecht ein Audit-Team nach Dublin schicken. Genau hierfür gibt es einen etablierten Prozess.

Beginnen Sie damit, Ihre externen Dienste zu klassifizieren:

Ihre Prüfungsintensität richtet sich nach dieser Klassifizierung. Für kritische Anbieter müssen Sie die Sicherheit der NIS2-Lieferkette besonders genau unter die Lupe nehmen.

Bei Hyperscalern wie AWS oder kleineren SaaS-Anbietern können Sie nicht selbst auditieren. Stattdessen verlassen Sie sich auf anerkannte Zertifikate und Testate. Fragen Sie nach folgenden Nachweisen:

Profi-Tipp: Akzeptieren Sie nicht nur das Zertifikat. Bitten Sie um den dazugehörigen Bericht oder eine Zusammenfassung, um zu verstehen, welche Bereiche geprüft wurden und ob es relevante Abweichungen gab.

Ihr Vertrag ist Ihr wichtigstes Werkzeug. Standardverträge von großen Anbietern sind oft nicht verhandelbar, aber Sie können Zusatzvereinbarungen (Data Processing Addendums, DPAs) prüfen und müssen verstehen, welche Pflichten der Anbieter übernimmt. Bei kleineren SaaS-Anbietern haben Sie mehr Verhandlungsspielraum.

Folgende Punkte sollten vertraglich geregelt sein, um die NIS2-Anforderungen zu erfüllen:

NIS2 verlangt eine kontinuierliche Überwachung. Das bedeutet:

Die Richtlinie schreibt mindestens 10 Sicherheitsmaßnahmen vor. So wenden Sie diese auf Ihre Cloud- und SaaS-Lieferanten an:

Die Sicherheit Ihrer Cloud- und SaaS-Anbieter unter NIS2 ist keine unlösbare Aufgabe, aber sie erfordert ein Umdenken: von passivem Vertrauen hin zu aktivem Management. Sie sind der Dirigent Ihres digitalen Ökosystems und müssen sicherstellen, dass alle Instrumente im Einklang spielen.

Beginnen Sie noch heute:

Die Umsetzung von NIS2 ist eine Reise. Indem Sie die Sicherheit Ihrer Lieferkette proaktiv managen, schützen Sie nicht nur Ihr Unternehmen vor Bußgeldern und Cyberangriffen, sondern bauen auch ein widerstandsfähigeres und zukunftsfähiges Geschäft auf.

Reicht es, wenn mein SaaS-Anbieter sagt, er sei "NIS2-konform"?

Nein. Das ist eine gute Marketingaussage, aber Sie benötigen konkrete Nachweise. Fordern Sie Zertifikate (ISO 27001, BSI C5) und prüfen Sie die vertraglichen Vereinbarungen. Sie müssen eine eigene, dokumentierte Risikobewertung durchführen.

Wie dokumentiere ich die Risikobewertung meiner Cloud-Anbieter für ein Audit?

Legen Sie eine Akte für jeden kritischen Anbieter an. Diese sollte enthalten:

Was ist der Unterschied in der Verantwortung zwischen einem SaaS- und einem IaaS-Dienst in der Praxis?

A: Bei einem SaaS-Dienst (z. B. einer Buchhaltungssoftware) konzentriert sich Ihre Verantwortung auf die korrekte Konfiguration, die Daten, die Sie eingeben, und wer darauf Zugriff hat. Bei einem IaaS-Dienst (z. B. einem Server bei AWS) sind Sie zusätzlich für das Härten des Betriebssystems, die Konfiguration der Firewall und das Einspielen von Sicherheitspatches verantwortlich – Ihr Verantwortungsbereich ist also viel größer.

Gilt das alles auch für kleine Unternehmen?

Ja, die NIS2-Richtlinie gilt für eine große Anzahl an Unternehmen, auch für viele KMU. Wenn Ihr Unternehmen in einen der Sektoren fällt und die Schwellenwerte für Mitarbeiter oder Umsatz überschreitet, sind diese Pflichten zur Lieferkettensicherheit für Sie bindend. Für Geschäftsführer ist dies ein zentrales Thema, da es direkt in ihre persönliche Verantwortung fällt.

Als Jurist mit langjähriger Erfahrung als Anwalt für Datenschutz und IT-Recht kennt Niklas die Antwort auf so gut wie jede Frage im Bereich der digitalen Compliance. Er war in der Vergangenheit unter anderem für Taylor Wessing und Amazon tätig. Als Gründer und Geschäftsführer von SECJUR, lässt Niklas sein Wissen vor allem in die Produktentwicklung unserer Compliance-Automatisierungsplattform einfließen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

.avif)

Zwei Standards, ein Ziel: NIS2 und ISO 27001 scheinen auf den ersten Blick wie zwei große Baustellen. Doch wer die Synergien erkennt, kann Aufwand, Kosten und Risiken drastisch reduzieren. In diesem Artikel zeigen wir, wie Sie Doppelarbeit vermeiden und mit Automatisierung eine Compliance-Strategie entwickeln, die Ihr Unternehmen zukunftssicher macht.

Die neue NIS2-Richtlinie macht Cybersicherheit zur Chefsache – mit persönlicher Haftung für Geschäftsführer. Unser Leitfaden zeigt KMU, wie sie die Anforderungen meistern, ohne das Budget zu sprengen – und NIS2 sogar als Chance nutzen.

Erfahren Sie, warum die Sicherheit von Unternehmensinformationen nicht länger als optionales Extra betrachtet wird, sondern als unerlässliche Säule für den Erfolg und die Nachhaltigkeit von Unternehmen jeder Größe. Wir erläutern die Definition eines ISMS und dessen umfassenden Ansatz, der technische, organisatorische, rechtliche und menschliche Aspekte berücksichtigt.