Volljurist und Compliance-Experte

December 19, 2025

5 Minuten

Als Jurist mit langjähriger Erfahrung als Anwalt für Datenschutz und IT-Recht kennt Niklas die Antwort auf so gut wie jede Frage im Bereich der digitalen Compliance. Er war in der Vergangenheit unter anderem für Taylor Wessing und Amazon tätig. Als Gründer und Geschäftsführer von SECJUR, lässt Niklas sein Wissen vor allem in die Produktentwicklung unserer Compliance-Automatisierungsplattform einfließen.

NIS2 verpflichtet Unternehmen, Cyber-Risiken strukturiert zu bewerten und wirksame Schutzmaßnahmen umzusetzen.

Ein klar definierter Incident-Response-Prozess ist entscheidend, um Meldepflichten fristgerecht und fehlerfrei zu erfüllen.

Die Sicherheit der Lieferkette wird unter NIS2 zur Pflicht und muss systematisch bewertet und vertraglich abgesichert werden.

Regelmäßige Schulungen und grundlegende Cyber-Hygiene sind zentrale Bausteine, um Mitarbeiter als Sicherheitsfaktor zu stärken.

Aktualisierung vom 21.11.2025: Die NIS2-Pflichten greifen in Deutschland mit Inkrafttreten des neuen Gesetzes, das nach Zustimmung des Bundesrats Ende 2025 oder Anfang 2026 erwartet wird. Ab diesem Zeitpunkt gelten die erweiterten Anforderungen für tausende Unternehmen verbindlich.

Die NIS2-Richtlinie steht vor der Tür und sorgt in deutschen Unternehmen für spürbare Nervosität. Für viele Geschäftsführer und IT-Leiter ist es mehr als nur eine weitere Regulierung – es ist eine strategische Herausforderung. Die Frage ist nicht mehr ob, sondern wie man die Anforderungen umsetzt. Die gute Nachricht: NIS2 ist keine reine Pflichtübung. Es ist die Chance, die eigene Cyber-Resilienz auf ein neues Level zu heben und sich als vertrauenswürdiger Partner im Markt zu etablieren.

Doch der Weg dorthin scheint oft komplex. Welche Maßnahmen sind wirklich gefordert? Wo fängt man an, besonders angesichts der Verzögerungen bei der deutschen Gesetzgebung? Dieser Leitfaden übersetzt die abstrakten Anforderungen in einen konkreten Fahrplan. Wir zeigen Ihnen, was hinter den technischen und organisatorischen Maßnahmen (TOMs) steckt und wie Sie diese pragmatisch in Ihrem Unternehmen verankern.

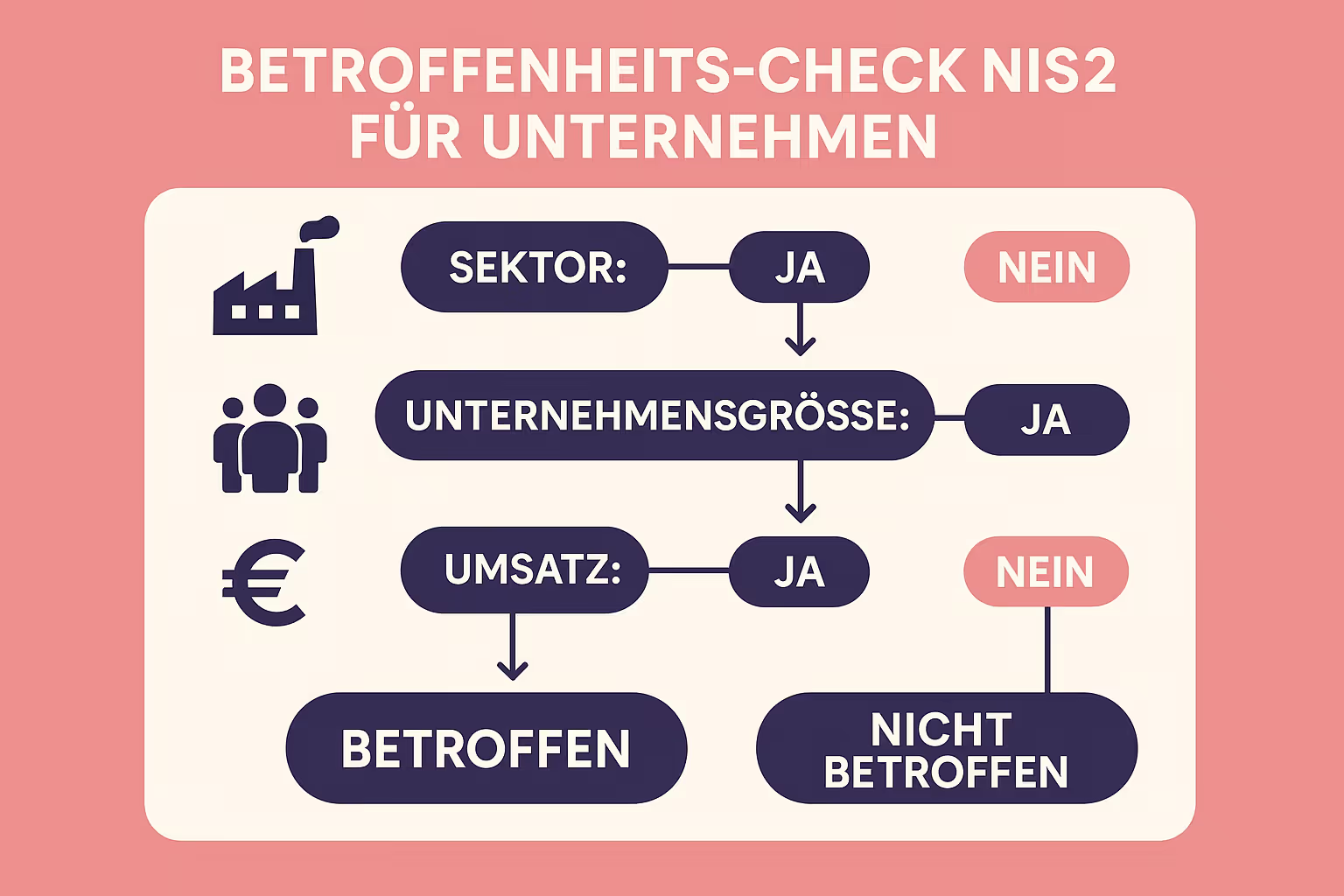

Bevor wir in die Details der Maßnahmen einsteigen, die erste und wichtigste Frage: Gehört Ihr Unternehmen zum Geltungsbereich von NIS2? Die Richtlinie unterscheidet zwischen „wesentlichen“ (essential) und „wichtigen“ (important) Einrichtungen und hat den Kreis der betroffenen Sektoren im Vergleich zum Vorgänger deutlich erweitert.

Die Betroffenheit hängt von Ihrer Branche, Ihrer Unternehmensgröße und Ihrem Umsatz ab. Ob Sie im Energiesektor, im Gesundheitswesen, als Anbieter digitaler Dienste oder in der Abfallwirtschaft tätig sind – die Wahrscheinlichkeit ist hoch, dass Sie handeln müssen.

Klarheit im Gesetzes-Dschungel: Sie haben vom „NIS2UmsuCG“ gehört und sind unsicher, was die Verzögerung für Sie bedeutet? Das NIS2-Umsetzungs- und Cybersicherheits-Stärkungsgesetz (NIS2UmsuCG) ist die deutsche Umsetzung der EU-Richtlinie. Obwohl der finale Entwurf noch aussteht, sind die Kernanforderungen aus der EU-Richtlinie bereits bekannt und werden sich nicht grundlegend ändern. Warten ist daher keine Option. Unternehmen sollten jetzt handeln, um die Frist bis Oktober 2024 nicht zu verpassen.

Artikel 21 der NIS2-Richtlinie bildet das Herzstück der Sicherheitsanforderungen. Er listet zehn konkrete Bereiche auf, in denen Unternehmen technische und organisatorische Maßnahmen ergreifen müssen. Betrachten wir sie als Bausteine für ein stabiles Sicherheitshaus.

Hier ist eine praxisnahe Aufschlüsselung jeder einzelnen Maßnahme:

Diese NIS2 Anforderungen bilden die Grundlage für eine umfassende Informationssicherheit in Ihrem Unternehmen.

Die Liste der Maßnahmen mag auf den ersten Blick überwältigend wirken. Der Schlüssel zum Erfolg liegt in einem strukturierten Vorgehen. Die folgende Roadmap hilft Ihnen, den Prozess in überschaubare Etappen zu gliedern.

Klären Sie final, ob und in welchem Umfang Sie betroffen sind. Analysieren Sie anschließend, welche der geforderten Maßnahmen bereits existieren und wo Lücken klaffen.

Führen Sie eine umfassende Risikoanalyse durch, um Ihre Prioritäten zu definieren. Konzentrieren Sie sich auf die größten Risiken.

Erstellen Sie einen Projektplan zur Schließung der identifizierten Lücken. Weisen Sie Verantwortlichkeiten und Budgets zu.

Dokumentieren Sie Ihre Sicherheitskonzepte, Richtlinien (z.B. Passwortrichtlinie) und Prozesse (z.B. Incident-Response-Prozess).

Führen Sie die geplanten Schulungen durch, um das Bewusstsein im gesamten Unternehmen zu schärfen.

Überprüfen Sie die Wirksamkeit Ihrer Maßnahmen regelmäßig durch Audits und Tests. Passen Sie Ihr Sicherheitskonzept bei Bedarf an.

Der Einsatz von Automatisierung und digitalen Compliance-Plattformen kann diesen Prozess erheblich beschleunigen, indem er wiederkehrende Aufgaben wie die Beweiserhebung oder das Richtlinienmanagement vereinfacht. Solche NIS2-Tools helfen, den Überblick zu behalten und die Compliance effizient zu managen.

Im Kontext von NIS2 gibt es einige wiederkehrende Fragen und Missverständnisse. Hier klären wir die wichtigsten auf.

Mythos: „NIS2 betrifft nur die IT-Abteilung.“Fakt: Falsch. NIS2 ist ein Thema für die Geschäftsführung. Diese ist persönlich für die Umsetzung der Sicherheitsmaßnahmen verantwortlich und haftet bei Verstößen. Cybersicherheit ist eine unternehmensweite Aufgabe, die strategische Entscheidungen erfordert. Insbesondere der NIS2-Leitfaden für Geschäftsführer zeigt die Relevanz für das Top-Management auf.

Verwirrung: NIS2, DORA, KRITIS – Was gilt für wen?Viele Unternehmen sind unsicher, welche Regulierung für sie relevant ist. Während es Überschneidungen gibt, haben die Verordnungen unterschiedliche Schwerpunkte:

Die Umsetzung der technischen und organisatorischen Maßnahmen von NIS2 ist kein Sprint, sondern ein Marathon. Der Schlüssel liegt darin, jetzt zu beginnen, strukturiert vorzugehen und die Anforderungen als Chance zur Verbesserung Ihrer gesamten Sicherheitsarchitektur zu begreifen.

Indem Sie einen klaren Fahrplan verfolgen, Risiken systematisch bewerten und Ihre Mitarbeiter mit ins Boot holen, verwandeln Sie die regulatorische Pflicht in einen nachhaltigen strategischen Vorteil. Beginnen Sie heute damit, Ihr Fundament für eine sichere digitale Zukunft zu bauen.

Technische Maßnahmen (T) beziehen sich auf konkrete technologische Lösungen wie Firewalls, Verschlüsselungssoftware oder Virenscanner. Organisatorische Maßnahmen (O) umfassen alle nicht-technischen Regelungen, Prozesse und Richtlinien, wie zum Beispiel Mitarbeiterschulungen, Zugriffskonzepte oder Notfallpläne. Beide sind untrennbar miteinander verbunden.

NIS2 verlangt einen risikobasierten Ansatz. Das bedeutet, es gibt keine „One-size-fits-all“-Lösung. Die wichtigsten Maßnahmen für Ihr Unternehmen sind diejenigen, die Ihre größten und wahrscheinlichsten Risiken adressieren. Eine gründliche Risikoanalyse ist daher der entscheidende erste Schritt zur Priorisierung.

Die Sanktionen sind empfindlich. Für „wesentliche Einrichtungen“ drohen Bußgelder von bis zu 10 Millionen Euro oder 2 % des weltweiten Jahresumsatzes. Für „wichtige Einrichtungen“ sind es bis zu 7 Millionen Euro oder 1,4 % des Umsatzes. Zudem haften Geschäftsführer persönlich für die Einhaltung der Sorgfaltspflichten.

Eine Zertifizierung nach ISO 27001 ist eine hervorragende Grundlage und deckt viele der in NIS2 geforderten TOMs bereits ab. Sie ist jedoch kein Freifahrtschein. NIS2 stellt spezifische Anforderungen, z.B. an die Sicherheit der Lieferkette und die Meldepflichten, die über den ISO-Standard hinausgehen können. Eine ISO-27001-Zertifizierung vereinfacht die NIS2-Umsetzung aber erheblich.

Effektive Schulungen sind praxisnah und wiederkehrend. Kombinieren Sie theoretische Einheiten (z.B. E-Learning) mit praktischen Übungen wie simulierten Phishing-Angriffen. Machen Sie Cybersicherheit zu einem regelmäßigen Thema in der internen Kommunikation, nicht zu einer einmaligen Veranstaltung.

Als Jurist mit langjähriger Erfahrung als Anwalt für Datenschutz und IT-Recht kennt Niklas die Antwort auf so gut wie jede Frage im Bereich der digitalen Compliance. Er war in der Vergangenheit unter anderem für Taylor Wessing und Amazon tätig. Als Gründer und Geschäftsführer von SECJUR, lässt Niklas sein Wissen vor allem in die Produktentwicklung unserer Compliance-Automatisierungsplattform einfließen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Viele KI-Projekte scheitern nicht am Modell, sondern an fehlerhaften oder verzerrten Trainingsdaten. Dieser Leitfaden zeigt, wie Sie Datenannotation, Bias-Kontrolle und Qualitätssicherung so aufsetzen, dass Ihre KI den Anforderungen des EU AI Acts entspricht. Erfahren Sie praxisnah, wie strukturierte Guidelines, Human-in-the-Loop-Prozesse und messbare KPIs aus reinen Labels einen rechtskonformen, fairen und auditfesten Datensatz machen.

Viele Aufsichtsräte unterschätzen ihre persönliche Haftung unter NIS2 erheblich. Erfahren Sie, welche neuen Überwachungspflichten jetzt gelten, welche Risiken bei Versäumnissen drohen und wie Sie Ihre Governance auditsicher aufstellen. Dieser Leitfaden zeigt praxisnah, wie der Aufsichtsrat Cybersicherheit wirksam steuert und Haftungsfallen vermeidet.

Viele Teams fürchten ISO 27001 als Bremsklotz, doch richtig eingesetzt wird Informationssicherheit zum natürlichen Bestandteil agiler Entwicklung. Dieser Leitfaden zeigt, wie Sie A.5.8 nahtlos in Scrum integrieren, Risiken sprintweise steuern und mit klaren Security-Storys, einer starken Definition of Done und gezielten Reviews echte Compliance-Power entfalten. So verwandeln Sie agile Projekte in sichere, auditfeste und zukunftsresiliente Softwareprozesse.