Informationssicherheitsexperte

December 22, 2025

6 Minuten

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

Eine Post-Incident Review verwandelt Sicherheitsvorfälle in wertvolle Lernchancen für kontinuierliche Verbesserung.

Die Ursachenanalyse deckt nicht nur technische, sondern auch organisatorische Schwachstellen zuverlässig auf.

Durch klare Korrekturmaßnahmen werden Notfall- und Sicherheitsprozesse gezielt gestärkt.

Dokumentierte Anpassungen an Plänen und Prozessen sichern langfristig die NIS2-konforme Resilienz.

Aktualisierung vom 21.11.2025: Die NIS2-Pflichten greifen in Deutschland mit Inkrafttreten des neuen Gesetzes, das nach Zustimmung des Bundesrats Ende 2025 oder Anfang 2026 erwartet wird. Ab diesem Zeitpunkt gelten die erweiterten Anforderungen für zehntausende Unternehmen in Deutschland verbindlich.

Ein Cyberangriff. Die Systeme stehen still, das Telefon hört nicht auf zu klingeln, das Team arbeitet am Limit. Nach Tagen oder Wochen der Anspannung kehrt langsam wieder Normalität ein. Die unmittelbare Gefahr ist gebannt, die Systeme laufen wieder. Das erste Gefühl ist pure Erleichterung. Doch genau in diesem Moment der Ruhe lauert die größte Gefahr: die Annahme, dass die Krise vorbei ist.

In Wirklichkeit ist dies der entscheidende Moment. Denn die wertvollste Lektion aus einem Sicherheitsvorfall ist nicht, wie man ihn überlebt, sondern wie man den nächsten verhindert – oder zumindest deutlich besser meistert. Hier kommt die „Post-Incident Review“ (Nachbereitung des Vorfalls) ins Spiel. Sie ist kein bürokratischer Akt, sondern das strategische Herzstück eines lernenden und widerstandsfähigen Unternehmens.

Unter der neuen NIS2-Richtlinie ist dieser Lernprozess nicht mehr nur eine „gute Idee“, sondern ein wesentlicher Baustein der Compliance. Unternehmen müssen nachweisen, dass sie aus Vorfällen lernen und ihre Sicherheits- sowie Notfallpläne kontinuierlich anpassen. Betrachten wir einen Vorfall also nicht als Niederlage, sondern als eine unbezahlbare, wenn auch teure, Trainingseinheit für Ihre Organisation.

Stellen Sie sich die Post-Incident Review wie die Analyse der „Black Box“ nach einem Flugzeugzwischenfall vor. Experten setzen sich zusammen, um minutiös zu rekonstruieren, was passiert ist, warum es passiert ist und wie man sicherstellen kann, dass es nie wieder passiert.

Im Kontext der Cybersicherheit und des Business Continuity Managements (BCM) ist es eine strukturierte Analyse, die nach einem signifikanten Sicherheitsvorfall stattfindet. Das Ziel ist es, den gesamten Ablauf – von der Entdeckung über die Reaktion bis zur Wiederherstellung – kritisch zu hinterfragen. Es geht nicht darum, Schuldige zu finden, sondern systemische Schwächen aufzudecken.

Die Dringlichkeit dieses Prozesses wird durch aktuelle Daten untermauert. Laut dem BSI-Lagebericht zur IT-Sicherheit in Deutschland 2023 nutzen Angreifer zunehmend professionalisierte Methoden und bekannte Schwachstellen. Eine nicht behobene Schwachstelle ist wie eine offene Einladung für den nächsten Angriff. Gleichzeitig zeigt der „Cost of a Data Breach Report 2023“ von IBM, dass Unternehmen mit einem ausgereiften Incident-Response-Team und getesteten Plänen im Durchschnitt 1,48 Millionen US-Dollar weniger Schaden bei einem Datenleck erleiden. Eine Investition in gute Vorbereitung und Nachbereitung zahlt sich also buchstäblich aus.

Die NIS2-Richtlinie formalisiert diesen Gedanken. Gemäß Artikel 21 müssen betroffene Unternehmen geeignete und verhältnismäßige technische und organisatorische Maßnahmen ergreifen, um Risiken zu beherrschen. Ein zentraler Teil davon ist die Fähigkeit, aus Vorfällen zu lernen, um diese Maßnahmen zu verbessern. Eine gründliche NIS2 Post-Incident Analyse ist der beste Weg, um diese Anforderung zu erfüllen und die eigene Widerstandsfähigkeit nachweislich zu steigern.

Eine effektive Nachbereitung folgt einem klaren, strukturierten Prozess. Es reicht nicht, sich bei einem Kaffee kurz auszutauschen. Ein systematischer Ansatz ist entscheidend, um wertvolle Erkenntnisse zu gewinnen und den Business-Continuity-Plan (BCP) sowie den Krisenmanagement-Plan (CMP) gezielt zu verbessern.

Unmittelbar nach der Eindämmung des Vorfalls beginnt die Sammelphase. Ziel ist es, eine objektive und vollständige Chronologie der Ereignisse zu erstellen.

Freundlicher Tipp: Führen Sie die Interviews in einer „blameless culture“ (schuldfreien Kultur). Menschen geben nur dann ehrliche Einblicke, wenn sie keine Angst vor Konsequenzen haben müssen. Es geht um die Verbesserung des Systems, nicht um die Bestrafung von Einzelpersonen.

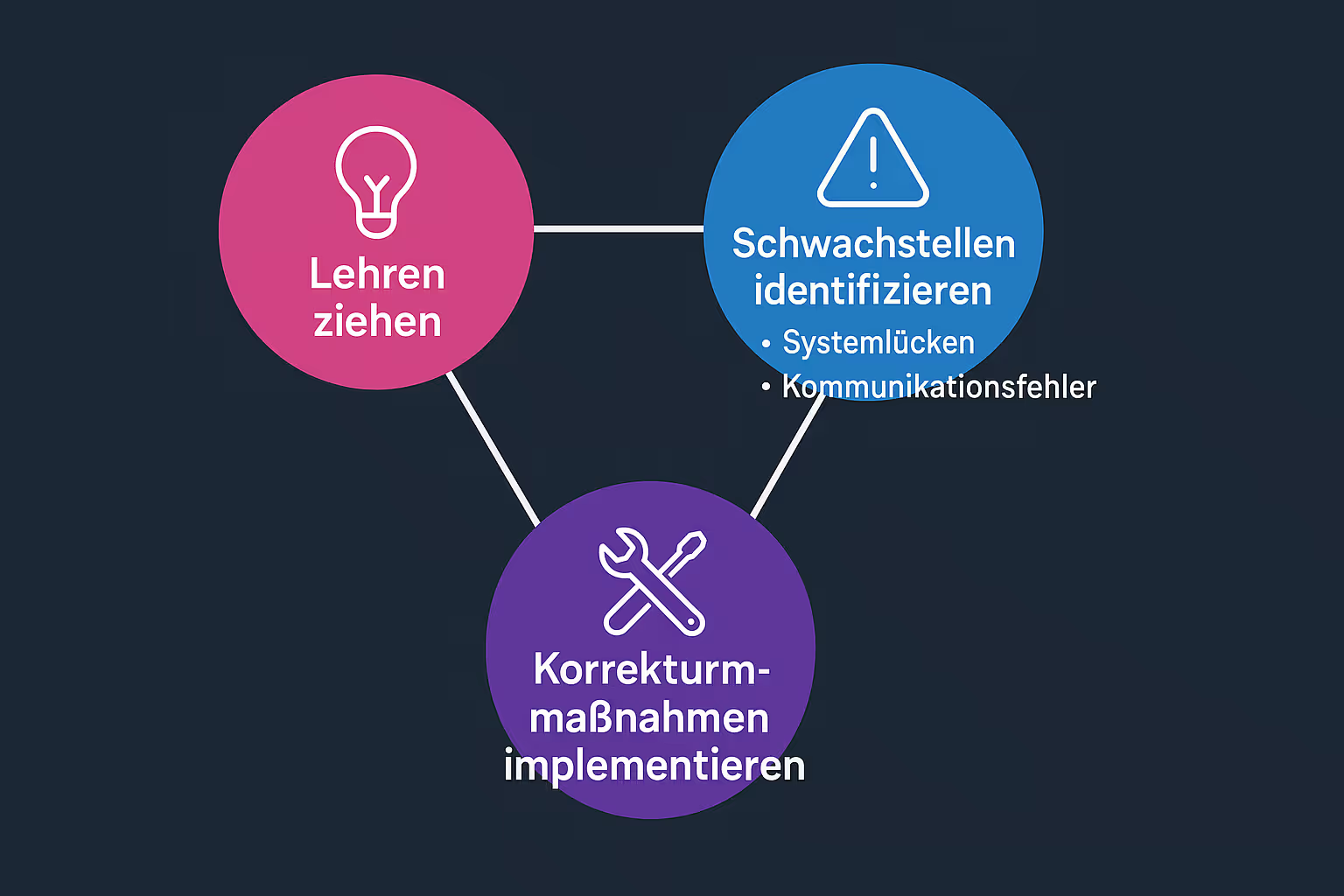

Hier gehen Sie den Dingen auf den Grund. Eine beliebte und einfache Methode ist die „5 Whys“-Technik. Sie fragen immer wieder „Warum?“, bis Sie zur Wurzel des Problems vordringen.

Diese Analyse deckt oft nicht nur technische, sondern auch prozessuale Schwächen auf, die sonst unentdeckt bleiben würden.

Basierend auf der Ursachenanalyse identifizieren Sie konkrete Schwachstellen in drei Bereichen:

Diese Analyse muss ganzheitlich sein. Ein Vorfall kann auch Schwächen in der Lieferkettensicherheit aufdecken, wenn beispielsweise ein Dienstleister das Einfallstor war.

Dies ist der wichtigste Schritt. Aus den Erkenntnissen werden konkrete, messbare und terminierte Aufgaben abgeleitet.

Jede Maßnahme muss einem Verantwortlichen zugewiesen und nachverfolgt werden. Dieser Prozess ähnelt in seiner Strenge und Dokumentationspflicht einem internen Audit, ist aber ereignisgesteuert und fokussierter.

Alle Erkenntnisse und neuen Maßnahmen fließen direkt in Ihre Notfalldokumentation ein.

Diese Aktualisierung schließt den Kreis und stellt sicher, dass die Organisation beim nächsten Mal schneller, koordinierter und effektiver reagiert. So wird der Zyklus der kontinuierlichen Verbesserung Realität und die strengen NIS2-Anforderungen werden systematisch erfüllt.

Ein Sicherheitsvorfall ist unvermeidlich. Ob Ihr Unternehmen daran wächst oder zerbricht, hängt davon ab, wie Sie danach handeln. Eine strukturierte Post-Incident Review ist der Schlüssel, um aus einer Krise gestärkt hervorzugehen.

Zusammengefasst:

Indem Sie diesen Zyklus der kontinuierlichen Verbesserung etablieren, wandeln Sie reaktive Feuerwehreinsätze in eine proaktive Strategie zur Stärkung Ihrer Resilienz um. Sie sind nicht nur besser auf den nächsten Vorfall vorbereitet, sondern können gegenüber Behörden, Kunden und Partnern nachweisen, dass Sie Sicherheit ernst nehmen.

NIS2 fordert nicht wörtlich eine „Post-Incident Review“, aber das Prinzip ist fest in der Richtlinie verankert. Artikel 21 verlangt, dass Unternehmen ihre Risikomanagementmaßnahmen auf der Grundlage der „aus Vorfällen und Erfahrungen gewonnenen Erkenntnisse“ bewerten und anpassen. Eine dokumentierte Nachbereitung ist der effektivste Weg, diese Anforderung zu erfüllen und nachzuweisen.

Ein funktionsübergreifendes Team ist ideal. Dazu gehören typischerweise Vertreter aus der IT-Sicherheit, dem IT-Betrieb, dem Management, der Rechtsabteilung, der Unternehmenskommunikation und den direkt betroffenen Fachabteilungen. Die Vielfalt der Perspektiven ist entscheidend, um ein vollständiges Bild zu erhalten.

So schnell wie möglich, nachdem der Vorfall eingedämmt und die unmittelbare Gefahr beseitigt ist. Die Erinnerungen der Beteiligten sind noch frisch und die technischen Daten (Logs) sind noch leicht zugänglich. Warten Sie nicht länger als ein bis zwei Wochen.

Ein Debriefing ist oft ein informelles, kurzfristiges Treffen direkt nach der Krisenbewältigung, um erste Eindrücke zu sammeln („Was lief gut, was lief schlecht?“). Eine Post-Incident Review ist ein formaler, tiefergehender Prozess, der auf detaillierter Datenanalyse und Ursachenforschung basiert und in einem offiziellen Bericht mit konkreten, nachverfolgbaren Maßnahmen mündet.

Absolut. Das Prinzip skaliert. Auch in einem kleinen Unternehmen kann der Geschäftsführer mit dem IT-Verantwortlichen und vielleicht einem externen Berater zusammensitzen und die gleichen Fragen stellen: Was ist passiert? Warum ist es passiert? Wie verhindern wir es in Zukunft? Die Dokumentation muss nicht 50 Seiten umfassen, aber der Denkprozess und die daraus resultierenden Verbesserungen sind für jede Unternehmensgröße überlebenswichtig.

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Wir erklären, warum Schutzziele der Informationssicherheit für Unternehmen unerlässlich sind und wie man sie mithilfe geeigneter KPIs erfolgreich umsetzt und überwacht. Praxisbeispiele inklusive!

Viele Unternehmen scheitern im ISO 27001-Audit nicht an fehlender Sicherheit, sondern an einem falsch definierten Geltungsbereich. Erfahren Sie, wie Sie Ihren Scope strategisch festlegen, Ausschlüsse risikobasiert und auditfest begründen und so Compliance ohne Kompromisse erreichen. Dieser Leitfaden zeigt praxisnah, wie Sie Ihr ISMS fokussieren, Ressourcen gezielt einsetzen und Ihre Zertifizierung souverän meistern.

Der EU AI Act verändert grundlegend, wer bei KI-Schäden haftet. Durch Beweislastumkehr und neue Produkthaftungsregeln müssen Unternehmen nicht mehr nur funktionierende, sondern nachweislich sichere und faire KI liefern. Dieser Leitfaden zeigt, wie AI-Act-Compliance, saubere Dokumentation und Human-in-the-Loop zum wirksamsten Schutz vor Schadensersatzansprüchen werden – und warum Compliance heute zur besten Haftungsversicherung für KI-Systeme wird.