Informationssicherheits- und Datenschutzexpertin

December 19, 2025

5 Minuten

Nandini Suresh ist Compliance Expert bei SECJUR und spezialisiert auf Datenschutz, Cybersecurity und geistiges Eigentum. Bevor sie zu SECJUR kam, war sie unter anderem bei Bird & Bird sowie Lorenz Seidler Gossel tätig und betreute dort internationale Mandate im Marken- und Datenschutzrecht. Durch ihre Erfahrung an der Schnittstelle von Recht, Technologie und Compliance verbindet sie juristische Präzision mit einem tiefen Verständnis für die regulatorischen Anforderungen moderner Unternehmen.

Wirksamkeitsmessung nach NIS2 gelingt nur, wenn technische Metriken in verständliche, strategische KPIs übersetzt werden.

Das Top-Management benötigt klare, risikoorientierte Kennzahlen statt technischer Datenlisten.

Ein strukturierter KPI-Prozess macht Cybersicherheit messbar, steuerbar und auditfest.

Echtzeit-Dashboards und Automatisierung erhöhen Transparenz und reduzieren manuellen Reporting-Aufwand.

Aktualisierung des Artikels am 21.11.2025: Die NIS2-Pflichten greifen in Deutschland erst mit Inkrafttreten des neuen Gesetzes, das nach Zustimmung des Bundesrats Ende 2025 oder Anfang 2026 erwartet wird. Ab diesem Zeitpunkt gelten die erweiterten Anforderungen für tausende Unternehmen verbindlich.

Die Geschäftsführung fragt: „Sind wir sicher?“ Ihr IT-Team antwortet mit einer Excel-Tabelle voller technischer Daten: blockierte IP-Adressen, installierte Patches, Viren-Signaturen. Alle nicken, aber niemand versteht wirklich, was diese Zahlen über den Schutz des Unternehmens aussagen. Kommt Ihnen das bekannt vor?

Dieses Szenario ist mehr als nur ein Kommunikationsproblem. Im Rahmen der NIS2-Richtlinie ist die Geschäftsführung direkt für das Risikomanagement im Bereich der Cybersicherheit haftbar. Ein technischer Datenfriedhof reicht nicht mehr aus, um dieser Verantwortung nachzukommen. Was gebraucht wird, ist der Beweis für die Wirksamkeit der ergriffenen Maßnahmen – übersetzt in die Sprache des Managements: in Form von klaren, geschäftsrelevanten Kennzahlen.

Dieser Leitfaden ist Ihr Übersetzer. Wir zeigen Ihnen, wie Sie von unzähligen technischen Metriken zu einer Handvoll aussagekräftiger Key Performance Indicators (KPIs) gelangen, die nicht nur die Einhaltung von NIS2 belegen, sondern auch den Business-Wert Ihrer Cybersicherheits-Investitionen aufzeigen.

Bevor wir in die Details einsteigen, müssen wir eine gemeinsame Sprache finden. Was bedeutet „Wirksamkeit“ im Sinne von NIS2 überhaupt? Es geht nicht darum, eine uneinnehmbare Festung zu bauen – das ist unmöglich. Wirksamkeit bedeutet, die wichtigsten Risiken für Ihr Unternehmen zu kennen und nachweislich die richtigen Maßnahmen zu ergreifen, um diese auf ein akzeptables Niveau zu senken. Die Messung dieser Wirksamkeit ist keine einmalige Aufgabe, sondern ein kontinuierlicher Prozess.

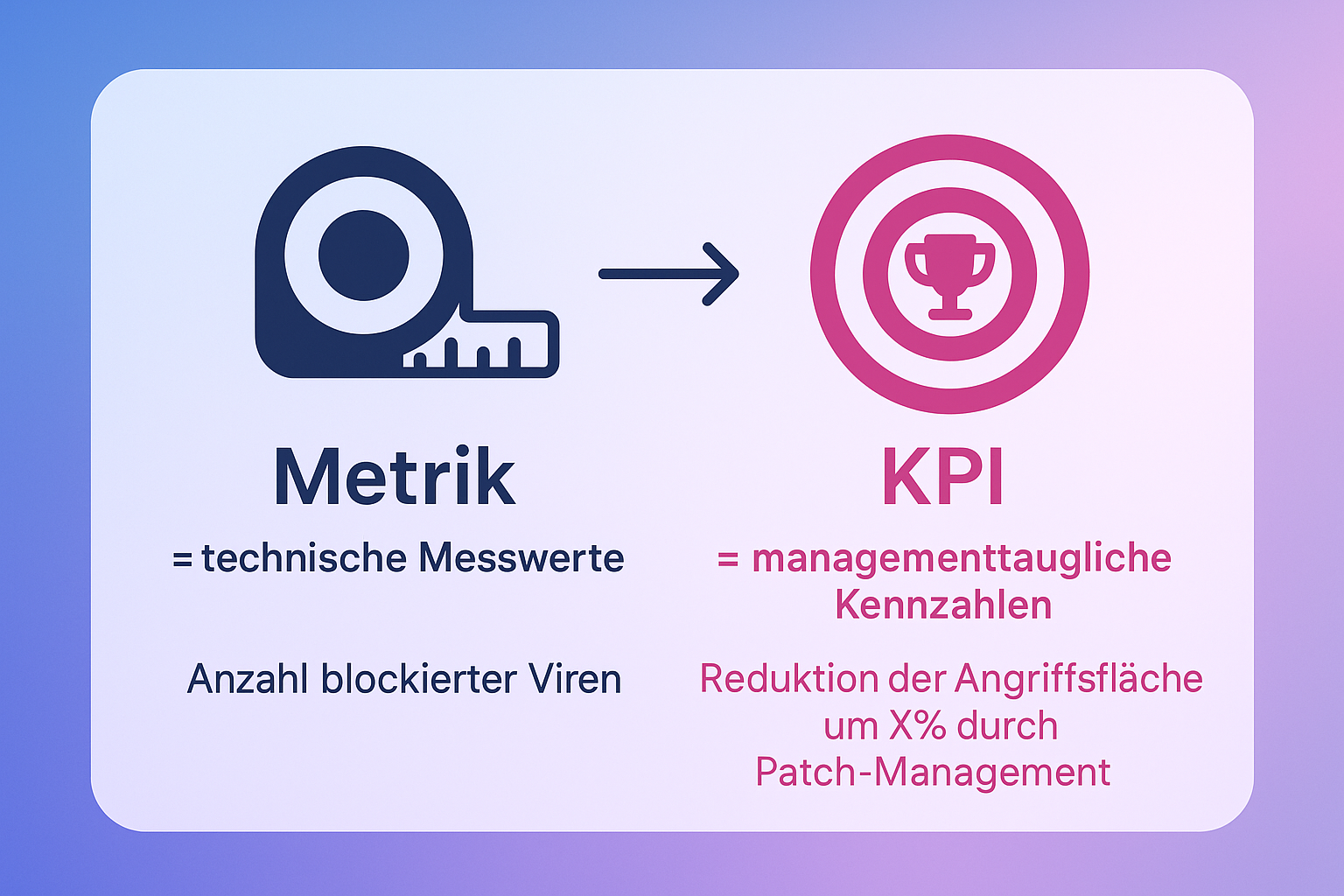

Einer der häufigsten Fehler ist die Verwechslung von Metriken und KPIs. Das Verständnis dieses Unterschieds ist der erste „Aha-Moment“ auf dem Weg zu einem effektiven Reporting.

Stellen Sie sich Metriken wie die einzelnen Zutaten in Ihrer Küche vor. KPIs sind das fertige Gericht, das Sie Ihren Gästen – der Geschäftsführung – servieren. Niemand will eine Liste von Mehl, Eiern und Zucker sehen; sie wollen den Kuchen probieren und wissen, dass er gut ist.

Das Bild erklärt verständlich den kritischen Unterschied zwischen technischen Metriken und strategischen KPIs im NIS2-Kontext, um Verwirrung zu beseitigen und den Grundstein für effektives Reporting zu legen.

Die Messung der Wirksamkeit ist kein statischer Bericht, den man einmal im Quartal erstellt und ablegt. Es ist ein dynamischer Kreislauf, der Ihre Sicherheitsstrategie kontinuierlich verbessert:

Dieser Kreislauf stellt sicher, dass Ihre Sicherheitsmaßnahmen lebendig bleiben und sich an eine sich ständig verändernde Bedrohungslandschaft anpassen – eine Kernforderung der NIS2 Richtlinie.

Die Entwicklung von KPIs, die für das Management wirklich von Bedeutung sind, muss kein Hexenwerk sein. Folgen Sie diesem strukturierten Prozess, um von der Datensammlung zu strategischen Einblicken zu gelangen.

Die Abbildung visualisiert klar und Schritt für Schritt den Prozess zur Entwicklung von KPIs, die für das Management reportingfähig sind, und fördert so das Vertrauen in die Kontrollierbarkeit der NIS2-Maßnahmen.

Alles beginnt mit der Risikoanalyse. Welche Bedrohungen sind für Ihr Unternehmen am relevantesten? Was sind Ihre Kronjuwelen – die Systeme und Daten, deren Ausfall den größten Schaden anrichten würde? Konzentrieren Sie sich auf die Risiken mit der höchsten Eintrittswahrscheinlichkeit und dem größten potenziellen Schaden.

Verknüpfen Sie jede priorisierte Risikoquelle mit einer oder mehreren spezifischen Sicherheitsmaßnahmen aus dem NIS2-Katalog (Artikel 21). Wenn beispielsweise der Ausfall Ihrer Produktionssteuerung ein Top-Risiko ist, sind Maßnahmen wie Zugriffskontrolle, Netzwerksegmentierung und Business Continuity entscheidend.

Jetzt wird es technisch. Welche Datenpunkte können Sie messen, um die Leistung der in Schritt 2 definierten Maßnahmen zu bewerten? Für die Zugriffskontrolle könnten dies Metriken wie „Anzahl fehlgeschlagener Login-Versuche“ oder „Anzahl aktiver Admin-Konten“ sein.

Dies ist der entscheidende Übersetzungsschritt. Wandeln Sie Ihre technischen Metriken in geschäftsrelevante KPIs um.

Visualisieren Sie Ihre Top 5-7 KPIs in einem klaren, einfachen Dashboard. Nutzen Sie Ampelfarben (grün, gelb, rot), um den Status auf einen Blick erkennbar zu machen. Zeigen Sie Trends im Zeitverlauf, anstatt nur Momentaufnahmen.

Um Ihnen den Einstieg zu erleichtern, haben wir eine beispielhafte KPI-Bibliothek erstellt, die sich an den 10 Mindestmaßnahmen aus Artikel 21 der NIS2-Richtlinie orientiert.

Dieses Bildanker hilft Lernenden, sich das strukturierte Konzept einer umfassenden KPI-Bibliothek vorzustellen, die es ermöglicht, schnell passende Kennzahlen für unterschiedliche Sektoren und NIS2-Maßnahmen zu finden.

Ein gutes Reporting erzählt eine Geschichte. Es geht nicht darum, so viele Daten wie möglich zu präsentieren, sondern die richtigen Daten in den richtigen Kontext zu setzen.

Häufiger Fehler: Das Reporting konzentriert sich auf Aktivitäten statt auf Ergebnisse. „Wir haben 500 Mitarbeiter geschult“ ist eine Aktivität. „Die Meldungsrate von verdächtigen E-Mails durch Mitarbeiter ist nach den Schulungen um 200 % gestiegen“ ist ein Ergebnis.

Ihr Dashboard für die Geschäftsführung sollte prägnant sein und folgende Fragen beantworten:

Die Automatisierung dieses Prozesses ist entscheidend, um den manuellen Aufwand zu reduzieren und Echtzeit-Einblicke zu ermöglichen. Plattformen, die Compliance-Anforderungen wie das NIS2 Umsetzungsgesetz abbilden, können Daten aus verschiedenen Quellen aggregieren und managementtaugliche Dashboards automatisch erstellen.

Sie haben nun das Rüstzeug, um die Wirksamkeit Ihrer NIS2-Maßnahmen nicht nur zu messen, sondern auch strategisch zu steuern und der Geschäftsführung verständlich zu machen. Der Schlüssel liegt darin, Cybersicherheit nicht als reinen Kostenfaktor, sondern als wichtigen Teil der Unternehmensstrategie zu begreifen.

Fangen Sie klein an: Wählen Sie ein Top-Risiko aus, entwickeln Sie dafür einen aussagekräftigen KPI und präsentieren Sie diesen im nächsten Management-Meeting. Dieser erste Erfolg wird die Grundlage für ein umfassendes, wirksames Cybersicherheits-Reporting legen.

Wenn Sie tiefer in die Anforderungen und die praktische Umsetzung der Richtlinie eintauchen möchten, empfehlen wir Ihnen unseren umfassenden NIS2 Leitfaden für deutsche Unternehmen. Um den Prozess der Datenerfassung, KPI-Überwachung und des Reportings zu beschleunigen, können spezialisierte Plattformen wie das Digital Compliance Office von SECJUR helfen, den manuellen Aufwand zu minimieren und Compliance-Nachweise auf Knopfdruck zu erzeugen.

Ein Audit ist eine punktuelle Überprüfung zu einem bestimmten Zeitpunkt, die oft von externen Prüfern durchgeführt wird. Die Wirksamkeitsmessung im Sinne von NIS2 ist ein kontinuierlicher, interner Prozess, der die fortlaufende Leistungsfähigkeit Ihrer Sicherheitsmaßnahmen überwacht. Es gibt jedoch Überschneidungen bei den zu betrachtenden Kennzahlen für Audits und kontinuierlichem Monitoring.

Ein guter Rhythmus für ein umfassendes Reporting ist quartalsweise. Kritische KPIs, die auf einen akuten Angriff oder eine schwerwiegende Schwachstelle hindeuten, sollten jedoch sofort gemeldet werden.

Beginnen Sie nicht mit den Metriken, sondern mit den Risiken (Schritt 1). Identifizieren Sie Ihre 3-5 größten Cyber-Risiken. Leiten Sie daraus die wichtigsten Schutzmaßnahmen ab und überlegen Sie dann, welche eine Metrik am besten deren Funktion misst.

Ja, idealerweise sollten Sie die Wirksamkeit aller geforderten Maßnahmenbereiche nachweisen können. Die Priorität und die Tiefe Ihrer KPIs sollten sich jedoch an Ihrer individuellen Risikoanalyse orientieren. Nicht jede Maßnahme hat für jedes Unternehmen die gleiche Dringlichkeit.

Nandini Suresh ist Compliance Expert bei SECJUR und spezialisiert auf Datenschutz, Cybersecurity und geistiges Eigentum. Bevor sie zu SECJUR kam, war sie unter anderem bei Bird & Bird sowie Lorenz Seidler Gossel tätig und betreute dort internationale Mandate im Marken- und Datenschutzrecht. Durch ihre Erfahrung an der Schnittstelle von Recht, Technologie und Compliance verbindet sie juristische Präzision mit einem tiefen Verständnis für die regulatorischen Anforderungen moderner Unternehmen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Dass der Statistik-Dienst von Google, Google Analytics, nicht ohne Weiteres auf Webseiten datenschutzkonform einsetzbar ist, dürfte bekannt sein. In den letzten Tagen gab es dennoch vermehrt Berichte über den Dienst und dessen mangelnde Datenschutzkonformität. Insbesondere die Aufsichtsbehörden innerhalb der Europäischen Union beschäftigen sich intensiv mit dem Dienst.

Viele Audits scheitern nicht an fehlender Umsetzung, sondern an lückenhafter Dokumentation. Dieser Leitfaden zeigt, wie Sie Auditberichte, Checklisten und Nachweise nach ISO 9001 revisionssicher aufbauen, sinnvoll verknüpfen und jederzeit prüfbereit halten. Erfahren Sie praxisnah, wie strukturierte Auditdokumentation Transparenz schafft, Stress im Audit vermeidet und Ihr Qualitätsmanagement nachhaltig stärkt.

TISAX verständlich erklärt: Dieser Leitfaden zeigt KMU im Automotive-Sektor, wie sie Anforderungen pragmatisch umsetzen, typische Fehler vermeiden und realistisch Ressourcen planen. Von den Grundlagen bis zum 7-Schritte-Projektplan – erfahren Sie, wie TISAX zur Chance und zum Wettbewerbsvorteil wird.