Information Security Expert

December 23, 2025

5 min

Anne ist eine Expertin auf dem Gebiet der Informationssicherheit mit umfangreicher Arbeitserfahrung im Bundesamt für Sicherheit in der Informationstechnik (BSI). Als ISO/IEC 27001 Lead Implementer und Data Protection Officer verfügt sie über profunde Kenntnisse in der Gestaltung und Umsetzung sicherer IT-Systeme und ist zudem zertifiziert als IT-Security Officer (TÜV) für Informationssicherheit.

ISO/IEC 27000er-Reihe: International anerkannter ISMS-Standard mit mehreren Teilen, wie der ISO/IEC 27000 (Definitionen der Informationssicherheit), ISO/IEC 27001 (Anforderungen an ein ISMS) und ISO/IEC 27002 (Planung und Umsetzung der Sicherheitsmaßnahmen). Zertifizierung erfolgt auf Basis der ISO/IEC 27001.

TISAX®: Spezifischer ISMS-Standard für die Automobilbranche. Besteht aus drei Modulen: Informationssicherheit, Prototypenschutz und Datenschutz. Das TISAX®-Label wird nach erfolgreicher Reifegradprüfung des ISMS vergeben.

SOC 2: Zielgruppe sind Unternehmen, die bereits ein ISMS implementiert haben und ihre Kontrollmaßnahmen überprüfen und auditieren lassen wollen. Es gibt zwei Auditierungstypen für die Zertifizierung: Typ I (Prüfung der Eignung der Systeme) und Typ II (Prüfung der Effektivität der Maßnahmen).

CIS und NIST: Beide sind Best Practice-Ratgeber für alle Unternehmensgrößen. CIS veröffentlicht aktuelle und sicherheitsrelevante Empfehlungen im Internet, während NIST verschiedene Standards und Frameworks im Bereich der Kryptografie und Cybersecurity bietet. Beide bieten keine formelle Zertifizierung.

Zudem werden wir Ihnen für die einzelnen ISMS-Standards teilweise die inhaltlichen Bestandteile sowie die Zertifizierungsmöglichkeiten und die damit einhergehenden Anforderungen aufzeigen.

Nachdem Sie diesen Artikel gelesen haben, können Sie den für Ihr Unternehmen geeigneten ISMS-Standard leichter identifizieren und den passenden für Ihr Vorhaben auswählen!

Eine der weltweit bekanntesten Best Practices für Informationssicherheit ist der ISMS-Standard der ISO/IEC-27000er-Reihe.

Beginnend bei der ISO/IEC 27000, welche die Definitionen der Informationssicherheit enthält, über die Anforderungen an ein Informationssicherheitsmanagementsystem (ISMS) in der ISO/IEC 27001 hin zur ISO/IEC 27002, die die Planung und Umsetzung der einzelnen Sicherheitsmaßnahmen sowie die Maßnahmenziele konkretisiert: All diese Teile bilden das Grundgerüst für den sicheren Aufbau eines ISMS und sind auf jede Unternehmensgröße und -branche anwendbar.

Unter Zuhilfenahme der übergeordneten ISO/IEC 27001 werden Sie mit diesem ISMS-Standard durch die einzelnen Schritte des ISMS-Aufbaus geleitet:

So sollte zunächst der Unternehmenskontext identifiziert und anschließend auf die Informationssicherheit bezogen werden. In diesem Zusammenhang sollten unter anderem der Anwendungsbereich (Scope) des ISMS sowie die Informationssicherheitsziele definiert und dokumentiert werden.

Wichtig ist hierbei, dass die Leitungsebene diesen nicht nur zustimmt, sondern auch als Vorbild für alle Mitarbeiter fungiert.

Des Weiteren sollten Sie im Rahmen der Einführung dieses ISMS-Standards alle anderen Rollen und Verantwortlichkeiten bestimmen, die geschäftskritischen Assets identifizieren und in einem Assetregister dokumentieren. Das übergeordnete Dokument des ISMS ist die Informationssicherheitsleitlinie, welche die Ziele des ISMS, eine Beschreibung des Aufbaus mit allen enthaltenen Richtlinien und Verfahrensanweisungen sowie die generelle Informationssicherheitsstrategie beinhaltet.

Nachdem diese Basis geschaffen wurde, erstellen Sie diverse Richtlinien zur Umsetzung der Informationssicherheitsziele innerhalb des täglichen Betriebs und implementieren diese im Unternehmen. Darüber hinaus sollten etwa Awareness-Maßnahmen und Mitarbeiterschulungen in dieser Phase festgelegt und durchgeführt werden.

Die während dieses Prozesses festgelegten Maßnahmen zur Umsetzung der Informationssicherheit im Unternehmen sollten anschließend einer Gap-Analyse des Ist- und Soll-Zustands unterzogen werden. Die daraus ermittelten Gaps fließen in den Risikomanagementprozess ein. Dazu kann die ISO/IEC 27005 unterstützend herangezogen werden. Für die innerhalb des Prozesses identifizierten potenziellen Risiken sollten anschließend mögliche Behandlungsmaßnahmen zur Risiko-Reduktion oder zum Risiko-Transfer evaluiert werden.

Um intern zu überprüfen, ob und inwiefern die Richtlinien des ISMS-Standards im täglichen Betrieb umgesetzt werden, sollten Sie ein internes Audit durchführen. Neben diesem sollten Sie die Effektivität und Effizienz des ISMS anhand der KPIs von den Informationssicherheitszielen messen.

Um entsprechende Verbesserungspotenziale zu definieren und ins Unternehmen zu tragen, sollte ein Management Review durchgeführt werden.

Diese Resultate fließen anschließend in die Dokumentation der Nichtkonformitäten und korrektiven Maßnahmen, mit welchen der ISMS-Prozess von Neuem startet.

Sollten Sie diesen ISMS-Standard wählen und eine ISO/IEC 27001-Zertifizierung anstreben, so implementieren Sie nach dem beschriebenen Ablauf einen kontinuierlichen Verbesserungsprozess und schaffen so die Basis, den Gefahren sowie Bedrohungen für die Unternehmensinformationen zu entgehen. Bei der Umsetzung der Anforderungen kann Ihnen dabei die ISO/IEC 27002 von Nutzen sein.

Im Gegensatz zu den anderen ISO/IEC-27000er-Standards kann nur auf Basis der ISO/IEC 27001 eine Zertifizierung erfolgen. Die anderen Standards der Reihe sind eher als Beiwerke, Best Practices und Erläuterungen zu verstehen. Nach erfolgreicher Zertifizierung werden in den ersten zwei darauffolgenden Jahren jeweils ein Überwachungsaudit und im dritten Jahr ein Rezertifizierungsaudit durchgeführt.

Mit dieser Zertifizierung erlangen Sie einen weltweit anerkannten ISMS-Standard und sind bestens für die Sicherheitsbedürfnisse Ihrer Kunden und mögliche Gefahren gewappnet.

Das Trusted Information Security Assessment Exchange (TISAX®) Modell stellt in der Automobilbranche einen anerkannten ISMS-Standard für die Informationssicherheit dar.

Sollten Sie entsprechend Dienstleister für die Automobilindustrie sein, könnte das Erreichen eines TISAX®-Labels für Sie erstrebenswert sein.

Dafür besteht der Prüfungskatalog von diesem ISMS-Standard aus drei Modulen:

Das Hauptmodul ist die Informationssicherheit, dessen Anforderungen zum größten Teil der ISO/IEC 27001 oder ISO/IEC 27002 entstammen und das zwingend gewählt werden muss. Erweiterte Informationssicherheitsmaßnahmen bei einem hohem und sehr hohem Schutzbedarf sind je nach Sachverhalt zu wählen.

Je nach Bedarf können die Module Datenschutz und Prototypenschutz ebenfalls zur Prüfung gewählt werden. Dabei stellt die Möglichkeit der Prüfung des Prototypenschutzes einen der größten Unterschiede zur ISO/IEC 27001 dar, da diese nicht in der ISO-Norm enthalten ist und auch nur in der Automobilbranche existiert. Dieses Modul muss geprüft werden, sofern der Schutzbedarf hoch oder sehr hoch ist.

Bei dem Datenschutzmodul werden Datenschutzmaßnahmen im Sinne der EU-DSGVO erfragt. Hierbei enthält der Datenschutzbereich im Vergleich zur ISO/IEC 27001 einige Anforderungen mehr, die jedoch nur nach dem Ja/Nein-Prinzip abgefragt werden.

Ein weiterer Unterschied zur ISO/IEC-27001-Zertifizierung ist die Differenzierung der Prüfungen nach unterschiedlichen Assessment-Leveln:

Das erste Level ist für Unternehmen mit normalem Schutzbedarf gedacht. Es enthält lediglich eine Selbstbewertung anhand des ISA-Katalogs und keine Überprüfung dieser sowie entsprechend auch keine Zertifizierung. Dieses Level wird für gewöhnlich nicht gewählt.

Das zweite Level bezieht sich auf Unternehmen mit einem hohen Schutzbedarf. Dabei wird neben einer Plausibilitätsprüfung der Selbstbewertung auch die Vollständigkeit der eingereichten Nachweise geprüft. Das Level 2 Assessment wird in Form eines Telefoninterviews durchgeführt.

Das dritte Level bezieht sich auf Unternehmen mit einem sehr hohen Schutzbedarf. Dabei ist der Prüfungsablauf identisch zum Level-2-Assessment, nur mit dem Unterschied, dass die Überprüfung grundsätzlich vor Ort stattfindet und die Begehung der kritischen Bereiche/ Räumlichkeiten involviert ist.

In Abgrenzung zur ISO/IEC 27001 reicht bei diesem ISMS-Standard jedoch das bloße Erfüllen von Sicherheitsmaßnahmen nicht für den Erhalt des Labels aus – Ihr Unternehmen muss durchgängig den Reifegrad 3 mit den Maßnahmenumsetzungen und den damit verbundenen Prozessen erreichen.

Der Information Security Assessment (ISA)-Katalog des Verbands der Automobilindustrie (VDA) enthält dazu diverse Sicherheitsanforderungen, welche innerhalb eines Auswertungsverfahrens den erreichten Reifegrad ermitteln lassen.

Insgesamt gibt es fünf Reifegradstufen:

Zwischen der Erst-Zertifizierung und der Re-Zertifizierung liegen im Fall des TISAX®-Labels drei Jahre. Zwischen diesen Zeiträumen finden im Vergleich zur ISO/IEC 27001 keine Überwachungsaudits statt. Bei diesem ISMS-Standard wird im Gegensatz zu anderen Standards nach erfolgreicher Reifegradprüfung des ISMS kein Zertifikat im herkömmlichen Sinne ausgestellt.

Stattdessen wird das sogenannte TISAX®-Label vergeben, welches ausschließlich im TISAX®-Portal der ENX Association einsehbar ist. Sollten Sie ein Dienstleister in der Automobilbranche sein, können Sie durch die Erlangung eines TISAX®-Labels sowohl die Sicherheit Ihrer Prozesse nachweisen als auch einen Wettbewerbsvorteil schaffen.

Ihr Unternehmen könnte zur Zielgruppe des ISMS-Standards „Service Organization Control 2“ (SOC 2) gehören, wenn Sie bereits ein ISMS implementiert haben, die Möglichkeit suchen, Ihre selbst gewählten Kontrollmaßnahmen überprüfen und auditieren zu lassen sowie in den USA ansässig sind oder als deutscher Dienstleister für amerikanische Unternehmen tätig sind oder es werden wollen.

Bei der SOC-2-Zertifizierung werden Ihre selbst gewählten Kontrollmaßnahmen den Compliance-Prinzipien von SOC 2, den sogenannten Trust Service Categories (TSCs), gegenübergestellt und auf ihre Konformität geprüft. Zu den TSCs gehören Datenschutz, Sicherheit, Verfügbarkeit, Vertraulichkeit und Prozessintegrität.

Im Vergleich zur ISO/IEC 27001 kann bei diesem ISMS-Standard, je nach Unternehmensentscheidung, zwischen zwei Auditierungstypen für die Zertifizierung gewählt werden.

Während Typ I die Systeme des Unternehmens auf ihre Eignung prüft, die Trust Services Criteria (TSCs) vollständig zu erfüllen, bezieht Typ II die Effektivität beziehungsweise die operative Wirksamkeit der implementierten Maßnahmen mit ein.

Dabei beziehen sich diese zwei Audittypen auf jeweils verschiedene Betrachtungszeiträume innerhalb der Zertifizierung. Typ I bewertet den Unternehmensstatus zu einem bestimmten Zeitpunkt und Typ II bezieht sich auf einen Zeitraum von 6 bis 12 Monaten.

Dennoch ist in beiden Fällen eine SOC-2-Zertifizierung, bei Erfüllungsnachweis der fünf Prinzipien (Datenschutz, Sicherheit, Verfügbarkeit, Vertraulichkeit und Prozessintegrität), von externen Auditoren der AICPA (American Institute of Certified Public Accountants) möglich.

In Abgrenzung zur ISO/IEC 27001 Zertifizierung bezieht sich die SOC 2-Zertifizierung nicht direkt auf ein ISMS, sondern stellt eher einen Auditierungsstandard für Unternehmen dar. Dies resultiert aus der Auswahlmöglichkeit von Auditierungstypen, welche in beiden Fällen kein herkömmliches ISMS abdecken.

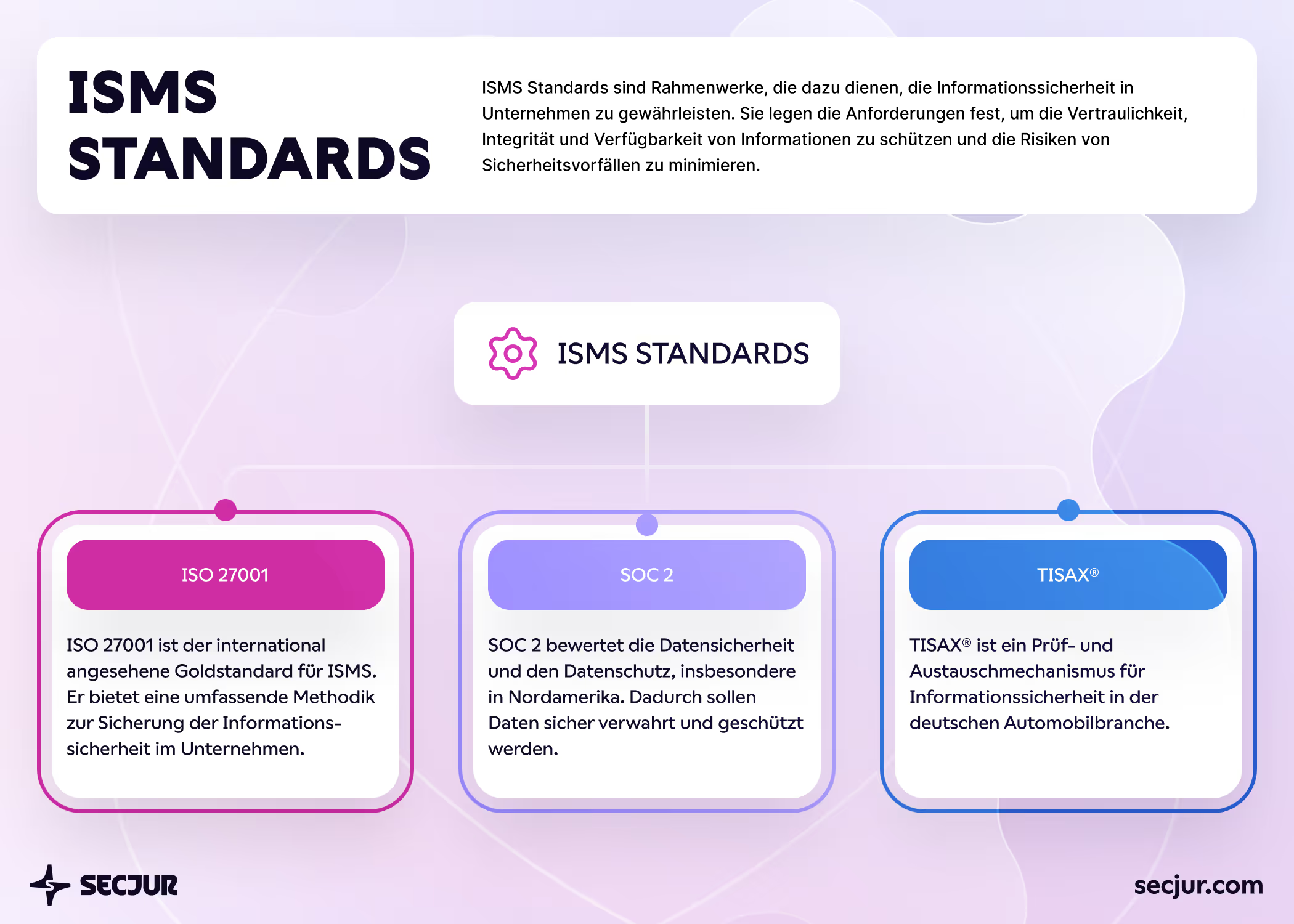

In der folgenden Infografik geben wir einen Überblick über die drei ISMS Standards ISO 27001, SOC 2 und TISAX®.

Das Center for Internet Security (CIS) ist als Best Practice Herausgeber bekannt, der aktuelle und sicherheitsrelevante Empfehlungen im Internet frei zugänglich publiziert.

So stellen beispielsweise die Critical Security Controls (CSCs) eine Reihe von Richtlinien zum Schutz vor Cyberangriffen dar und beinhalten konkrete, priorisierte Sicherheitsmaßnahmen (sogenannte Safeguards).

Die CIS Controls sind für alle Unternehmensgrößen anwendbar und können durch ihre Flexibilität an die individuellen Bedürfnisse angepasst werden.

Die neueste Version (CIS Controls v8) bietet dabei vor allem Unternehmen, die auf vollständig cloudbasierte oder auch auf hybride Umgebungen umsteigen, eine Möglichkeit, ihre Sicherheitsmaßnahmen entsprechend den neuen Herausforderungen von beispielsweise Virtualisierung, Mobilität, Outsourcing, Work-from-home oder auch den neuesten Angreifer-Taktiken zu updaten.

Auch stellen die CIS Controls vor allem für Unternehmen, die noch keine Informationssicherheitsmaßnahmen implementiert haben, eine wertvolle Orientierungs- und Starthilfe dar. Durch ihr langjähriges Bestehen und die fortführende Weiterentwicklung auf Basis der neuesten Entwicklungen und Erkenntnisse sind sie eine bereichernde Informationsquelle zum Schutz Ihrer Systeme und Daten vor Cyberangriffen für jedes Unternehmen.

In Abgrenzung zur ISO/IEC 27001 beziehen sich die von CIS herausgegebenen Best Practices nicht auf den Aufbau eines Management-Systems, sondern stellen vielmehr ein Set aus diversen, nicht zwingend voneinander abhängigen IT-Sicherheits-Controls zum besseren Schutz der Informationen dar.

Auch die Veröffentlichungen des National Institute of Standards and Technology (NIST) reihen sich ebenso wie die CIS Publikationen in die erprobten Best Practices ein und sind durch ihre Flexibilität unabhängig von der Unternehmensgröße anwendbar.

So stammen beispielsweise die ISMS-Standards im Bereich der Kryptografie (DES; AES; SHA-Reihe) oder auch die Federal Information Processing Standards (FIPS) von NIST.

Für die Informationssicherheit sind das NIST Cybersecurity Framework (NIST CSF), das NIST Risikomanagement Framework (NIST RMF) und die NIST Sonderveröffentlichungen (u. a. NIST SP 800-53, SP 800-171, SP 800-37) häufig genutzte Quellen, wobei die Auflistung nicht als abschließend zu betrachten sein soll.

Das NIST CSF unterstützt Unternehmen bei der Implementierung eines grundlegenden Prozesses für die Erfassung und Verwaltung von Cyberrisiken aus der Informationssicherheit. Damit stellt das NIST CSF einen guten Ausgangspunkt für Organisationen dar und bietet die Möglichkeit, das resultierende Ergebnis anschließend in ein ISMS einzubetten. Aufgrund dieser Relevanz für das ISMS wird im Folgenden das NIST CSF genauer betrachtet.

Das NIST CSF besteht aus drei Hauptkomponenten,

Die Komponente der Implementierungsstufen stellt ein Vier-Stufen-Modell dar, das den Umsetzungsstand von Cybersicherheits-Risikomaßnahmen angibt. Die vier Stufen bestehen aus:

Abgrenzend zu einem Reifegradmodell entscheidet hier das Unternehmen selbst, welcher Stufe es zugehörig ist und gibt entsprechend auch das Risikoakzeptanzniveau vor. Daraus resultierend müssen die Unternehmen auch sicherstellen, dass die ausgewählte Wunsch-Implementierungsstufe umgesetzt wird. Dazu können die Profile vom NIST CSF genutzt werden.

Die Profile dienen dazu, den Gap zwischen dem aktuellen Stand des Unternehmens und dem gewünschten Soll-Zustand zu ermitteln.

Dazu werden die umgesetzten Cybersicherheitsmaßnahmen, das Risikoakzeptanzniveau, die organisatorischen Anforderungen und Ziele sowie die vorhandenen Ressourcen abgeglichen. Zur Schließung des identifizierten Gaps kann der Framework-Kern genutzt werden.

Der Framework-Kern enthält eine Reihe aus Cybersicherheitsaktivitäten und -ergebnissen, welche sich in Kategorien unterteilen und auf weitere Normen referenzieren. Ziel des Framework-Kerns ist es, die Kommunikation zwischen verschiedenen Teams im Unternehmen durch eine vereinfachte, nicht technische Sprache sicherzustellen.

Dazu besteht der Core aus drei Teilen:

Den Funktionen sind die High-Level-Funktionen Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen zugeordnet.

Auf der darunter liegenden Ebene befinden sich insgesamt 23 Kategorien, welche auf die fünf High-Level-Funktionen verteilt sind.

Mit diesen 23 Kategorien kann eine Bandbreite an Cybersicherheitszielen eines Unternehmens abgedeckt werden, ohne zu sehr ins Detail gehen zu müssen. Neben den Themenbereichen der Physischen-, Personal- und Cybersicherheit liegt der Fokus auf der Sicherheit von Geschäftsgeheimnissen.

Als unterste Abstraktionsebene gibt es abgehend von den 23 Kategorien insgesamt 108 Unterkategorien, die ergebnisorientierte Aussagen zur Erstellung und Optimierung der Cybersicherheit im Unternehmen enthalten.

Damit gibt das NIST CSF nicht vor, wie das Unternehmen seine Ergebnisse konkret zu erreichen hat, sondern ermöglicht eine risikobasierte Umsetzung und bietet so im Vergleich zur ISO/IEC 27001 einen größeren Gestaltungsspielraum.

Auch bietet das NIST CSF eine größere Flexibilität aufgrund des hohen Abstraktionsgrades. Da sich das Framework eher auf die Governance-Ebene bezieht, ist es auch gut mit anderen Governance Frameworks wie COBIT 2019 kompatibel. Abgrenzend zur ISO/ IEC 27001 ist jedoch keine Zertifizierung nach dem NIST CSF möglich.

Inhaltlich ist das NIST RMF dem NIST CSF sehr ähnlich, da dieses ebenfalls einen strukturierten Ansatz zum Aufbau eines Risikomanagements enthält.

Gemeinsam ist beiden Rahmenwerken, dass sie freiwillig anzuwendende ISMS-Standards sind und es gegenwärtig keine formelle NIST-Zertifizierung gibt.

In Spezialfällen kann es nationalspezifische Gesetzgebungen geben, etwa in den USA, welche die Implementierung eines NIST Standards erfordern.

Ergänzend zu dem NIST RMF wurden Sonderveröffentlichungen publiziert, welche das Rahmenwerk um Sicherheits- und Datenschutzkontrollen für föderale Informationssysteme und Organisationen sowie entsprechende empfohlene Sicherheitskontrollen (NIST SP 800-53) erweitern.

Auch ist mit der NIST SP 800-171 eine vereinfachte Version mit einer reduzierten Anzahl dieser Sicherheitskontrollen herausgegeben worden. Die NIST SP 800-37 ist eine Erweiterung des NIST RMF, welche sich mit Sicherheits- und Datenschutzrisikomanagement befasst und den Behörden zur Stärkung der Cybersicherheit dienen soll.

Der ISO 27000er-Reihe, TISAX®, SOC 2, CIS und den NIST-Veröffentlichungen ist gemeinsam, dass sie alle bekannte Best Practices für die Informationssicherheit darstellen. Die Unterschiede liegen vor allem in ihren Anwendungsbereichen und der Möglichkeit, eine offiziell anerkannte Zertifizierung zu erlangen.

Sollten Sie mit Ihrem Unternehmen den Aufbau eines ISMS mit anschließender Zertifizierung anstreben, so eignen sich die ISO/IEC 27001 und TISAX®. Dabei gilt es zu beachten, dass TISAX® nur für die Automobilbranche eine Relevanz hat und somit für Unternehmen, die keine Dienstleistung für diese Branche erbringen oder ein Hersteller aus diesem Bereich sind, ungeeignet ist.

Der ISMS-Standard der ISO/IEC 27001 gilt hingegen für jegliche Unternehmensbranche als auch für alle Unternehmensgrößen und kann somit universell eingesetzt werden. Aufgrund dieser Vielfältigkeit und den erprobten fachlichen Anforderungen gilt die ISO/IEC 27001 als weltweit anerkannter Best Practice Standard zum Aufbau und Betrieb eines ISMS.

Wenn Sie allerdings aus der Automobilbranche kommen oder ein Dienstleister für diese sind, haben Sie im Gegensatz zur ISO/IEC 27001 die Möglichkeit, neben dem ISMS auch den Prototypenschutz einzubeziehen. Eine Zertifizierung beziehungsweise eher der Erhalt eines Labels ist bei dem ISMS-Standard TISAX® an die (Mindest-)Erreichung des Reifegrads 3 geknüpft, was bedeutet, dass Sie einem Standardprozess folgen, der in das Gesamtsystem integriert ist sowie die Abhängigkeiten zu anderen Prozessen dokumentiert und geeignete Schnittstellen geschaffen haben.

Des Weiteren müssen Nachweise existieren, dass der Prozess über einen längeren Zeitraum nachhaltig und aktiv genutzt wurde. Sofern mindestens diese Anforderungen auf das ISMS und gegebenenfalls den Prototypenschutz bezogen, erfüllt sind, kann Ihr Unternehmen je nach Schutzbedarf mittels Telefoninterview oder vor Ort-Prüfung das TISAX®-Label erhalten.

Unter Anwendung des SOC-2-Standards können Sie Ihr Unternehmen ebenfalls zertifizieren lassen.

Allerdings wird hierbei vorausgesetzt, dass Sie bereits ein ISMS in Ihrem Unternehmen aufgebaut haben. Auch ist zu beachten, dass dieser ISMS-Standard hauptsächlich in den USA angewendet wird und es für Sie als europäisches Unternehmen nur dann von Interesse sein könnte, die SOC-2-Zertifizierung zu erlangen, sofern Sie Dienstleistungen für amerikanische Kunden erbringen oder dies zukünftig anstreben und sich so einen Wettbewerbsvorteil verschaffen möchten.

Im Gegensatz zur ISO/IEC 27001 können Sie bei dem SOC-2-Standard zwischen zwei Auditierungstypen wählen und damit festlegen, in welchem Umfang und für welchen Betrachtungszeitraum Sie Ihr ISMS prüfen und zertifizieren lassen möchten. Im Allgemeinen lässt sich jedoch sagen, dass sich in Abgrenzung zur ISO/IEC 27001 Zertifizierung die SOC 2-Zertifizierung nicht direkt auf ein ISMS bezieht, sondern eher einen Auditierungsstandard für Unternehmen darstellt.

Neben den genannten Zertifizierungsstandards ISO/IEC 27001, TISAX® und SOC 2 stellen die Best Practices des CIS und der NIST wertvolle Ergänzungen sowie Hilfestellungen für den Aufbau und/oder die Stärkung eines ISMS dar.

Während das CIS beispielsweise mit den Critical Security Controls konkrete Sicherheitsmaßnahmen zum Schutz der Unternehmensinformationen vor Cyberangriffen enthält und sich somit auf die partielle Stärkung und Unterstützung des Unternehmens bezieht, unterstützt das NIST mit seinem Cybersecurity Framework bei der Implementierung eines grundlegenden Prozesses für die Erfassung und Verwaltung von Cyberrisiken aus der Informationssicherheit und bietet die Möglichkeit, das resultierende Ergebnis anschließend in das Unternehmens-ISMS einzubetten.

Abschließend kann gesagt werden, dass beide Best Practices eine große Unterstützung bei der Implementierung des ISMS nach der ISO/IEC 27001 darstellen können, da sie für die einzelnen Anforderungen erprobte Praxisumsetzungen beschreiben.

Mit SECJUR bauen Sie Ihr ISMS bis zu 50% schneller und ressourcenschonender.

Anne ist eine Expertin auf dem Gebiet der Informationssicherheit mit umfangreicher Arbeitserfahrung im Bundesamt für Sicherheit in der Informationstechnik (BSI). Als ISO/IEC 27001 Lead Implementer und Data Protection Officer verfügt sie über profunde Kenntnisse in der Gestaltung und Umsetzung sicherer IT-Systeme und ist zudem zertifiziert als IT-Security Officer (TÜV) für Informationssicherheit.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Viele Unternehmen unterschätzen die Bedeutung interner Audits und Management Reviews in der ISO 27001, dabei sind sie der Schlüssel zu einem lebendigen, wirksamen ISMS. Dieser Leitfaden zeigt, wie Sie Leistungsbewertung und kontinuierliche Verbesserung nicht als Pflicht, sondern als strategisches Steuerungsinstrument nutzen. Erfahren Sie, wie Sie Audits effizient gestalten, typische Fehler vermeiden und Ihr Sicherheitsmanagement zu einem echten Wettbewerbsvorteil weiterentwickeln.

Seit 2011 wurde mit dem Gedanken gespielt, das Datenschutzrecht auf europäischer Ebene neu zu evaluieren und gegebenenfalls auf neue Beine zu stellen. Unsere Experten zeigen, wie die Datenschutzgrundverordnung unser Verständnis vom Datenschutz verändert hat.

Der EU AI Act verändert die Haftung für KI grundlegend und führt eine Beweislastumkehr bei Schäden durch Hochrisiko-Systeme ein. Dieser Artikel zeigt, wann Unternehmen für KI-Fehler haften, wie Schadensersatzansprüche leichter durchgesetzt werden können und warum saubere Dokumentation zur wichtigsten Absicherung wird. Erfahren Sie, wie Compliance, Transparenz und Human-in-the-Loop Ihr Haftungsrisiko senken und Vertrauen in KI schaffen.