Informationssicherheitsexperte

December 19, 2025

5 Minuten

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

Stellen Sie sich vor, Ihr Unternehmen hat ein perfekt organisiertes Enterprise Content Management (ECM)-System. Alle Abteilungen – von HR bis zum Vertrieb – nutzen es täglich. Verträge, Rechnungen, Marketingmaterialien: alles an seinem Platz, versioniert und auffindbar. Und dann kommt ISO 27001. Plötzlich sehen Sie sich mit einem Berg an neuen Anforderungen für Richtlinien, Verfahrensanweisungen und Nachweise konfrontiert.

Die erste Reaktion vieler ist: „Dafür brauchen wir ein separates System. Ein ISMS-Tool, das losgelöst von allem anderen läuft.“ Doch dieser Gedanke führt oft direkt in eine Falle: die Schaffung eines Informationssilos. Die wichtigen Sicherheitsdokumente existieren dann in einer isolierten Welt, losgelöst von den täglichen Prozessen der Mitarbeiter.

Die gute Nachricht? Es geht auch anders. Ihr bestehendes ECM-System ist vielleicht schon der mächtigste Verbündete auf dem Weg zur ISO 27001-Zertifizierung. In diesem Artikel zeigen wir Ihnen, wie Sie die strengen Dokumentationsanforderungen der Norm direkt in Ihr ECM integrieren und so ein lebendiges, atmendes Informationssicherheits-Managementsystem (ISMS) schaffen.

Die zentrale Verwaltung Ihrer gesamten Unternehmensdokumentation an einem Ort ist mehr als nur eine Frage der Ordnung. Es ist ein strategischer Vorteil, der Effizienz, Akzeptanz und Sicherheit massiv erhöht.

Die ISO 27001 ist erstaunlich flexibel, was die Wahl der Tools angeht. Die Norm schreibt nicht welches System Sie nutzen sollen, sondern nur welche Kriterien Ihre dokumentierten Informationen erfüllen müssen. Schauen wir uns die drei wichtigsten an.

Die Anforderung: ISO 27001 verlangt, dass Änderungen an Dokumenten nachvollziehbar sind. Wer hat wann was geändert? Welche Version ist aktuell und freigegeben?

Die ECM-Lösung: Nahezu jedes moderne ECM-System verfügt über eine integrierte Versionskontrolle. Es geht aber um mehr als nur eine Versionsnummer. Eine gute Integration bedeutet:

Eine saubere ISO 27001 Dokumentation ist die Grundlage für ein erfolgreiches Audit. Mit einer robusten Versionskontrolle für Dokumente im ECM schaffen Sie die nötige Transparenz und vermeiden die häufigsten Fehlerquellen.

Die Anforderung: Wichtige Dokumente, wie die Leitlinie zur Informationssicherheit oder Notfallpläne, müssen von einer autorisierten Stelle geprüft und freigegeben werden, bevor sie in Kraft treten.

Die ECM-Lösung: Hier glänzen ECM-Systeme mit ihren Workflow-Funktionen. Statt E-Mails mit Dokumentenanhängen hin- und herzuschicken, können Sie einen digitalen, audit-sicheren Prozess abbilden:

Jeder dieser Schritte wird vom System mit Zeitstempel und Benutzerkennung protokolliert. Dies ist ein lückenloser Nachweis für den Auditor und stellt sicher, dass eine klare Funktionstrennung zwischen Erstellung, Prüfung und Freigabe eingehalten wird.

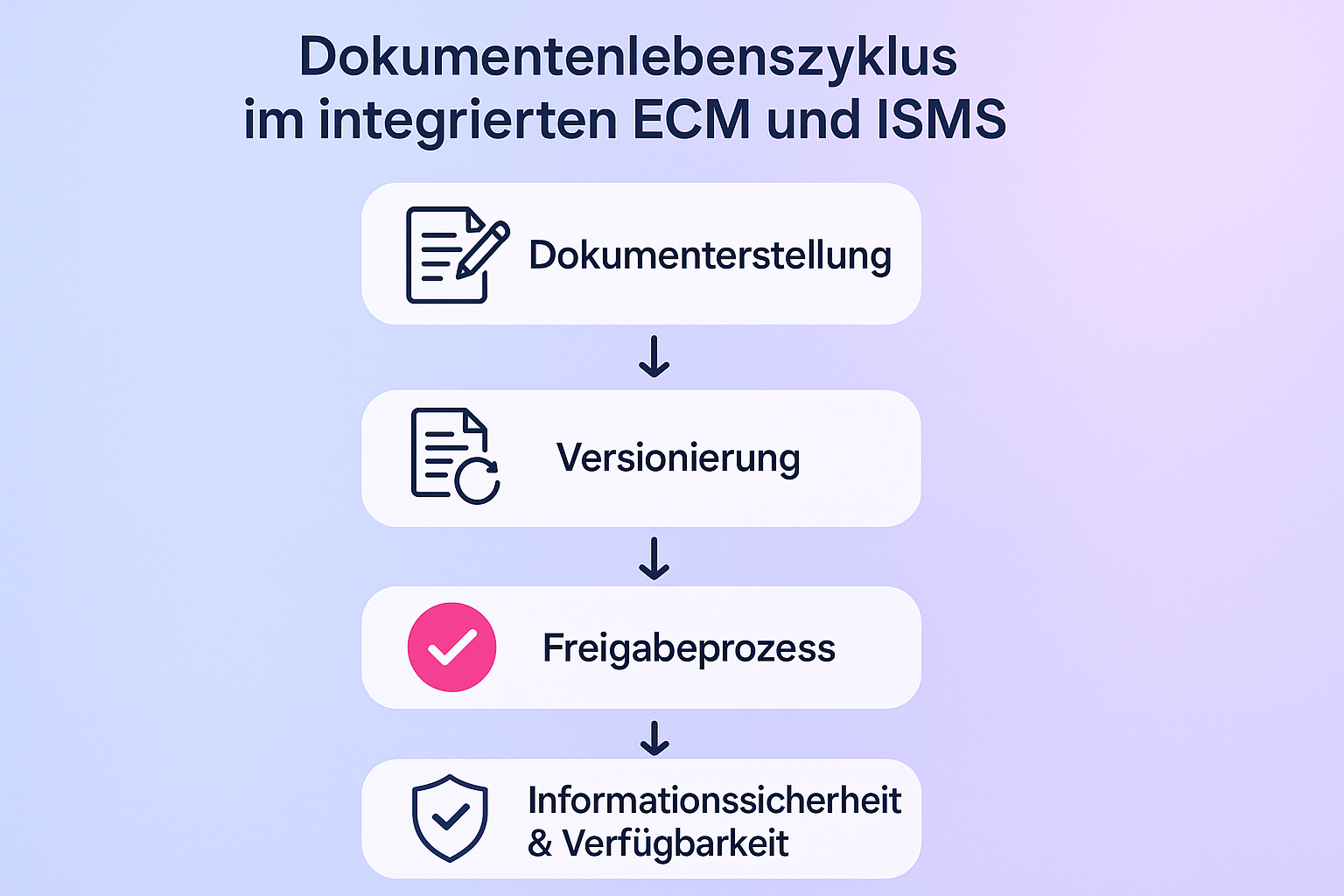

Dieser Ablauf zeigt klar verständlich die einzelnen Schritte vom Dokumenterstellen bis zur Gewährleistung von Informationsintegrität in einer integrierten ISMS- und ECM-Umgebung.

Die Anforderung: Die Norm fordert, dass Informationen verfügbar sind, wenn sie gebraucht werden (Verfügbarkeit), vor unbefugter Veränderung geschützt sind (Integrität) und nur von autorisierten Personen eingesehen werden können (Vertraulichkeit).

Die ECM-Lösung: Dies ist die Kernkompetenz von ECM-Systemen.

Ein gut konfiguriertes ECM kann ein hervorragendes Werkzeug für Ihr ISMS sein. Doch was, wenn Ihr System veraltet ist, keine zuverlässigen Workflows bietet oder die Konfiguration zu aufwendig wäre?

In diesem Fall kann eine spezialisierte Compliance-Plattform die bessere Wahl sein. Solche Plattformen sind von Grund auf dafür entwickelt worden, die Anforderungen von Standards wie ISO 27001 zu erfüllen. Sie bieten vordefinierte Vorlagen, automatisierte Kontrollen und eine intuitive Benutzeroberfläche, die Sie gezielt durch den Zertifizierungsprozess führt.

Der Vorteil: Statt ein Allzweck-Tool (wie ein ECM) mühsam für einen Spezialzweck anzupassen, nutzen Sie ein Werkzeug, das genau für diese Aufgabe gebaut wurde. Dies vereinfacht nicht nur die Implementierung, sondern erleichtert auch die Vorbereitung auf das ISO 27001 Audit erheblich. Moderne Lösungen wie das Digital Compliance Office von SECJUR lassen sich zudem oft in bestehende Systeme integrieren, sodass Sie das Beste aus beiden Welten verbinden können.

Die Integration Ihrer ISO 27001-Dokumentation in Ihr bestehendes ECM-System ist kein Kompromiss, sondern eine intelligente strategische Entscheidung. Sie vermeiden isolierte Dateninseln, fördern die Akzeptanz bei den Mitarbeitern und schaffen ein lebendiges Sicherheitssystem statt eines staubigen Ordners im Schrank.

Überprüfen Sie Ihr ECM auf die Kernfunktionen Versionierung, Workflow-Management und Berechtigungssteuerung. Wenn diese vorhanden sind, haben Sie bereits eine starke Grundlage. Der Schlüssel zum Erfolg liegt darin, diese Werkzeuge konsequent zu nutzen, um die Prinzipien der ISO 27001 abzubilden: klare Verantwortlichkeiten, nachvollziehbare Prozesse und geschützte Informationen.

Diese Infografik verankert die wichtigsten Prinzipien der Informationssicherheit – Versionierung, Freigabe und Verfügbarkeit – als zentrale Säulen für eine erfolgreiche Integration von ISO 27001 im ECM-Kontext.

Nicht zwingend. Wenn Ihr vorhandenes ECM-System so konfiguriert werden kann, dass es eine sichere Versionskontrolle, nachvollziehbare Freigabeworkflows und ein detailliertes Berechtigungsmanagement unterstützt, kann es für die ISO 27001-Dokumentation ausreichen. Entscheidend ist, dass die Anforderungen der Norm erfüllt werden, nicht welches Tool Sie verwenden.

Der häufigste Fehler ist die Schaffung von Informationssilos. Werden die ISO-Dokumente in einer separaten, schwer zugänglichen Ordnerstruktur oder einem kaum genutzten Tool abgelegt, verlieren sie ihre Relevanz für den Arbeitsalltag. Die Integration in das zentrale ECM sorgt dafür, dass Informationssicherheit ein integraler Bestandteil der täglichen Prozesse wird.

Das ist eine der Kernstärken einer ECM-Integration. Das System ist so konfiguriert, dass es normalen Benutzern immer nur die letzte gültige und freigegebene Version eines Dokuments anzeigt. Ältere Versionen werden automatisch archiviert und sind nur für definierte Rollen (z. B. Auditoren oder den ISB) zugänglich. Das verhindert effektiv Verwirrung und die Nutzung veralteter Informationen.

Microsoft SharePoint ist ein mächtiges Werkzeug, das über Funktionen für Versionierung, Workflows und Berechtigungsmanagement verfügt. Es kann also grundsätzlich so konfiguriert werden, dass es die Anforderungen der ISO 27001 erfüllt. Dies erfordert jedoch eine sorgfältige und fachkundige Einrichtung, um auditsicher zu sein. Für Unternehmen, die eine schnellere und einfachere Lösung suchen, kann eine auf Compliance spezialisierte Plattform wie eine zentrale ISMS-Plattform eine robustere und sofort einsatzbereite Alternative bieten.

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Ein Remote Audit nach ISO 9001 ist längst mehr als eine Notlösung, es ist der nächste Schritt in der digitalen Qualitätssicherung. Dieser Leitfaden zeigt, wie Sie Ihr Audit effizient, sicher und stressfrei online durchführen. Lernen Sie, wie gute Planung, klare Kommunikation und der richtige Technologieeinsatz aus einem Pflichttermin ein modernes Steuerungsinstrument für Ihr QMS machen.

Viele Unternehmen haben bereits in die DSGVO-Compliance investiert, stehen aber mit NIS2 vor einer neuen Herausforderung. Dieser Leitfaden zeigt, wie Sie Datenschutz- und Cybersicherheitsanforderungen intelligent verzahnen, Doppelarbeit vermeiden und Synergien nutzen. Erfahren Sie, wie Sie bestehende DSGVO-Prozesse als Fundament für ein wirksames NIS2-Risikomanagement nutzen und eine integrierte Sicherheitsstrategie schaffen, die Ihr Unternehmen resilient, rechtskonform und zukunftssicher macht.

Viele Unternehmen sammeln technische Sicherheitsdaten, ohne wirklich zu verstehen, ob ihre NIS2-Maßnahmen wirken. Dieser Leitfaden zeigt, wie Sie aus unübersichtlichen Metriken klare, strategische KPIs formen, die Wirksamkeit messbar machen, Risiken transparent steuern und das Top-Management endlich mit verständlichen, geschäftsrelevanten Cybersecurity-Einblicken versorgen.