Informationssicherheitsexperte

December 19, 2025

5 Minuten

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

Threat Intelligence verwandelt generische Risiken in konkrete, aktuelle Bedrohungen und macht Ihr ISMS sofort handlungsfähiger.

Ein strukturierter CTI-Prozess verbessert die Genauigkeit von Risikobewertungen und erhöht die Wirksamkeit von Sicherheitsmaßnahmen.

Die Integration von CTI in das Risikoregister ermöglicht eine proaktive Verteidigungsstrategie statt reaktiver Schadensbegrenzung.

A.5.7 wird nur dann erfüllt, wenn CTI-Erkenntnisse regelmäßig analysiert, geteilt und konsequent in Maßnahmen umgesetzt werden.

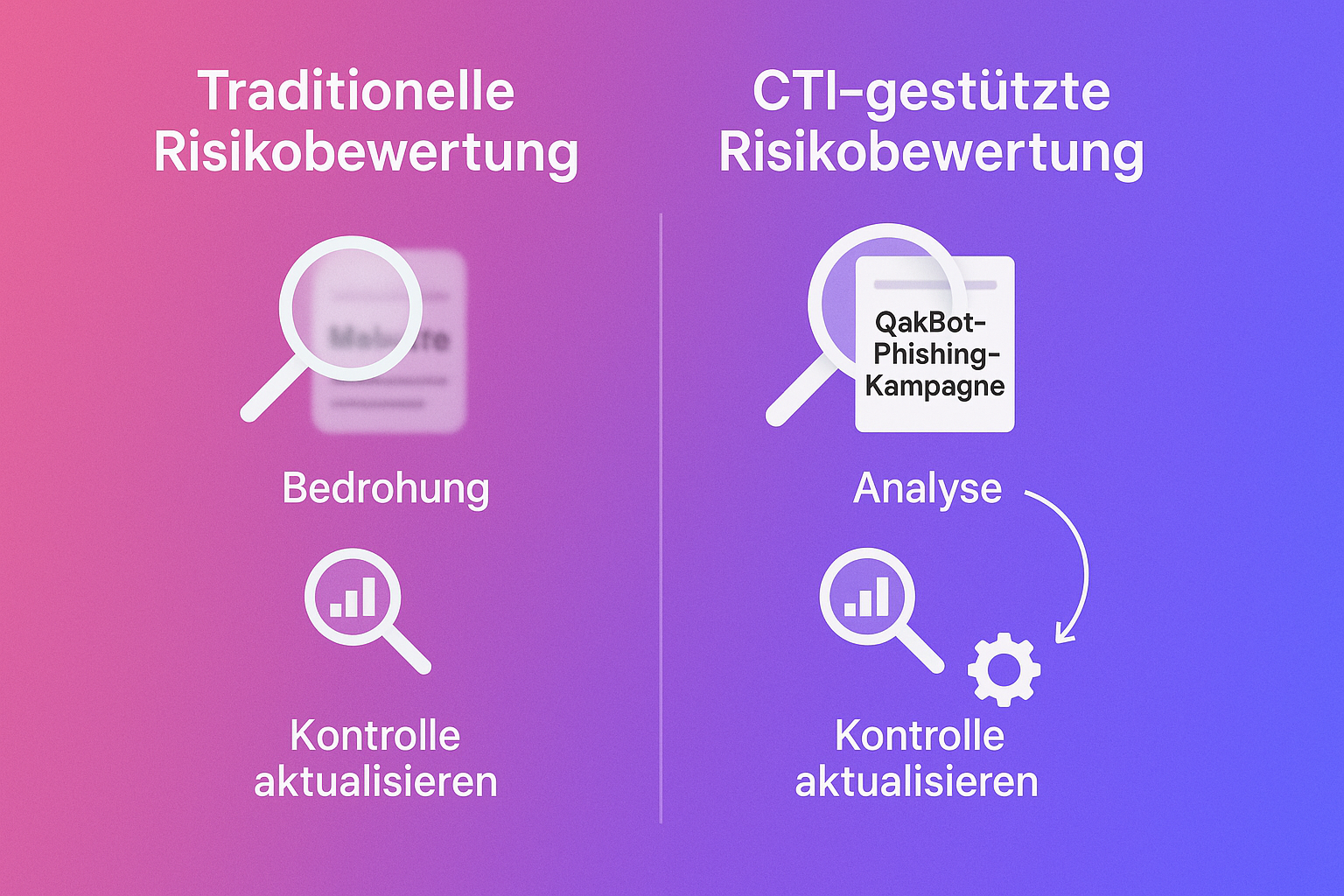

Stellen Sie sich Ihr Risikoregister für ISO 27001 vor. Wahrscheinlich finden sich dort allgemeine Bedrohungen wie „Malware-Angriff“, „Phishing“ oder „Datendiebstahl“. Das ist ein guter Anfang, aber die ISO 27001:2022 verlangt mit der neuen Kontrolle A.5.7 „Threat Intelligence“ einen entscheidenden Schritt mehr. Es geht nicht mehr nur darum, dass etwas passieren könnte, sondern was gerade jetzt, gegen wen und wie passiert.

Der Wandel ist fundamental: Weg von einer statischen, jährlichen Risikoanalyse hin zu einem dynamischen, intelligenzgesteuerten Prozess, der Ihr Unternehmen proaktiv vor realen, aktuellen Gefahren schützt. Statt „Malware“ heißt die Bedrohung plötzlich „QakBot-Malware-Kampagne, die auf deutsche Finanzdienstleister mit E-Mails zum Thema ‚Rechnungsprüfung‘ abzielt“. Das ist der Unterschied zwischen Raten und Wissen – und der Kern von A.5.7.

Dieser Artikel ist Ihr Praxis-Leitfaden. Wir übersetzen die abstrakten Anforderungen der Norm in einen konkreten, umsetzbaren Prozess und zeigen Ihnen, wie Sie Cyber Threat Intelligence (CTI) nutzen, um Ihr Informationssicherheits-Managementsystem (ISMS) wirklich lebendig zu machen.

Cyber Threat Intelligence (CTI) ist mehr als nur ein technischer Daten-Feed. Es ist aufbereitetes, kontextualisiertes Wissen über Cyber-Bedrohungen, das Ihnen hilft, bessere Sicherheitsentscheidungen zu treffen. Die Kontrolle A.5.7 wurde in die Weiterentwicklung des ISO 27001 Standards aufgenommen, weil sich die Bedrohungslandschaft so schnell verändert, dass jährliche Risikobewertungen allein nicht mehr ausreichen.

Man unterscheidet typischerweise drei Ebenen der Threat Intelligence:

Das Ziel von A.5.7 ist es, Informationen aus diesen drei Ebenen zu sammeln, zu analysieren und gezielt zur Stärkung der eigenen Abwehrmaßnahmen zu nutzen.

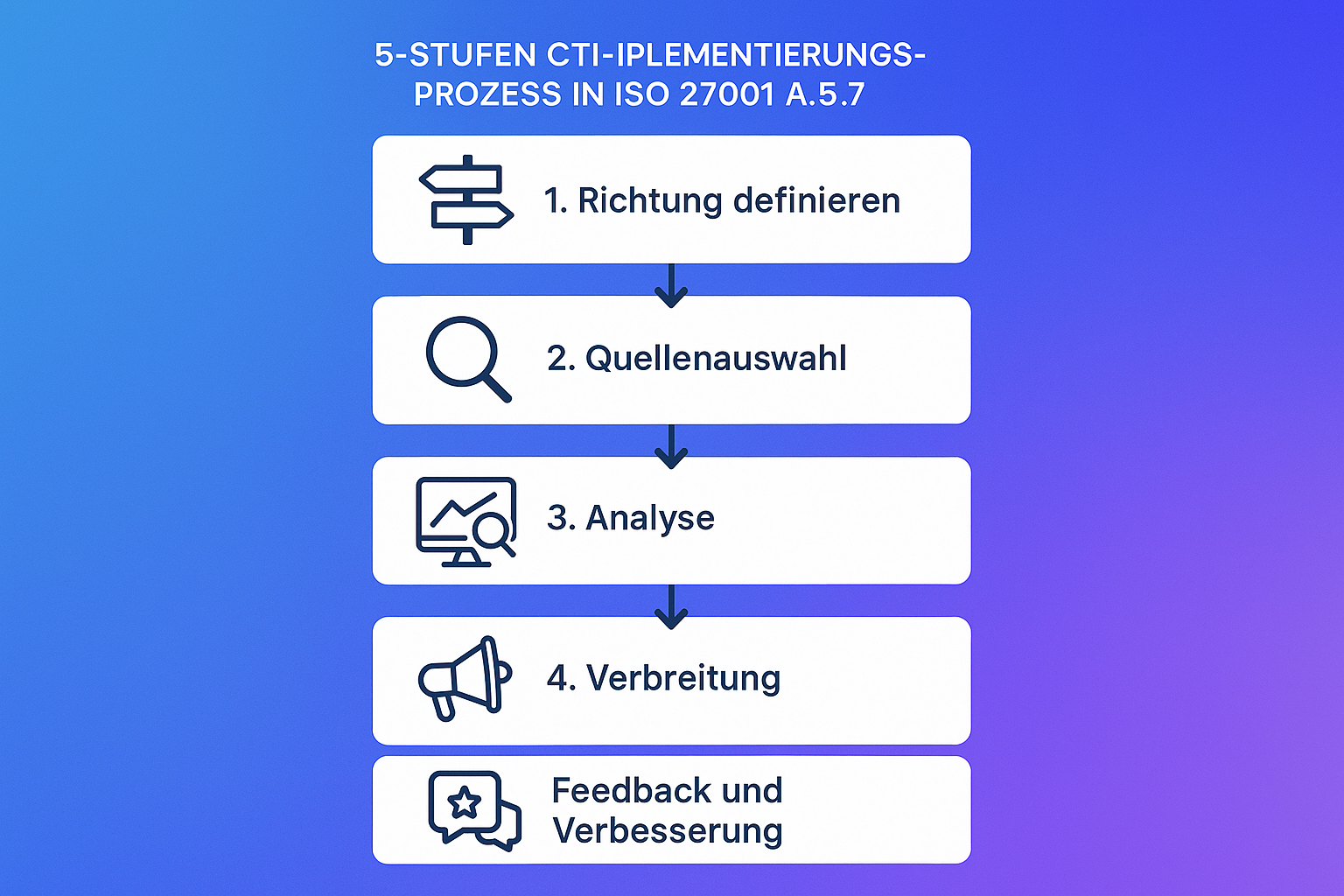

Ein effektiver CTI-Prozess verwandelt rohe Daten in handlungsleitende Intelligenz. Das klingt erstmal komplex, lässt sich aber in fünf logische Schritte unterteilen. Dieser Zyklus stellt sicher, dass Sie nicht nur Daten sammeln, sondern diese auch systematisch für Ihr Risikomanagement nutzen.

Bevor Sie ertrinken in einer Flut von Informationen, stellen Sie sich die wichtigste Frage: Welche Bedrohungen sind für uns relevant? Definieren Sie Ihre „Intelligence Requirements“. Diese leiten sich aus Ihrem Geschäftskontext ab:

Das Ergebnis ist eine Liste von Prioritäten, die Ihnen hilft, im nächsten Schritt die richtigen Quellen auszuwählen.

Jetzt geht es darum, die definierten Anforderungen mit Daten zu füttern. Eine gute Mischung aus verschiedenen Quellen ist hier der Schlüssel. Sie müssen nicht sofort teure Feeds abonnieren. Beginnen Sie mit frei verfügbaren, aber qualitativ hochwertigen Quellen:

Rohe Daten sind nutzlos. Die Analyse ist der Schritt, in dem Sie Daten in entscheidungsrelevante Intelligenz verwandeln. Stellen Sie sich bei jeder Information die Fragen:

Ein Analyst könnte beispielsweise feststellen, dass eine neue Phishing-Welle eine Schwachstelle in einer Software ausnutzt, die im Unternehmen im Einsatz ist. Das ist die entscheidende Verknüpfung.

Hier schließt sich der Kreis zur ISO 27001. Die analysierte Intelligenz muss an die richtigen Stellen im Unternehmen verteilt werden, um eine Reaktion auszulösen. Der wichtigste Prozess ist, diese Erkenntnisse direkt in Ihr bestehendes Risikomanagement nach ISO 27001 einfließen zu lassen.

Konkret bedeutet das:

Der CTI-Zyklus ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess. Holen Sie sich Feedback von den „Konsumenten“ der Intelligenz: Hat die Information geholfen, eine Entscheidung zu treffen? War der Bericht verständlich? Waren die Indikatoren nützlich? Dieses Feedback hilft Ihnen, Ihre Quellen und Analyseprozesse stetig zu verbessern und den Fokus zu schärfen.

Stellen wir uns die „Müller Maschinenbau GmbH“ vor, einen typischen deutschen Mittelständler.

Vorher (ohne CTI-Prozess):Im Risikoregister der Müller GmbH steht die Bedrohung: „Ransomware-Angriff“ mit einer pauschal als „mittel“ bewerteten Eintrittswahrscheinlichkeit. Die Maßnahmen sind generisch: „Regelmäßige Backups“ und „Virenschutz“.

Der CTI-Prozess in Aktion:

Dieser Wandel von einer reaktiven Haltung zu einer proaktiven Verteidigung ist der unschätzbare Wert eines gelebten CTI-Prozesses.

Bei der Implementierung eines CTI-Prozesses gibt es einige klassische Stolpersteine, wie auch bei den anderen neuen Kontrollen aus dem Annex A. Wenn Sie diese kennen, können Sie sie von Anfang an vermeiden:

Die Kontrolle A.5.7 „Threat Intelligence“ ist keine bürokratische Hürde, sondern eine Einladung, Ihr Sicherheitsmanagement auf die nächste Stufe zu heben. Ein gut implementierter CTI-Prozess verwandelt Ihr ISMS von einem statischen Regelwerk in ein agiles, lernendes System, das sich an die reale Bedrohungslage anpasst.

Sie schützen nicht nur Ihre Informationswerte effektiver, sondern schaffen auch einen messbaren strategischen Vorteil, indem Sie Risiken proaktiv minimieren, statt nur auf Vorfälle zu reagieren. Dieser Ansatz ist zudem ein entscheidender Baustein für ein kontinuierliches Monitoring, wie es auch von neuen Regularien wie NIS2 gefordert wird.

Der Weg zu einem reifen CTI-Prozess ist eine Reise, kein Sprint. Beginnen Sie klein, fokussieren Sie sich auf Relevanz und verbessern Sie Ihren Prozess Schritt für Schritt. Damit erfüllen Sie nicht nur eine Anforderung der ISO 27001, sondern machen Ihr Unternehmen jeden Tag ein Stück sicherer.

Sie benötigen zu Beginn kein teures Abonnement. Nutzen Sie die exzellenten, kostenfreien Ressourcen des BSI, abonnieren Sie die Newsletter von 2-3 großen Sicherheitsherstellern und folgen Sie anerkannten Sicherheitsexperten. Das allein liefert bereits einen enormen Mehrwert.

Ein Auditor wird sehen wollen, dass Sie einen gelebten Prozess haben. Wichtige Nachweise sind:

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

.avif)

ISO 9001 verständlich gemacht: Unser Leitfaden erklärt jedes Normkapitel praxisnah – von Kontextanalyse bis kontinuierlicher Verbesserung. Erfahren Sie, wie Sie typische Fehler vermeiden, Ihre Prozesse optimieren und den Weg zur Zertifizierung Schritt für Schritt erfolgreich meistern.

Der EU AI Act stellt Unternehmen vor neue strategische, rechtliche und technische Anforderungen im Umgang mit Künstlicher Intelligenz. Dieser Leitfaden zeigt praxisnah, wie Sie Betroffenheit prüfen, KI-Systeme korrekt klassifizieren und Hochrisiko-Anwendungen compliant umsetzen. Erfahren Sie, wie Sie Compliance strukturiert aufbauen, Bußgelder vermeiden und den AI Act als Wettbewerbsvorteil nutzen.

Non-konforme Lieferanten sind eines der größten Risiken für Ihre NIS2-Compliance. Dieser Leitfaden zeigt praxisnah, wie Sie bei Sicherheitsmängeln in der Lieferkette systematisch eskalieren, rechtssicher handeln und Ihre Haftungsrisiken minimieren. Erfahren Sie, wie Sie mit klaren Prozessen, Fristen und vertraglichen Maßnahmen Ihre digitale Lieferkette nachhaltig absichern.