Informationssicherheitsexperte

December 22, 2025

5 Minuten

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

NIS2 verlangt von KRITIS-Betreibern deutlich strengere Sicherheitsmaßnahmen und lückenlose Nachweise gegenüber dem BSI.

Manuelle Compliance-Prozesse reichen nicht mehr aus, um die engen Meldefristen und hohen Anforderungen sicher zu erfüllen.

Automatisierung ermöglicht eine schnelle Erkennung, Bewertung und Meldung sicherheitsrelevanter Vorfälle in komplexen IT/OT-Umgebungen.

Ein integriertes, automatisiertes Compliance-System stärkt die Resilienz und reduziert das Haftungsrisiko der Geschäftsleitung erheblich.

Aktualisierung vom 21.11.2025: Die NIS2-Pflichten greifen in Deutschland mit Inkrafttreten des neuen Gesetzes, das nach Zustimmung des Bundesrats Ende 2025 oder Anfang 2026 erwartet wird. Ab diesem Zeitpunkt gelten die erweiterten Anforderungen für tausende Unternehmen verbindlich.

Stellen Sie sich vor, es ist 3 Uhr morgens. Ein Alarm geht los – nicht in Ihrer Produktionshalle, sondern in Ihrem Security Operations Center. Die Steuerungssysteme Ihres Wasserwerks zeigen anomale Werte, die auf einen unbefugten Zugriff hindeuten. Der Countdown für die gesetzliche Meldepflicht beginnt sofort. Haben Sie einen automatisierten Prozess, der jetzt anläuft, oder beginnt nun eine hektische Suche nach zuständigen Personen und veralteten Excel-Listen?

Für Betreiber Kritischer Infrastrukturen (KRITIS) ist dieses Szenario keine theoretische Übung, sondern eine reale Bedrohung mit weitreichenden Konsequenzen. Mit der NIS2-Richtlinie hat die EU die Spielregeln für Cybersicherheit verschärft – doch für Sie als KRITIS-Betreiber gilt eine Art „NIS2 Plus“. Die Anforderungen sind strenger, die Aufsicht intensiver und die Konsequenzen bei Nichteinhaltung gravierender.

Dieser Artikel ist Ihr Leitfaden. Wir beleuchten, warum die Standard-Ansätze zur NIS2-Compliance für Sie nicht ausreichen und wie eine spezialisierte Compliance-Automatisierung nicht nur zur Pflichterfüllung, sondern zum strategischen Vorteil wird. Wir übersetzen die abstrakten Gesetzesanforderungen in konkrete, branchenspezifische Lösungswege.

Während viele Unternehmen die NIS2 Anforderungen als eine weitere regulatorische Hürde sehen, stehen Sie als KRITIS-Betreiber vor einer doppelten Herausforderung. Es geht nicht nur darum, die neuen Regeln zu befolgen, sondern auch darum, den besonderen Schutzauftrag für die Gesellschaft zu erfüllen. Das NIS2-Umsetzungsgesetz (NIS2UmsuCG) erkennt diese Sonderrolle an und legt die Messlatte für Sie deutlich höher.

Die zentralen Unterschiede lassen sich in drei Bereichen zusammenfassen:

Die abstrakten Paragrafen lassen sich in konkrete, verschärfte Pflichten übersetzen, die weit über die Basisanforderungen hinausgehen. Es wird schnell klar: Der manuelle "Checklisten-Ansatz" zur Compliance stößt hier an seine Grenzen. Um diesen Anforderungen gerecht zu werden, braucht es einen Paradigmenwechsel – hin zu integrierten und automatisierten Systemen.

Compliance-Automatisierung ist für KRITIS-Betreiber kein Luxus, sondern eine Notwendigkeit. Sie verwandelt statische Prozesse in ein dynamisches, reaktionsfähiges System, das der Komplexität Ihrer Infrastruktur gerecht wird. Vier Bereiche sind dabei entscheidend:

Sie können nur schützen, was Sie kennen. In KRITIS-Umgebungen, die oft aus einer Mischung von IT- und OT-Systemen (Operational Technology) bestehen, ist eine manuelle Inventarisierung unmöglich.

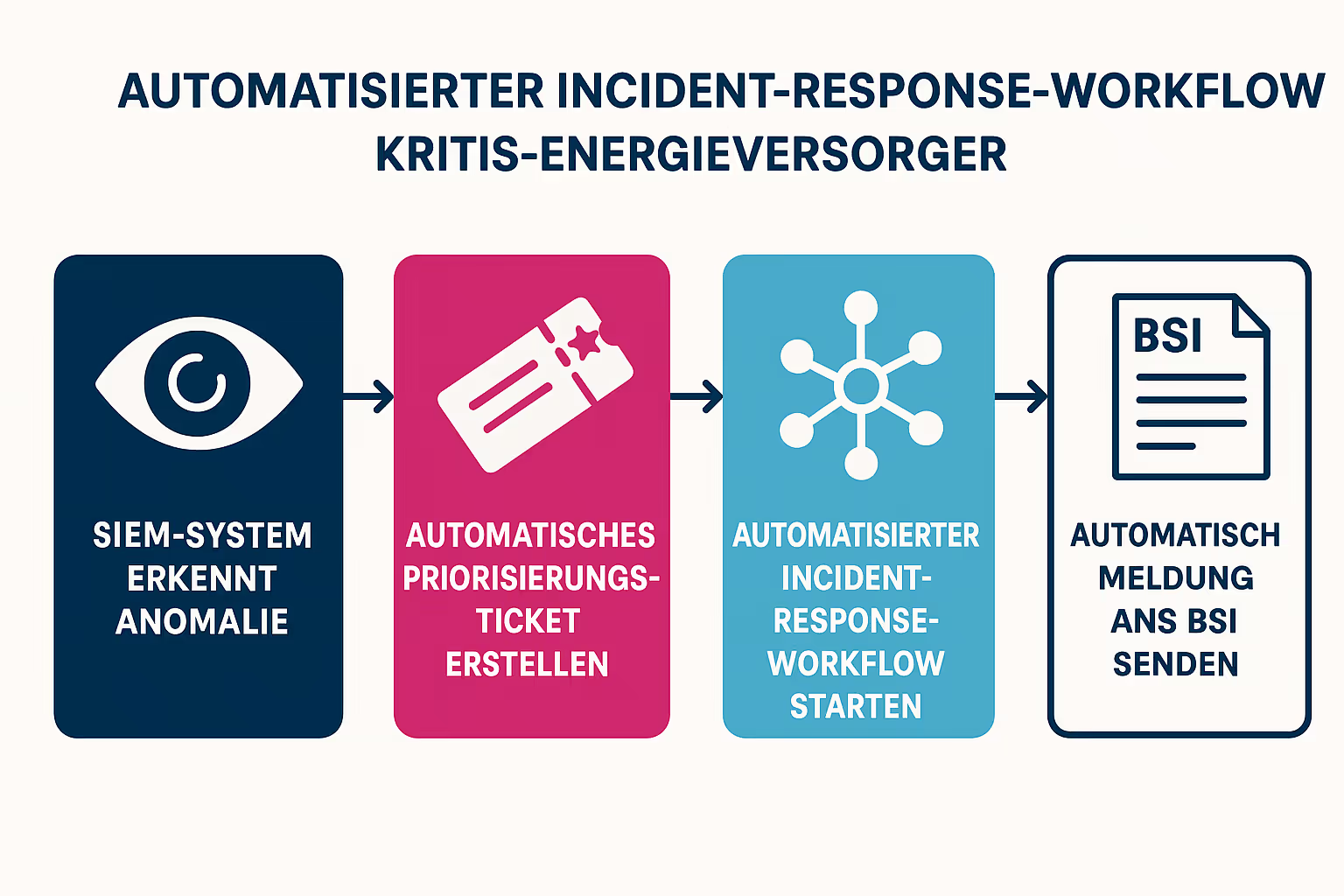

Die Meldepflichten von NIS2 sind extrem eng getaktet (24 Stunden für eine Erstmeldung, 72 Stunden für eine detailliertere Meldung). Ohne Automatisierung ist das kaum zu schaffen.

Die intensive Aufsicht des BSI erfordert, dass Sie auf Knopfdruck nachweisen können, dass Ihre Maßnahmen wirksam sind.

Ihre Sicherheit ist nur so stark wie das schwächste Glied Ihrer Kette. NIS2 nimmt explizit die Lieferkettensicherheit in den Fokus.

Die wahren "Aha-Momente" entstehen, wenn man die abstrakten Säulen auf konkrete Anwendungsfälle in der eigenen Branche anwendet. Hier sind einige Beispiele:

Ein Energieversorger betreibt ein weitreichendes Netz an SCADA-Systemen zur Steuerung der Stromverteilung.

Die Compliance für die Energiebranche erfordert ein tiefes Verständnis für die Konvergenz von IT und OT.

Ein Krankenhausverbund verwaltet sensible Patientendaten und vernetzte medizinische Geräte (MRT, Infusionspumpen).

Ein Flughafenbetreiber ist für die Sicherheit von Flugleitsystemen, Gepäckförderanlagen und Passagierinformationssystemen verantwortlich.

Die Implementierung einer EU-Compliance-Automatisierung ist kein Sprint, sondern ein strategisches Projekt. Diese fünf Schritte dienen als Leitfaden:

Für KRITIS-Betreiber ist NIS2 mehr als nur eine neue Verordnung. Es ist ein Katalysator für die dringend notwendige Modernisierung und Absicherung der Infrastrukturen, die das Fundament unserer Gesellschaft bilden. Der Weg über die manuelle Abarbeitung von Checklisten ist eine Sackgasse – zu fehleranfällig, zu langsam, zu ressourcenintensiv.

Der strategische Einsatz von Compliance-Automatisierung verwandelt die regulatorische Last in eine Chance. Sie schaffen nicht nur Revisionssicherheit gegenüber dem BSI, sondern bauen ein widerstandsfähiges, digitales Immunsystem für Ihre Organisation. Sie reduzieren Risiken, minimieren die persönliche Haftung der Geschäftsleitung und stellen sicher, dass Sie im Ernstfall nicht nur reagieren, sondern die Kontrolle behalten. Plattformen wie das Digital Compliance Office von SECJUR sind darauf ausgelegt, diese komplexen Anforderungen in einer zentralen Lösung zu bündeln und die Automatisierung zugänglich zu machen.

Die Frage ist nicht mehr ob, sondern wie schnell Sie den Weg zur intelligenten Automatisierung einschlagen, um Ihrer besonderen Verantwortung gerecht zu werden.

Der Hauptunterschied liegt im Anforderungsniveau und der Aufsicht. KRITIS-Betreiber müssen strengere, dem "Stand der Technik" entsprechende Maßnahmen nachweisen, werden proaktiv vom BSI überwacht und unterliegen schärferen Sanktionen, einschließlich der persönlichen Haftung der Geschäftsleitung.

Ja, absolut. Für KRITIS-Betreiber ist die Absicherung der OT-Systeme (z.B. industrielle Steuerungsanlagen, SCADA) ein Kernbestandteil von NIS2. Die Trennung von IT und OT bei Sicherheitsmaßnahmen ist ein häufiger und gefährlicher Fehler.

Es bedeutet nicht, dass eine Maschine ohne menschliche Kontrolle eine Meldung versendet. Vielmehr geht es darum, dass bei einem Vorfall das System automatisch alle relevanten Informationen sammelt, einen vorstrukturierten Meldeentwurf generiert und den zuständigen Mitarbeiter benachrichtigt, der die Meldung dann prüft, ergänzt und fristgerecht absendet. Dies reduziert den Zeitdruck und die Fehlerquote enorm.

Nein. Software ist ein Werkzeug und ein wichtiger Beschleuniger, aber sie ersetzt nicht die Notwendigkeit definierter Prozesse, klarer Verantwortlichkeiten und geschulter Mitarbeiter. Eine erfolgreiche Strategie kombiniert Technologie, Prozesse und Menschen.

Der ROI bemisst sich nicht nur an eingesparter Arbeitszeit. Der größte Wert liegt in der Risikominimierung. Vergleichen Sie die Kosten für eine Automatisierungsplattform mit den potenziellen Kosten eines erfolgreichen Angriffs: Bußgelder in Millionenhöhe, Produktionsausfälle, Reputationsschaden und die persönliche Haftung der Geschäftsleitung. Automatisierung ist eine Investition in die Resilienz und Zukunftsfähigkeit Ihres Unternehmens.

Amin Abbaszadeh ist Informationssicherheitsexperte bei SECJUR und unterstützt Unternehmen dabei, Informationssicherheits- und Compliance-Standards wie ISO 27001 effektiv umzusetzen. Zuvor war er als Senior Consultant Cybersecurity bei NTT DATA tätig, wo er Projekte im Bereich IT-Compliance und ISMS verantwortete. Durch seine interdisziplinäre Erfahrung in Technik, Beratung und Management verbindet Amin strategisches Denken mit praxisnaher Umsetzung – immer mit dem Ziel, nachhaltige Sicherheits- und Compliance-Strukturen zu schaffen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Wie startet man den ISMS Aufbau? Von der Risikobewertung bis zur kontinuierlichen Verbesserung – welche Schritte sind entscheidend? In diesem Artikel lesen Sie, warum ein starkes ISMS nicht nur eine Notwendigkeit, sondern auch eine Chance ist, Ihr Unternehmen vor digitalen Gefahren zu schützen. Welcher ISMS Standard ist am besten für Ihr Unternehmen geeignet und ermöglicht Ihnen Wettbewerbsvorteile?

Viele Unternehmen verlassen sich bei der Cloud-Sicherheit auf ihre SaaS-Anbieter, doch NIS2 macht klar: Die Verantwortung bleibt beim Unternehmen. Erfahren Sie, wie das Shared-Responsibility-Modell Ihre Haftung bestimmt, warum Lieferkettensicherheit zur Chefsache wird und wie Sie Cloud- und SaaS-Dienstleister NIS2-konform prüfen. Dieser Leitfaden zeigt praxisnah, wie Sie Risiken aktiv steuern und Ihre Cloud-Sicherheit rechtssicher aufstellen.

Werden personenbezogene Daten eines Arbeitnehmers als betroffener Person (vgl. Art. 4 Nr. 1 DSGVO) von dem Arbeitgeber als Verantwortlichem (Art. 4 Nr. 7 DSGVO) verarbeitet, befinden wir uns in einem sehr spezifischen rechtlichen Verhältnis. In dieser Konstellation gilt der sogenannte Arbeitnehmerdatenschutz.