Informationssicherheits- und Datenschutzexpertin

December 22, 2025

5 Minuten

Nandini Suresh ist Compliance Expert bei SECJUR und spezialisiert auf Datenschutz, Cybersecurity und geistiges Eigentum. Bevor sie zu SECJUR kam, war sie unter anderem bei Bird & Bird sowie Lorenz Seidler Gossel tätig und betreute dort internationale Mandate im Marken- und Datenschutzrecht. Durch ihre Erfahrung an der Schnittstelle von Recht, Technologie und Compliance verbindet sie juristische Präzision mit einem tiefen Verständnis für die regulatorischen Anforderungen moderner Unternehmen.

NIS2 verpflichtet das Management zu nachweisbaren Risikoentscheidungen.

Genehmigungen ohne strukturierte Dokumentation sind nicht audit-sicher.

Cyberrisiken müssen in finanzielle Auswirkungen übersetzt werden.

Ein formalisierter Prozess reduziert Haftungsrisiken spürbar.

Stellen Sie sich vor, nach einem Cyberangriff fragt der Prüfer nicht nur nach dem technischen Bericht Ihres IT-Teams. Er bittet um das von Ihnen, der Geschäftsleitung, unterzeichnete Protokoll, das belegt, warum Sie eine bestimmte Sicherheitsmaßnahme genehmigt – oder eben nicht genehmigt – haben. Haben Sie ein solches Dokument zur Hand?

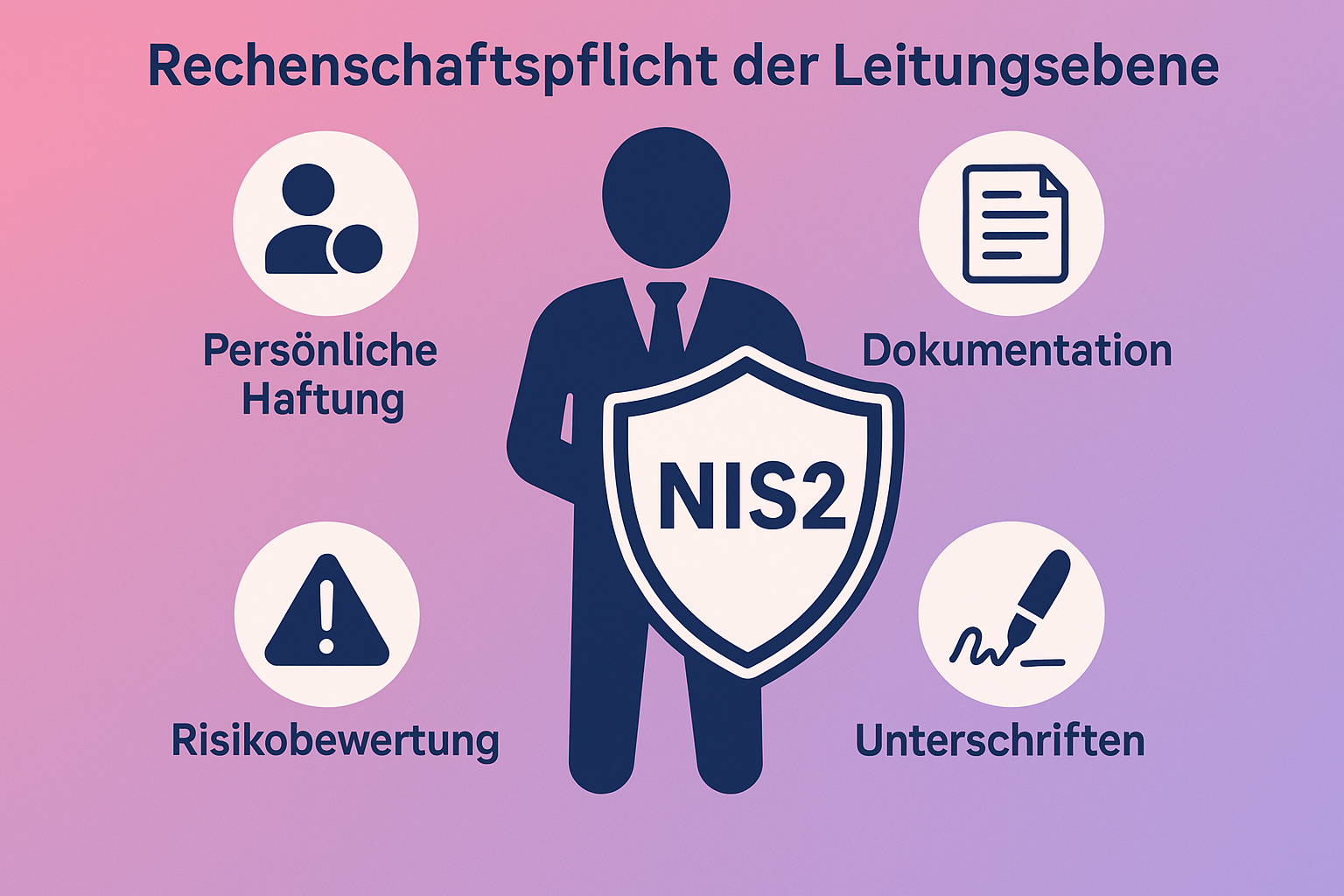

Mit der NIS2-Richtlinie ist dieses Szenario keine theoretische Übung mehr, sondern gelebte Realität. Die Richtlinie verlagert die Verantwortung für Cybersicherheit weg von einer reinen IT-Aufgabe hin zu einer zentralen Führungsaufgabe mit persönlicher Haftung. Es geht nicht mehr nur darum, ob Ihr Unternehmen sicher ist, sondern darum, ob Sie als Leitungsebene Ihre Aufsichts- und Sorgfaltspflicht nachweisbar erfüllt haben.

Doch während viele Führungskräfte die neue Haftung thematisch kennen, herrscht oft Unsicherheit darüber, wie man diese Rechenschaftspflicht in der Praxis umsetzt. Ein einfaches „Wir haben darüber gesprochen“ reicht nicht mehr aus. Gefragt ist ein formalisierter, dokumentierter und vor allem auditsicherer Genehmigungsprozess. Dieser Artikel ist Ihr Leitfaden, um genau das aufzubauen.

Die Artikel 20 und 21 der NIS2-Richtlinie sind für die Leitungsebene von zentraler Bedeutung. Sie fordern, dass die Geschäftsführung die Risikomanagementmaßnahmen für die Cybersicherheit „billigen“ und deren Umsetzung „überwachen“ muss. Das Schlüsselwort hierbei ist „billigen“. Es impliziert einen bewussten, informierten und vor allem dokumentierten Akt der Zustimmung.

Rechenschaftspflicht bedeutet in diesem Kontext, dass Sie jederzeit belegen können müssen, warum Sie eine bestimmte Entscheidung getroffen haben. Das schließt auch die bewusste Entscheidung ein, ein gewisses Restrisiko zu akzeptieren. Ohne einen formalen Prozess fehlt Ihnen im Ernstfall der Nachweis, dass Sie Ihrer Verantwortung nachgekommen sind.

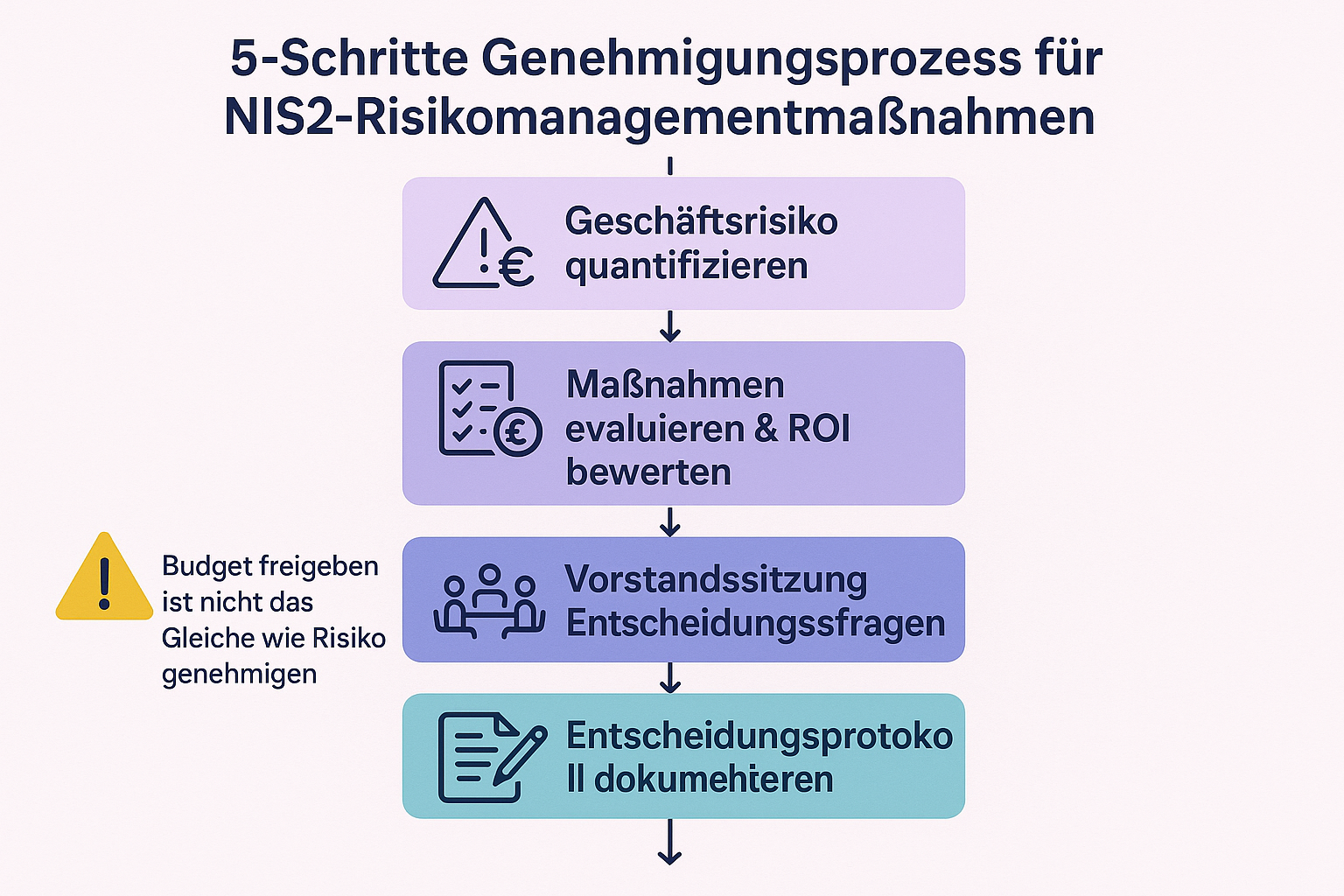

⚠️ Falle der Rechenschaftspflicht: Ein Budget für die IT-Sicherheit freizugeben ist nicht dasselbe wie eine Risikomanagement-Maßnahme zu genehmigen. Ihre Dokumentation muss unmissverständlich belegen, dass eine spezifische Investition zur Minderung eines klar definierten Risikos getätigt wurde. Ein pauschaler Budgetposten ist kein ausreichender Nachweis.

Ein robuster und nachvollziehbarer Genehmigungsprozess ist Ihr Schutzschild gegen Haftungsrisiken. Er wandelt abstrakte Anforderungen in einen konkreten, wiederholbaren Arbeitsablauf um.

Der häufigste Fehler in der Kommunikation zwischen IT und Management ist, dass Risiken in technischem Jargon präsentiert werden. Eine Leitungsebene kann die Tragweite von „fehlenden EDR-Lizenzen“ kaum bewerten. Die Aufgabe ist es, diese Risiken in die Sprache des Geschäfts zu übersetzen: den Euro-Wert.

Nur wenn der potenzielle finanzielle Schaden klar ist, kann die Geschäftsführung eine fundierte Entscheidung über die Investition in Gegenmaßnahmen treffen.

Selten gibt es nur eine einzige Lösung. Ein guter Entscheidungsprozess basiert auf Optionen. Das IT- oder Sicherheitsteam sollte der Geschäftsleitung klare Alternativen mit Kosten, Nutzen und einem erwarteten Return on Investment (ROI) vorlegen.

Diese Darstellung ermöglicht eine kaufmännische Abwägung und zeigt, dass verschiedene Wege geprüft wurden.

Die Genehmigung sollte in einem formellen Meeting stattfinden, dessen Agenda klar auf die Risikoentscheidung ausgerichtet ist. Dies ist keine Routinebesprechung.

Wichtige Fragen, die die Leitungsebene stellen sollte:

Dies ist der kritischste Schritt. Jede Entscheidung – ob Genehmigung, Ablehnung oder bewusste Akzeptanz eines Risikos – muss in einem standardisierten Protokoll festgehalten werden. Nennen wir es das NIS2-Entscheidungsprotokoll. Ein strukturierter Prozess, wie er in unserem NIS2 Leitfaden für deutsche Unternehmen beschrieben wird, ist hierfür die Grundlage.

Ein solches Protokoll sollte mindestens enthalten:

Dieses Dokument ist Ihr "Golden Record" – der unanfechtbare Beweis Ihrer sorgfältigen Entscheidungsfindung.

NIS2 verlangt nicht nur die Billigung, sondern auch die Überwachung der Maßnahmen. Der Prozess endet also nicht mit der Unterschrift. Es müssen regelmäßige Überprüfungen stattfinden, um sicherzustellen, dass die genehmigten Maßnahmen wie geplant umgesetzt werden und ihre Wirksamkeit entfalten. Besonders in kritischen Bereichen wie der Anlagensicherheit ist ein lückenloses Sicherheitsrisikomanagement unerlässlich und erfordert stetige Aufmerksamkeit.

Ihre Verantwortung endet nicht an den Toren Ihres Unternehmens. NIS2 verpflichtet Sie explizit dazu, die Cybersicherheit in Ihrer Lieferkette zu managen. Das bedeutet, dass Sie auch Risiken, die von Zulieferern und Dienstleistern ausgehen, bewerten und behandeln müssen. Der hier beschriebene Genehmigungsprozess gilt daher ebenso für Entscheidungen über die Zusammenarbeit mit Partnern. Die Sicherheit Ihrer Partner ist Ihre Sicherheit. Ein solides Management der NIS2 Lieferkette erfordert ebenfalls eine saubere Dokumentation Ihrer Risikoentscheidungen bezüglich Ihrer Lieferanten.

Ein audit-sicherer Prozess ist keine Hexerei, sondern das Ergebnis guter Vorbereitung und klarer Strukturen. Um direkt startklar zu sein, sollten Sie die folgenden Werkzeuge in Ihrem Unternehmen etablieren:

Die strengen Anforderungen der NIS2-Richtlinie an die Rechenschaftspflicht der Leitungsebene mögen zunächst wie eine Belastung wirken. Doch bei genauerer Betrachtung sind sie eine Chance.

Ein formalisierter Genehmigungsprozess zwingt Ihr Unternehmen, Cybersicherheit nicht als Kostenfaktor, sondern als strategische Geschäftsdisziplin zu betrachten. Er schafft Transparenz, fördert fundierte, datengetriebene Entscheidungen und stärkt die Widerstandsfähigkeit Ihrer gesamten Organisation. Sie minimieren nicht nur Ihr persönliches Haftungsrisiko, sondern bauen ein Unternehmen auf, das für die digitalen Herausforderungen der Zukunft besser gewappnet ist. Beginnen Sie noch heute damit, diesen Prozess zu etablieren.

Es bedeutet, dass die Geschäftsführung nicht nur für die Bereitstellung von Ressourcen verantwortlich ist, sondern auch aktiv die Risikomanagementmaßnahmen genehmigen, überwachen und für deren Wirksamkeit geradestehen muss. Im Falle eines Vorfalls muss die Leitung nachweisen können, dass sie ihre Aufsichtspflicht erfüllt hat.

Ein Standard-Meeting-Protokoll ist oft zu unspezifisch. Es mag festhalten, dass über Cybersicherheit gesprochen wurde, aber selten warum eine bestimmte Entscheidung getroffen wurde, welche Alternativen geprüft und wie die Risiken bewertet wurden. Ein dediziertes Entscheidungsprotokoll, wie oben beschrieben, ist wesentlich robuster und audit-sicherer.

Ja, unbedingt. Die bewusste und dokumentierte Akzeptanz eines Risikos ist ein legitimer Teil des Risikomanagements. Es zeigt, dass Sie das Risiko identifiziert, bewertet und eine strategische Entscheidung getroffen haben – zum Beispiel, weil die Kosten für die Minderung in keinem Verhältnis zum potenziellen Schaden stehen. Ohne Dokumentation sieht es im Nachhinein wie Fahrlässigkeit aus.

Sehr eng. Ein nach ISO 27001 zertifiziertes Informationssicherheits-Managementsystem (ISMS) beinhaltet bereits viele der geforderten Prozesse, einschließlich Risikobewertung und -behandlung. Der hier beschriebene Genehmigungsprozess formalisiert die in der ISO 27001 geforderte "Unterstützung und Verpflichtung der obersten Leitung" und macht sie für NIS2-Zwecke explizit nachweisbar. Ein ISMS ist eine hervorragende Grundlage, um die NIS2-Anforderungen zu erfüllen.

Nandini Suresh ist Compliance Expert bei SECJUR und spezialisiert auf Datenschutz, Cybersecurity und geistiges Eigentum. Bevor sie zu SECJUR kam, war sie unter anderem bei Bird & Bird sowie Lorenz Seidler Gossel tätig und betreute dort internationale Mandate im Marken- und Datenschutzrecht. Durch ihre Erfahrung an der Schnittstelle von Recht, Technologie und Compliance verbindet sie juristische Präzision mit einem tiefen Verständnis für die regulatorischen Anforderungen moderner Unternehmen.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Erfahren Sie, wie der Policy-Lebenszyklus nach ISO 27001 A.5.1 von Erstellung bis Review funktioniert und wie Automatisierung hilft.

Die NIS2-Richtlinie macht klar: Schwache Passwörter und unkontrollierte Zugriffe sind kein technisches Detail mehr, sondern ein unternehmerisches Risiko. Dieser Leitfaden zeigt, wie Sie mit einer risikobasierten MFA-Strategie, klaren Zugriffsrichtlinien und moderner Identitätsarchitektur Ihre Sicherheitslücken schließen. Erfahren Sie praxisnah, wie Sie Angriffe verhindern, privilegierte Konten absichern und Ihr Unternehmen mit einem durchdachten Zugriffsmanagement langfristig resilient aufstellen.

Viele IT- und Security-Teams in SaaS-Unternehmen fragen sich: Was verlangt NIS2 konkret von Cloud- und SaaS-Anbietern – und von deren Kunden? Dieser Artikel erklärt kompakt, welche Pflichten, Verträge und technischen Maßnahmen jetzt wirklich relevant sind und wie Sie typische Fallstricke vermeiden.