Head of Compliance Services

December 11, 2025

15 min

Kai ist ein erfahrener Experte für Informationssicherheit und Compliance-Spezialist. Als Head of Compliance Services bei SECJUR unterstützt er Unternehmen beim Aufbau eines effizienten ISMS, der Audit-Vorbereitung und der Umsetzung regulatorischer Anforderungen. Mit Erfahrung in diversen Branchen, weiß er worauf es bei erfolgreichen Audits ankommt. Er hat bereits zahlreiche Unternehmen bei der ISO 27001-Zertifizierung oder dem TISAX-Testat begleitet und berät zu IT-Sicherheit und Compliance-Strategien.

Die ISO 27001 ist ein weltweit anerkannter Standard für Informationssicherheitsmanagementsysteme (ISMS).

Die Norm hilft Unternehmen dabei, ihre Informationssicherheit zu stärken, Vertrauen von Geschäftspartnern und Kunden zu gewinnen und Transparenz im Unternehmen zu fördern.

Der Aufbau und Unterhalt eines ISMS nach ISO 27001 kostet in der Regel deutlich fünfstellige Beträge und dauert sechs bis 18 Monate

Die Implementierung und Zertifizierung eines ISMS nach ISO 27001 kann mithilfe von spezialisierten Dienstleistungen vereinfacht und automatisiert werden.

In diesem Guide geben wir einen kompakten Überblick über die ISO 27001 und zeigen auf, wie Unternehmen die Zertifizierung erlangen, für wen sie wichtig ist und mit welchen Kosten Unternehmen rechnen müssen.

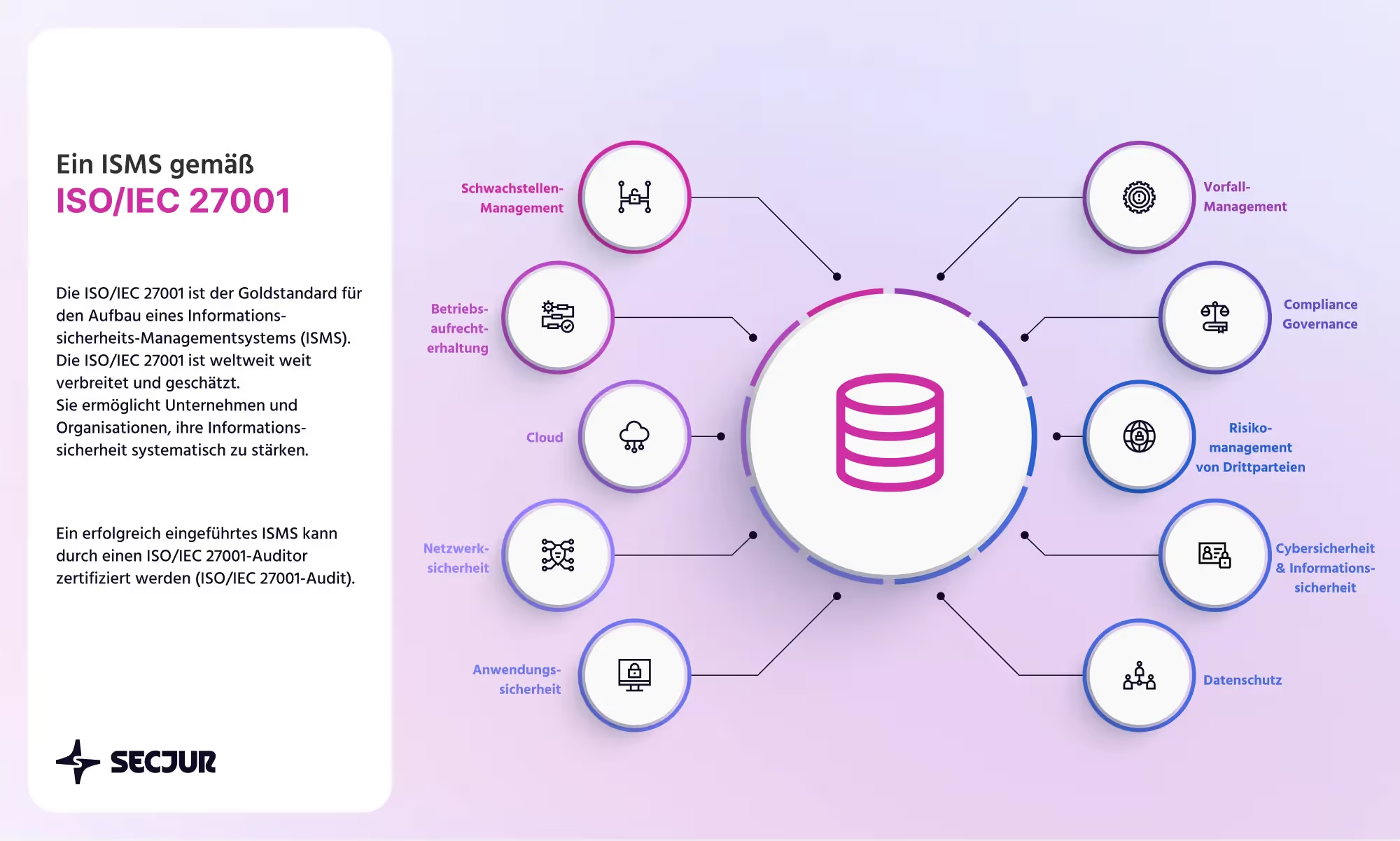

Die ISO/IEC 27001 definiert einen weltweit anerkannten Standard für das Management von Informationssicherheit in Unternehmen jeder Größe und Branche.

Dieser Standard beschreibt die Anforderungen für die Implementierung, Aufrechterhaltung und kontinuierliche Verbesserung eines Informationssicherheitsmanagementsystems (ISMS), um die Vertraulichkeit, Integrität und Verfügbarkeit von Unternehmensinformationen zu sichern.

Ein Kernstück der ISO 27001 sind die in Anhang A aufgeführten Sicherheitskontrollen (Controls), die einen Rahmen für die Adressierung spezifischer Sicherheitsrisiken in verschiedenen Bereichen bieten. Diese 114 Kontrollen decken verschiedenste Bereiche der Informationssicherheit ab, von der Zugriffskontrolle bis hin zum Incident Management.

Die Auswahl und Implementierung dieser Kontrollen basieren auf einer systematischen Risikobewertung, durch die Unternehmen ihre spezifischen Sicherheitsbedrohungen und -schwachstellen identifizieren und entsprechende Maßnahmen ergreifen können.

Ein ISMS definiert die Regeln, Methoden und Prozesse, um die Informationssicherheit der Organisation zu gewährleisten und kontinuierlich zu verbessern. Dadurch kann die Wahrscheinlichkeit reduziert werden, dass Verfügbarkeit, Vertraulichkeit und Integrität aller Informationen für Mitarbeitende, Kunden, Lieferanten und Partner beeinträchtigt werden.

Das ISMS ist vor allem dann von Relevanz, wenn Firmen besonders sensible und personenbezogene Daten verarbeiten, denn dann ist das Interesse besonders hoch, die Informationssicherheit systematisch zu managen und diese Informationen zu schützen.

Denn wir kennen es alle: Datendiebstähle nehmen immer weiter zu und werden oft in den Medien thematisiert – ein unangenehmer Umstand für betroffene Unternehmen. Nun muss das Ausmaß einer Cyber-Attacke nicht immer öffentlich thematisiert werden, denn auch im „privaten“ Umfang können die Auswirkungen verheerend sein. Die ISO 27001 bietet Organisationen aller Größe daher qualifizierte Leitlinien für die Planung, Umsetzung, Überwachung und Verbesserung ihrer Informationssicherheit.

Die strenge Einhaltung versucht, die Vertraulichkeit betrieblicher und personenbezogener Daten zu gewährleisten. Das ISMS sorgt zudem für eine Verbesserung der gesamten IT-Infrastruktur.

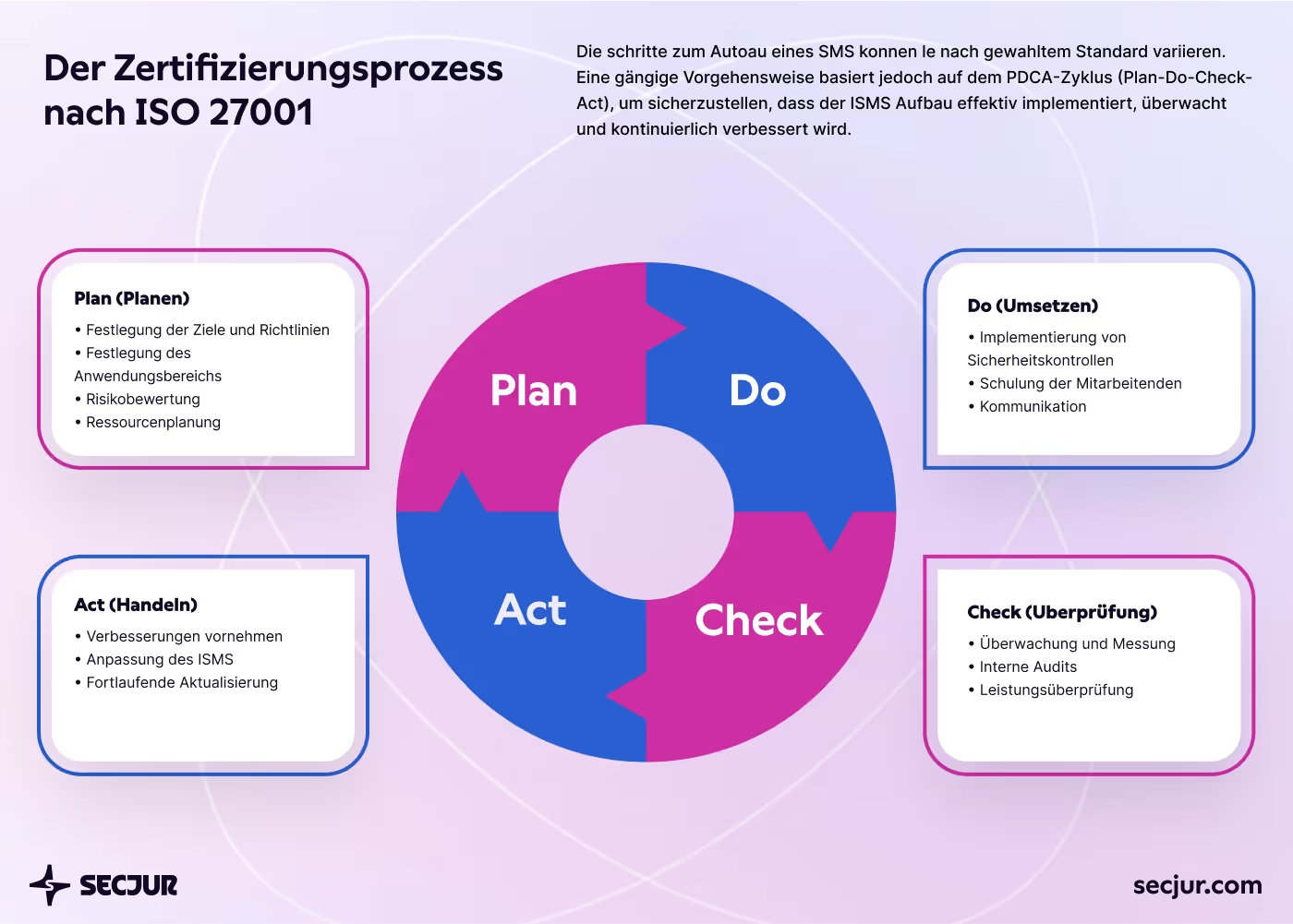

Die ISO 27001 folgt dem Plan-Do-Check-Act (PDCA)-Modell, einem iterativen Prozess, der Unternehmen einen kontinuierlichen Verbesserungsansatz für ihr ISMS bietet:

Die ISO 27001 ist somit weit mehr als nur ein Zertifikat; sie ist ein fortlaufender Prozess, der Unternehmen dabei unterstützt, auf dem neuesten Stand der Informationssicherheit zu bleiben.

In der heutigen Zeit, in der Informationen zu den wertvollsten Vermögenswerten ("Assets") eines Unternehmens gehören, bietet die ISO 27001 einen essentiellen Rahmen für den Schutz dieser Assets.

Die Norm ist nicht nur für große Konzerne, sondern auch für kleine Unternehmen und Start-ups, insbesondere im Tech-Bereich, von unschätzbarem Wert. Der neueste Standard ist dabei ISO/IEC 27001:2022, der eine Neuauflage der ISO/IEC 27001:2013 darstellt.

Unternehmen schätzen die ISO 27001 vor allem, da sie von größeren Organisationen fast immer als Voraussetzung für Geschäftsbeziehungen gefordert wird. Zertifizierte Unternehmen qualifizieren sich also für Ausschreibungen und ersparen sich die mühsamen Audits, die Konzerne ihren Lieferanten auferlegen.

Weitere Vorteile im Überblick:

Eine ISO 27001 Zertifizierung bietet Unternehmen die Möglichkeit, ihre Informationssicherheit auf höchstem Niveau zu verwalten und sicherzustellen, dass ihre sensiblen Daten und Prozesse angemessen geschützt sind. Dies kann langfristig die Wettbewerbsfähigkeit steigern und das Vertrauen der Stakeholder stärken.

Aufgrund der umfassenden Anwendbarkeit und der steigenden Bedeutung von Informationssicherheit in der digitalen Welt ist der Standard für fast alle Organisationen relevant.

Gesetzliche Anforderungen galten bisher nur für sogenannte KRITIS-Unternehmen. Also Organisationen, die der Gesetzgeber als essenziellen Teil der öffentlichen Infrastruktur und entsprechend schützenswert einstuft. Diese Gruppe schützenswerter Unternehmen wird Ende 2024 durch die sogenannte NIS2-Richtlinie erweitert, die Unternehmen aus Branchen mit hoher und erhöhter Kritikalität zum Aufbau eines ISMS zwingt. Wer sich gemäß der gesetzlichen Anforderungen aufstellen möchte, ist mit der ISO 27001 sehr gut beraten.

Die Erlangung der ISO 27001 Zertifizierung ist ein strukturierter Prozess, der aus mehreren Phasen besteht. Die Dauer des Prozesses kann je nach Organisation unterschiedlich sein, abhängig von ihrer Größe, Komplexität und dem aktuellen Stand ihrer Informationssicherheitspraktiken. Im Durchschnitt dauert der Prozess von der ersten Entscheidung bis zur Zertifizierung etwa 6 bis 18 Monate.

Der Aufbau des ISMS erfolgt in der Regel anhand folgender Schritte, wobei als Schritt Null und absolute Grundvoraussetzung die Verpflichtung der Unternehmensleitung angesehen werden kann. Diese muss sich dem Projekt verpflichten und entsprechende Ressourcen bereitstellen.

.avif)

Nach Aufbau des ISMS und Durchführung eines internen Audits, steht die Wahl einer akkreditierten Zertifizierungsstelle für das externe Audit an. Achtung: Teilweise dauert es Monate einen Audit-Termin zu erhalten. Unternehmen mit knappen Deadlines sollten sich also früh um diesen Punkt kümmern.

Die Zertifizierung geschieht in zwei Phasen. Dem Stage 1 und Stage 2 Audit.

Um die Zertifizierung aufrechtzuerhalten, sind jährliche Überwachungsaudits notwendig. Diese Audits überprüfen, ob das ISMS weiterhin den Anforderungen der ISO 27001 entspricht und effektiv betrieben wird.

Alle drei Jahre ist ein Rezertifizierungsaudit erforderlich, um die Zertifizierung zu erneuern. Dieses Audit ist umfangreicher als die Überwachungsaudits und bewertet das ISMS in seiner Gesamtheit.

Unternehmen, die das TISAX® Label anstreben, müssen in der Regel auch die ISO 27001 Zertifizierung erlangen, da die ISO 27001 Anforderungen in den TISAX® Standard einfließen. Die TISAX® Zertifizierung kann jedoch zusätzliche Anforderungen und Bewertungen enthalten, die speziell auf die Automobilindustrie zugeschnitten sind.

Das Trusted Information Security Assessment Exchange (TISAX®) Modell ist ein in der Automobilbranche anerkannter und auf sie zugeschnittener ISMS Standard für die Informationssicherheit.

Es gibt einige Unterschiede zwischen der ISO 27001-Zertifizierung und dem TISAX®-Label:

Die ISO 27001 Zertifizierung kann in Unternehmen aller Branchen angewendet werden, während das TISAX® Label speziell für die Automobilindustrie entwickelt wurde. Es konzentriert sich auf die Anforderungen und spezifischen Bedürfnisse der Automobilbranche.

Beim TISAX® Label gibt es drei Hauptmodule: Informationssicherheit, Prototypenschutz und Datenschutz. Das Hauptmodul Informationssicherheit basiert größtenteils auf den Anforderungen der ISO 27001 oder ISO 27002 und muss obligatorisch gewählt werden. Das Prototypenschutzmodul ist spezifisch für die Automobilindustrie und muss bei hohem oder sehr hohem Schutzbedarf geprüft werden.

Beim TISAX® Label werden verschiedene Assessment-Level verwendet, um den Schutzbedarf zu bewerten. Level 1 gilt für Unternehmen mit normalem Schutzbedarf, Level 2 für Unternehmen mit hohem Schutzbedarf und Level 3 für Unternehmen mit sehr hohem Schutzbedarf. Die ISO 27001 Zertifizierung hat keine solche Bewertungsebene.

Das TISAX® Label betrachtet den jeweiligen einzelnen Standort eines Unternehmens. Es kann auch mehrere Standorte umfassen. Im Gegensatz dazu kann die ISO 27001 Zertifizierung einzelne Produktlinien, Teilbereiche des Unternehmens oder das gesamte Unternehmen abdecken.

Obwohl TISAX® auf der ISO 27001 aufbaut, ist es ein eigenständiger Standard mit spezifischen Schwerpunkten für die Automobilindustrie. Die Wahl zwischen ISO 27001 und TISAX® hängt von den spezifischen Anforderungen und dem Anwendungsbereich eines Unternehmens ab. In einigen Fällen kann es sinnvoll sein, beide Zertifizierungen zu erlangen, um sowohl branchenübergreifende als auch branchenspezifische Anerkennung zu erlangen.

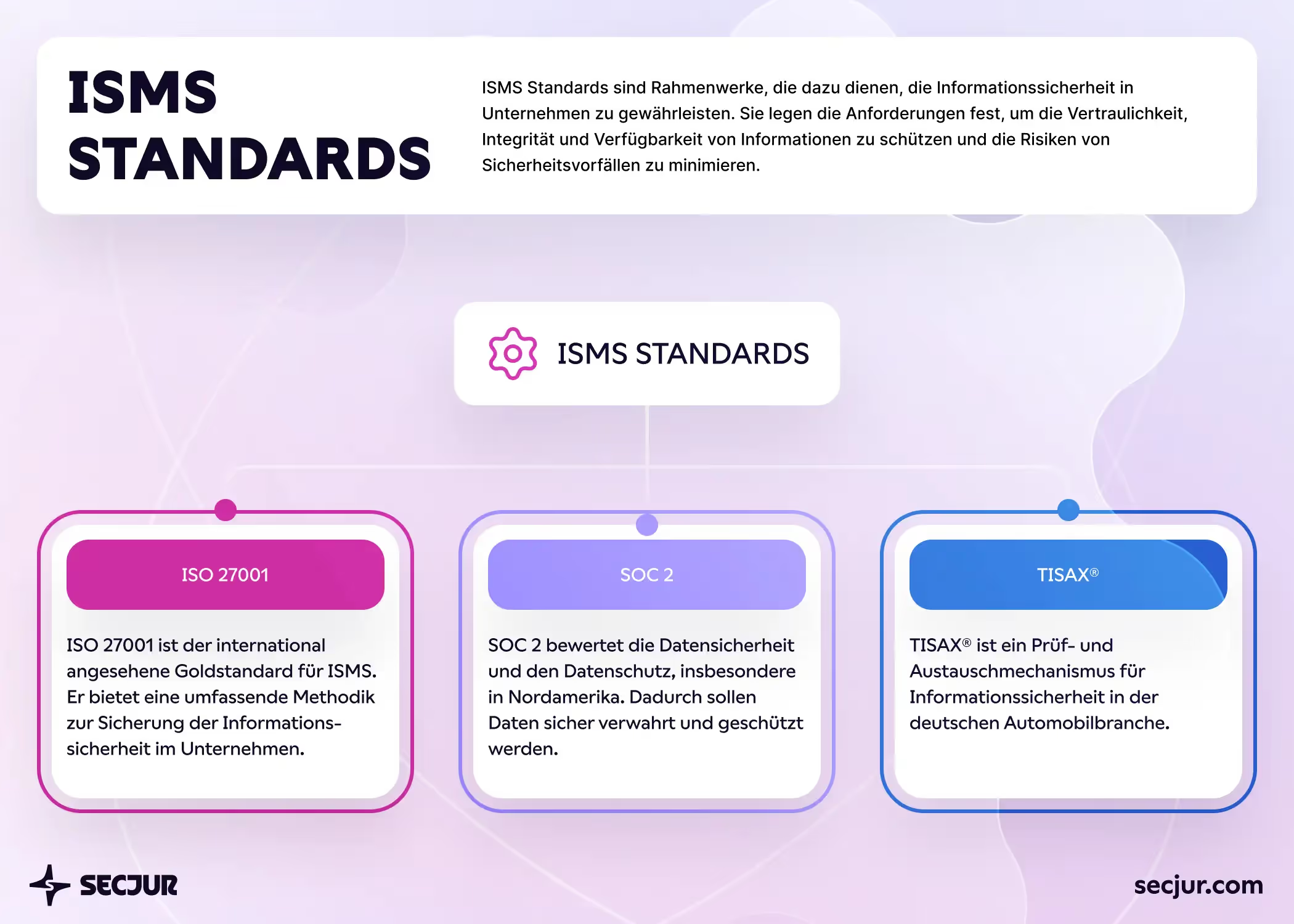

ISO 27001 ist ein umfassenderer Standard, der sich auf die Einrichtung und Aufrechterhaltung eines ISMS konzentriert. SOC 2 hingegen eignet sich spezifischer für SaaS-Unternehmen und Cloud-Services. Die Wahl zwischen ISO 27001 und SOC 2 hängt von den spezifischen Anforderungen sowie dem geografischen Standort eines Unternehmens ab.

Zu den wichtigsten Unterschieden zwischen den beiden Standards zählen:

Die ISO 27001 ist ein global anerkannter Standard und kann in Unternehmen aller Branchen und Größen angewendet werden. Sie ist branchenübergreifend und flexibel. SOC 2 ist in erster Linie für Unternehmen in den USA und insbesondere für SaaS-Unternehmen und Cloud-Dienstleister relevant. Es hat eine stärkere Verbreitung in Nordamerika.

Die ISO 27001 konzentriert sich auf die Implementierung und Aufrechterhaltung eines ISMS. SOC 2 konzentriert sich hauptsächlich auf die Sicherheit, wobei der Schutz eines Systems nach außen im Mittelpunkt steht. Es gibt fünf Trust-Services-Kriterien, wobei nur das Sicherheitskriterium obligatorisch ist.

Die ISO 27001 bietet konkrete Anforderungen und definierte Maßnahmen zur Sicherstellung der Informationssicherheit. Es ist konsequenter und einheitlicher in Bezug auf die Sicherheitsmaßnahmen. SOC 2 bietet mehr Flexibilität bei der Auswahl der Maßnahmen zur Beseitigung von Sicherheitsrisiken. Dies kann schneller und kostengünstiger umzusetzen sein, führt jedoch zu weniger Einheitlichkeit in der Umsetzung.

Die ISO 27001 ist für Unternehmen in allen Branchen und Größen relevant. Sie kann auf verschiedene Geschäftsbereiche und Unternehmensgrößen angewendet werden. SOC 2 ist besonders relevant für SaaS-Unternehmen, Cloud-Dienstleister und Unternehmen im Finanz- und Gesundheitswesen. Es ist in Nordamerika weit verbreitet.

Beide Standards legen einen Schwerpunkt auf die Sicherheit von Unternehmenswerten und Daten. Das bedeutet, dass es in beiden Standards gewisse Überschneidungen bei den umzusetzenden Maßnahmen gibt. Beispielsweise müssen in beiden Standards angemessene Sicherheitskontrollen implementiert werden, um sicherzustellen, dass Daten vor unbefugtem Zugriff geschützt sind. Wenn ein Unternehmen also eine Zertifizierung beider Standards anstrebt, kann es einige Sicherheitsprozesse und -maßnahmen gemeinsam nutzen.

Sowohl ISO 27001 als auch SOC 2 erfordern eine unabhängige Überprüfung und Zertifizierung durch einen Dritten. In beiden Fällen führt eine unabhängige Prüfungsstelle (zum Beispiel ein Zertifizierungsunternehmen oder ein Prüfdienstleister) Audits durch, um sicherzustellen, dass die Anforderungen des jeweiligen Standards erfüllt sind.

Diese Gemeinsamkeiten erleichtern es Unternehmen, beide Standards gleichzeitig zu implementieren und zu zertifizieren, da sie Synergieeffekte nutzen können. Dennoch ist es wichtig zu beachten, dass es auch Unterschiede gibt, insbesondere in Bezug auf den Anwendungsbereich, die spezifischen Anforderungen und die Zielgruppe der Zertifizierung.

In der folgenden Vergleichstabelle stellen wir die unterschiedlichen Anwendungsbereiche und Anforderungen der ISMS Standards ISO 27001, SOC 2 und TISAX® vor.

|

Eigenschaft |

SOC 2 |

ISO 27001 |

TISAX® |

|

Anwendungsbereich |

Primär in den USA und Nordamerika weit verbreitet |

International weit verbreitet |

In der deutschen Automobilbranche |

|

Einführung und Aufsicht |

Eingeführt von der AICPA (American Institute of Certified Public Accountants) |

Eingeführt von der ISO (International Organization for Standardization) |

Entwickelt für die Automobilindustrie |

|

Art des Standards |

Freiwilliger Compliance-Standard |

Freiwilliger Compliance-Standard |

Branchenspezifischer Standard |

|

Prüfungsbereich |

Prüft ein System auf Zugriff und Veränderung von außen, umfasst auch die Prüfung des betrieblichen ISMS |

Betrifft die Informationssicherheit eines Unternehmens und fördert die Einrichtung eines ISMS |

Erweitert die Anforderungen der ISO 27001 um spezifische Anforderungen für die Automobilbranche |

|

Hauptziel |

Zeigt, dass Daten sicher verwahrt werden und schafft Vertrauen bei Investoren und Kunden |

Stärkt die Informationssicherheit, minimiert das Risiko von Hackerangriffen und erhöht das Vertrauen |

Bietet einen Prüf- und Austauschmechanismus für Informationssicherheit in der Automobilbranche |

|

Risikobewertung |

Fokussiert auf den Schutz sensibler Daten und die Sicherung der IT-Systemverfügbarkeit |

Basierend auf einer Risikoanalyse, die das Unternehmen durchführt, um angemessene Schutzmaßnahmen festzulegen |

Berücksichtigt branchenspezifische Anforderungen und beinhaltet den Schutz von Prototypen und Geschäftsgeheimnissen |

|

Transparenz und Verantwortung |

Schafft Transparenz und betont die Verantwortung des Managements und der Mitarbeiter |

Integriert Informationssicherheit in die Unternehmenskultur und erfordert die Schulung der Mitarbeiter |

Bietet Transparenz und zeigt, dass sensible Daten sicher aufbewahrt sind, speziell in Bezug auf Automobilhersteller und Zulieferer |

Mithilfe der SECJUR Automatisierungsplattform erlangen Unternehmen ihre ISO 27001 Zertifizierung entspannt und sparen sich bis zu 50% der Kosten gegenüber herkömmlicher Beratung.

Die Kosten für eine ISO 27001 Zertifizierung können erheblich variieren, abhängig von der Größe und Komplexität der Organisation, dem Standort, der Anzahl der zu zertifizierenden Geschäftseinheiten und den Gebühren der Zertifizierungsstelle. Generell lassen sich die Kosten in drei Hauptbereiche gliedern: Kosten für den Auditor/die Zertifizierungsstelle, interne Aufwände und Kosten für externe Expertise.

Wie wir in diesem Artikel dargestellt haben, ist das Erlangen und Halten der ISO 27001 Zertifizierung komplex und mit teilweise erheblichen Kosten verbunden. Mit unserer Automatisierungsplattform, dem SECJUR Digital Compliance Office (DCO), bauen und managen Unternehmen ihr zertifizierbares ISMS bequem, sparen sich einen Großteil der anfallenden Kosten und verkürzen ihre Zeit zur Zertifizierung signifikant. Dank unserer Expertinnen und Experten sind keine externen Berater notwendig, um Ihr Ziel zu erreichen.

Kai ist ein erfahrener Experte für Informationssicherheit und Compliance-Spezialist. Als Head of Compliance Services bei SECJUR unterstützt er Unternehmen beim Aufbau eines effizienten ISMS, der Audit-Vorbereitung und der Umsetzung regulatorischer Anforderungen. Mit Erfahrung in diversen Branchen, weiß er worauf es bei erfolgreichen Audits ankommt. Er hat bereits zahlreiche Unternehmen bei der ISO 27001-Zertifizierung oder dem TISAX-Testat begleitet und berät zu IT-Sicherheit und Compliance-Strategien.

SECJUR steht für eine Welt, in der Unternehmen immer compliant sind, aber nie an Compliance denken müssen. Mit dem Digital Compliance Office automatisieren Unternehmen aufwändige Arbeitsschritte und erlangen Compliance-Standards wie DSGVO, ISO 27001 oder TISAX® bis zu 50% schneller.

Automatisieren Sie Ihre Compliance Prozesse mit dem Digital Compliance Office

Everything you need to know about the product and billing.

Viele KI-Teams entwickeln ihre Modelle ständig weiter, doch wann wird aus einem Update eine „wesentliche Änderung“, die eine neue Konformitätsbewertung nach dem EU AI Act erfordert? Dieser Leitfaden erklärt verständlich, wie Sie Updates richtig einstufen, Risiken früh erkennen und Compliance sicherstellen, ohne Ihre Innovationsgeschwindigkeit auszubremsen. Erfahren Sie praxisnah, wie Sie ein effizientes Bewertungs- und Dokumentationsmodell etablieren, das Ihre KI leistungsstark, rechtskonform und zukunftssicher macht.

.avif)

Laut einer aktuellen Bitkom-Studie erlitt die deutsche Wirtschaft einen Schaden von 206 Milliarden Euro durch Cyberkriminalität, wobei vor allem Angriffe aus dem Umfeld der Organisierten Kriminalität zugenommen haben. Sowohl Großunternehmen als auch kleine und mittelständische Unternehmen waren betroffen. Wie können Sie Ihr Unternehmen schützen?

Der EU AI Act stellt Unternehmen vor neue strategische, rechtliche und technische Anforderungen im Umgang mit Künstlicher Intelligenz. Dieser Leitfaden zeigt praxisnah, wie Sie Betroffenheit prüfen, KI-Systeme korrekt klassifizieren und Hochrisiko-Anwendungen compliant umsetzen. Erfahren Sie, wie Sie Compliance strukturiert aufbauen, Bußgelder vermeiden und den AI Act als Wettbewerbsvorteil nutzen.